Los piratas informáticos han demostrado ser capaces de realizar un secuestro de imágenes de cámaras de vigilancia. Los sabuesos de la seguridad están llamando a la vulnerabilidad de día cero Peekaboo. En breve, ciertas cámaras de vigilancia conectadas a Internet, podría ser vulnerable a una adquisición remota. "Una vez explotado, Peekaboo daría a los ciberdelincuentes acceso al sistema de gestión de control (CMS), exponer las credenciales de todas las cámaras de videovigilancia conectadas, ", dijo Tenable Research.

Charlie Osborne por ZDNet dijo el lunes que el error fue revelado por Tenable Research, un grupo de ciberseguridad.

Realmente, Puede consultar el sitio de Tenable para obtener una descripción completa de lo que encontraron sus detectives y por qué es importante. Tenable Research en un comunicado de prensa dijo que había revelado la vulnerabilidad, que afecta a las versiones de firmware anteriores a 3.9.0, a NUUO.

El error se asignó como CVE-2018-1149.

Tenable dijo que la vulnerabilidad llamada Peekaboo tenía que ver con "permitir la ejecución remota de código en grabadoras de video en red de IoT para sistemas de videovigilancia que permitirían a los atacantes ver de forma remota las fuentes y manipular las grabaciones".

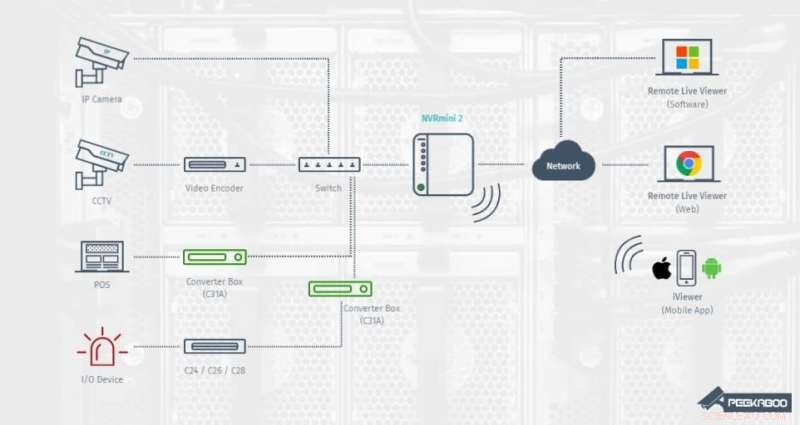

El dispositivo vulnerable que ocupa un lugar central es NVRMini2. Es de NUUO, que ofrece televisión de circuito cerrado (CCTV), software y hardware de video y vigilancia. El software de NUUO se implementa en muchos sistemas de videovigilancia en todo el mundo. Un comunicado de prensa de Tenable señaló que "el software y los dispositivos NUUO se utilizan comúnmente para el monitoreo y la vigilancia de video basados en la web en industrias como la venta minorista, transporte, educación, gobierno y banca ".

¿Qué es NVRMini2? Shaun Nichols en El registro dijo que es "un dispositivo conectado a la red que almacena grabaciones de video y actúa como una puerta de enlace de control para administradores y espectadores remotos".

La discusión de Tenable dijo que así es como se pueden ver y grabar múltiples imágenes de cámara simultáneamente.

"Encontramos un desbordamiento de búfer de pila no autenticado ... que permite la ejecución remota de código. Esta vulnerabilidad tiene una puntuación base CVSSv2 de 10,0 y una puntuación temporal de 8,6; está clasificada como de gravedad crítica". Dijeron que también encontraron una puerta trasera en el código de depuración sobrante.

¿Qué podría suceder si los delincuentes lograran una explotación? Tenable dijo que "los ciberdelincuentes podrían desconectar las transmisiones en vivo y manipular las imágenes de seguridad".

La buena noticia es que NUUO ha informado a Tenable que se está desarrollando un parche y los clientes afectados deben comunicarse con NUUO para obtener más información. (En el momento de escribir este artículo, el 18 de septiembre, una lista de horarios en el sitio de Tenable con fecha del 17 de septiembre de 2018, que decía "NUUO dice que habrá un lanzamiento mañana").

"Mientras tanto, "dijo Tenable, "Aconsejamos a los usuarios finales afectados que restrinjan y controlen el acceso a la red a los dispositivos vulnerables sólo a los usuarios autorizados y legítimos". También, Tenable lanzó un complemento para evaluar si las organizaciones son vulnerables a Peekaboo.

Renaud Deraison, cofundador y CTO de Tenable, también tenía algunas observaciones que hacer sobre el panorama general, en una entrevista con Threatpost . "Creemos que los dispositivos de IoT vulnerables como estos plantean serias dudas sobre cómo nosotros, como industria, podemos administrar una gran cantidad de dispositivos. Incluso en un entorno corporativo, si el número de dispositivos conectados crece al ritmo previsto, tendremos que repensar nuestra cadencia y metodología de aplicación de parches, " él dijo.

© 2018 Tech Xplore