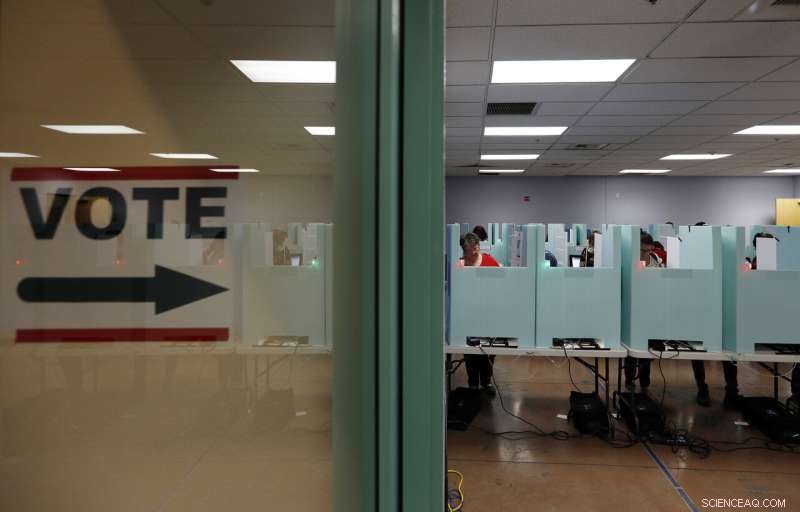

Este sábado, 7 de octubre 2017, La foto de archivo muestra un lugar de votación en Southside Elementary en Huntington, W.Va. Funcionarios electorales estatales en al menos dos docenas de estados, incluyendo West Virginia, han visto actividad cibernética sospechosa en la primera quincena de enero de 2020, aunque no está claro quién estuvo detrás de los esfuerzos y no se informaron problemas importantes. (Sholten Singer / The Herald-Dispatch vía AP, Expediente)

West Virginia informó de una actividad cibernética inusual dirigida a sus sistemas electorales. El gobernador de Texas dijo que el estado estaba enfrentando intentos de "ataques" a una tasa de "alrededor de 10, 000 por minuto "desde Irán. El personal de tecnología de la información en Las Vegas respondió a una intrusión, aunque la ciudad dice que no se robaron datos.

Todo dicho, los funcionarios electorales estatales en al menos dos docenas de estados vieron actividad cibernética sospechosa la semana pasada, aunque no está claro quién estuvo detrás de los esfuerzos y no se informaron problemas importantes.

Mucho antes de que un ataque estadounidense selectivo matara a un alto general iraní, ya existían preocupaciones sobre los esfuerzos extranjeros para piratear las instituciones estadounidenses y sus elecciones. El conflicto con Irán solo ha exacerbado esos temores.

Sin embargo, como deja en claro la reciente serie de informes, no todas las actividades cibernéticas sospechosas son igualmente problemáticas, el trabajo de un gobierno extranjero o un precursor del tipo de interferencia rusa observada en las elecciones de 2016 en nombre del presidente Donald Trump.

Un vistazo a qué tipos de actividades cibernéticas son preocupantes y cuáles no:

¿QUÉ TIPO DE ACTIVIDAD ES ESTA?

Generalmente hablando, lo que los estados están informando son esfuerzos para investigar sus redes en busca de vulnerabilidades, o debilidades que pueden explotarse para una posible intrusión.

"Piense en ello en el mundo real como un ladrón de bancos que pasa por un banco; lo primero que van a hacer es colocar el porro, y ocurre lo mismo en el espacio digital, "dijo el ex agente del FBI Anthony Ferrante, quien se desempeñó como director de respuesta a incidentes cibernéticos en el Consejo de Seguridad Nacional de la Casa Blanca.

Los culpables están haciendo el equivalente cibernético de mover el pomo de una puerta, dijo Ferrante, el líder global de la práctica de ciberseguridad en FTI Consulting.

El escaneo en busca de vulnerabilidades de la red es muy común. De hecho, Los funcionarios federales creen que los funcionarios electorales en los 50 estados probablemente fueron blanco de ataques durante las elecciones de 2016, aunque el número de infracciones conocidas, incluso en Illinois y un par de condados de Florida, fue significativamente más modesto. Un informe del comité de inteligencia del Senado no encontró evidencia de que los votos o los sistemas de registro de votaciones fueran alterados.

¿ES PREOCUPANTE LA ACTIVIDAD?

Puede ser, en la medida en que demuestre que un pirata informático ha puesto la mira en explorar, y posiblemente regresar a, una red en particular, y especialmente si un objetivo es parte de la infraestructura crítica del país.

Mucho depende también del volumen y la frecuencia, desde repetido, El contacto no deseado con un sitio web puede abrumar a un servidor conectado a Internet. apagarlo de manera efectiva en lo que se conoce como una denegación de servicio distribuida, o ataque DDoS.

En general, aunque, cuando se trata de hurgar en una red, "Ciertamente lo colocaría en una categoría menos severa de actividad de amenaza que, decir, una intrusión, "dijo Luke McNamara, analista principal de FireEye, una empresa de ciberseguridad.

"Ciertamente no es evidencia de que se haya producido una intrusión o de que se hayan comprometido, "añadió.

___

En este 6 de noviembre, 2018, foto de archivo, la gente vota en un lugar de votación en Las Vegas. Funcionarios electorales estatales en al menos dos docenas de estados, incluyendo Nevada, han visto actividad cibernética sospechosa en la primera quincena de enero de 2020, aunque no está claro quién estuvo detrás de los esfuerzos y no se informaron problemas importantes. (Foto AP / John Locher, Expediente)

LA AMENAZA DE LA FISCALIZA

Los expertos dicen que muchos de los principales ataques no se originan con escaneos de red sino con correos electrónicos de phishing, mensajes que parecen legítimos pero que en realidad lanzan software malicioso que, una vez abierto, puede dar acceso a un intruso a la red o engañar a un objetivo para que entregue involuntariamente una contraseña de red.

Fue una estratagema utilizada por piratas informáticos chinos acusados por el Departamento de Justicia en 2014 de piratear las redes de las principales corporaciones estadounidenses y robar sus secretos comerciales. y con piratas informáticos rusos que robaron correos electrónicos pertenecientes a la campaña de Hillary Clinton durante las elecciones presidenciales de 2016.

"Eso podría ser evidencia de un esfuerzo más específico. Puede ser que uno de esos vaya a pasar, y todo lo que necesitas es uno "dijo Suzanne Spaulding, ex subsecretario de la Dirección de Programas y Protección Nacional del Departamento de Seguridad Nacional.

Dijo que la primera gran pregunta que deben enfrentar las organizaciones y los gobiernos es:"¿Tiene evidencia de que su sistema fue violado? Eso es lo que realmente le preocupa".

La táctica también es significativamente más sutil que hacer ping a una red, y, por tanto, una técnica preferida por los piratas informáticos sofisticados que se resisten a dar la alarma.

"Si su intento es intentar comprometer una organización, probablemente quieras ser un poco más subrepticio al respecto, "Dijo McNamara.

___

LA AMENAZA A LA CONFIANZA DEL PÚBLICO

Hablando practicamente, Existe una gran diferencia entre escanear una red en busca de vulnerabilidades y entrar en ella y extraer información confidencial.

Pero los expertos dicen que incluso las exploraciones pueden beneficiar a Rusia, o cualquier otro país que busque socavar la fe en las elecciones, particularmente si los funcionarios no escolarizados hacen sonar alarmas injustificadas. Es posible que el público estadounidense no aprecie la distinción entre actividades que pueden ser bastante rutinarias y ciberataques en toda regla.

"Creo que uno de los objetivos de Rusia es socavar la confianza pública en la legitimidad del resultado solo como una forma de debilitarnos, "dijo Spaulding, ahora es asesor senior en el Centro de Estudios Estratégicos e Internacionales.

© 2020 The Associated Press. Reservados todos los derechos.