Un atacante que posea la clave y todos los fragmentos de datos menos uno no puede descifrar ni siquiera una pequeña parte de los datos iniciales. Crédito:Kapusta, Memmi y Rambaud.

Un equipo de investigadores de Telecom ParisTech ha desarrollado un nuevo método para proteger los datos cifrados contra la exposición de claves. Su algoritmo, presentado en un artículo publicado previamente en arXiv, transforma, fragmenta y dispersa los datos para que permanezcan protegidos, a menos que todos los nodos de almacenamiento estén comprometidos.

"Hoy en día, observamos dos cosas, "Katarzyna Kapusta, uno de los investigadores que realizó el estudio, dijo a TechXplore. "Por un lado, la popularidad de la subcontratación de datos sigue creciendo. Por otra parte, Cada dos meses, somos testigos de una importante violación de datos que expone los datos de los usuarios. Los atacantes son cada vez más poderosos. A veces pueden adquirir claves de cifrado mediante soborno o coacción. En tales situaciones, simplemente cifrar los datos puede no ser suficiente ".

Según Kapusta, un método de cifrado es tan bueno como la estrategia de gestión y generación de claves empleada por los usuarios individuales. En colaboración con sus colegas Gérard Memmi y Matthieu Rambaud, por lo tanto, se propuso desarrollar un método más eficaz para proteger los datos cifrados del usuario contra ataques maliciosos.

"Proponemos un conjunto de métodos que combinan el cifrado con la fragmentación y dispersión de datos, ", Dijo Kapusta." Su objetivo es reforzar la confidencialidad de los datos para proteger contra un atacante que pudo adquirir las claves de cifrado ".

Los algoritmos de cifrado simétrico clásico funcionan cifrando los datos en un texto cifrado utilizando una clave de cifrado que debe mantenerse en secreto. Esto significa que si un atacante encuentra la clave de cifrado, los datos se vuelven vulnerables.

Transformación de todo o nada (AONT), también conocido como el protocolo de todo o nada, es un método de cifrado introducido por primera vez por Ronald L. RIvest a finales de la década de 1990. Funciona transformando los datos de entrada en un texto cifrado para que solo se pueda descifrar cuando el texto cifrado esté completo.

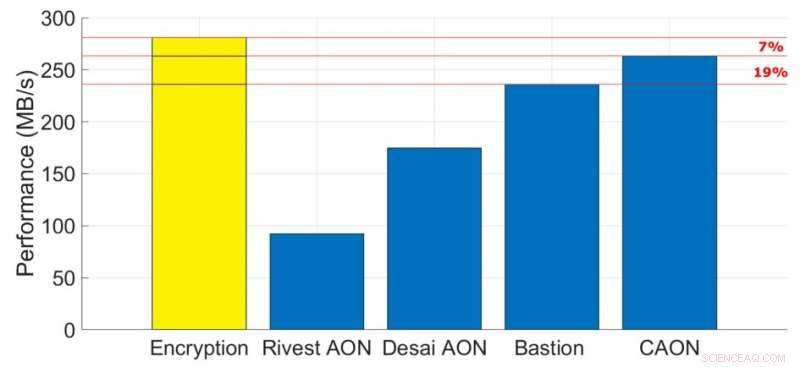

Un punto de referencia de rendimiento, comparación entre CAON y otras técnicas, cifrado simple (AES-NI en modo CTR, amarillo) se utiliza como línea de base. Crédito:Kapusta, Memmi y Rambaud.

"El cifrado de todo o nada refuerza la confidencialidad de los datos al proteger los datos contra claves de cifrado débiles o filtradas, "Explicó Kapusta." Produce un texto cifrado que solo se puede descifrar cuando está completo. Los fragmentos de dicho texto cifrado son resistentes a una situación de exposición clave:no es posible descifrar la parte de los datos dentro de un fragmento sin el resto de los fragmentos, y esto incluso si se conoce la clave de cifrado. Cifrar datos usando un AON, luego, fragmentar y dispersar el texto cifrado obtenido refuerza la confidencialidad de los datos ".

Cuando se combina con la fragmentación y dispersión de datos, Los enfoques de AONT pueden proteger los datos de los atacantes que adquieren la clave de cifrado pero no pueden recopilar todos los fragmentos de datos. Sin embargo, ya que requieren al menos dos rondas de cifrado de datos, estos métodos normalmente dan como resultado una disminución significativa del rendimiento. El estudio realizado por Kapusta y sus colegas aborda las limitaciones de los enfoques AONT existentes, introduciendo un método alternativo llamado circular todo o nada (CAON).

"El cifrado simétrico clásico es el componente principal de cada método de todo o nada que protege contra atacantes menos poderosos sin el conocimiento de las claves de cifrado, "Dijo Kapusta." La protección contra atacantes más poderosos que poseen las claves se logra combinando el cifrado con un componente que crea dependencias entre los datos dentro del texto cifrado que protegerá contra la exposición de la clave. En los métodos AON más antiguos, este componente es un paso de preprocesamiento, mientras que en AON reciente, estas dependencias se crean después del cifrado de datos. CAON pertenece al segundo grupo de AON, ya que aplica una transformación lineal sobre los datos cifrados. Esto transforma bloques de datos 'exclusivos' de forma encadenada (cada bloque es exclusivo) o con su predecesor, y el primer bloque que no posee un antecesor natural es exclusivo del último ".

La diferencia clave entre CAON y otros enfoques de AON es que el primero solo requiere una única operación XOR por bloque de datos, que es el mínimo posible en términos de procesamiento adicional. Esto lo hace significativamente más rápido que los enfoques AON existentes, incluido el esquema de Bastion, un método recientemente ideado que protege los datos fragmentados contra la exposición de claves mediante una única ronda de cifrado de datos y transformación de posprocesamiento lineal.

"CAON permite la protección de los datos subcontratados contra la exposición clave sin generar una carga de rendimiento, "Dijo Kapusta." La sobrecarga proveniente de la transformación de posprocesamiento aplicada sobre datos cifrados es casi insignificante. Los AON anteriores eran lentos y, por lo tanto, no prácticos ".

En el futuro, CAON podría proteger los datos de los usuarios en línea contra ataques de exposición clave. Por ejemplo, podría integrarse dentro de sistemas de almacenamiento distribuidos modernos o soluciones de múltiples nubes, ofreciendo mayor confidencialidad sin los costos típicamente asociados con los métodos de encriptación AONT.

El equipo ahora está trabajando en nuevos métodos que combinan cifrado, fragmentación y dispersión de datos que podrían aplicarse a la computación en la nube o la computación de borde de IoT. Más específicamente, planean lanzar una implementación de código abierto detallada de CAON.

© 2019 Science X Network