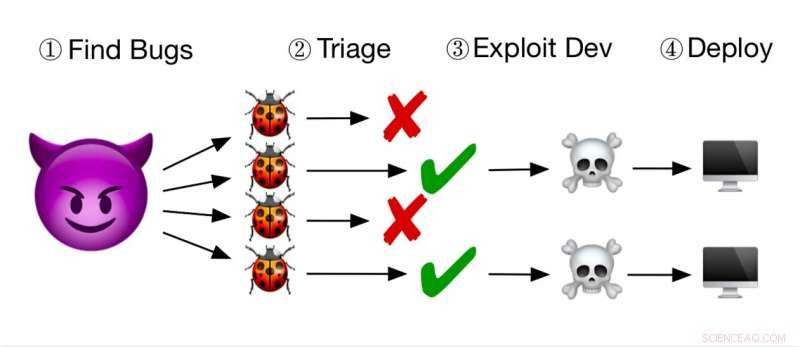

Flujo de trabajo simplificado del atacante. Los atacantes encuentran errores, clasificarlos para determinar la explotabilidad, luego, desarrolle exploits e impleméntelos en sus objetivos. Créditos:Hu, Hu y Dolan-Gavitt.

Investigadores de la Universidad de Nueva York han ideado recientemente una nueva técnica de defensa cibernética, que funciona añadiendo las llamadas "chinches de paja, "errores no explotables, en lugar de eliminar los existentes. Se cargó una versión preimpresa de su estudio inventivo en ArXiv la semana pasada.

Cotidiano, los atacantes cada vez más sofisticados encuentran errores en el software informático, evaluar su explotabilidad, y desarrollar formas de explotarlos. La mayoría de las técnicas de defensa existentes están destinadas a eliminar estos errores, limitándolos, o agregar mitigaciones que pueden hacer que la explotación sea más desafiante.

"Nuestro proyecto se basó en un trabajo anterior que hicimos en colaboración con MIT Lincoln Lab y Northeastern University para evaluar diferentes estrategias para encontrar errores en el software, "Brendan Dolan-Gavitt, uno de los investigadores que realizó el estudio, le dijo a Tech Xplore. "Para hacer eso, Creamos un sistema que podría poner miles de errores en un programa, para que luego pudiéramos medir qué tan efectiva fue cada estrategia de búsqueda de errores para detectar nuestros errores ".

Después de que desarrollaron este sistema, los investigadores comenzaron a considerar sus posibles aplicaciones en el contexto de la mejora de la seguridad del software. Pronto se dieron cuenta de que existe un cuello de botella en la forma en que los atacantes suelen encontrar y explotar errores en el software.

"Se necesita mucho tiempo y experiencia para descubrir qué errores se pueden explotar y desarrollar un exploit que funcione, "Dolan-Gavitt explicó." Así que nos dimos cuenta de que si de alguna manera podíamos asegurarnos de que todos los errores que agregamos no fueran explotables, podríamos abrumar a los atacantes, ahogándolos en un mar de insectos de apariencia tentadora pero, en última instancia, inofensivos ".

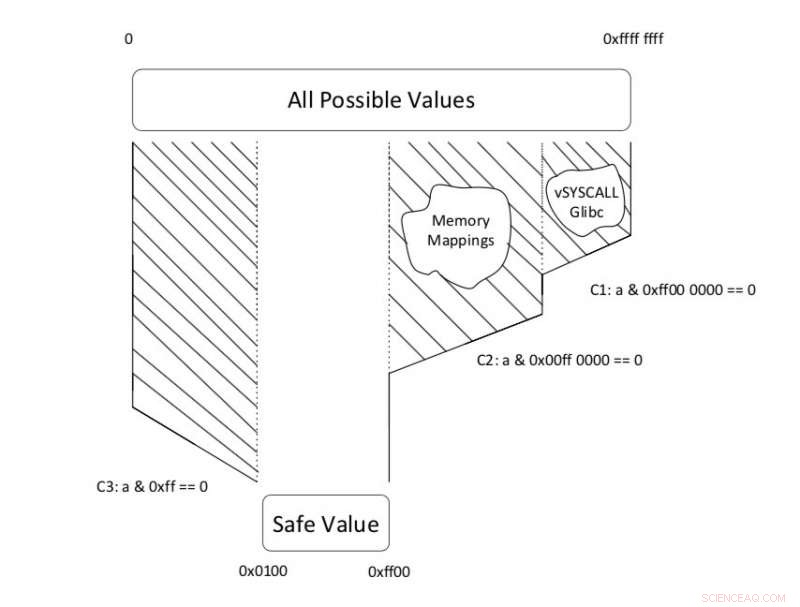

Un error de valor excesivo. Al agregar restricciones a lo largo del camino que conduce al error, eliminamos gradualmente los valores inseguros. Créditos:Hu, Hu y Dolan-Gavitt.

Agregar una gran cantidad de errores que son probables, pero no obviamente, no explotables podría confundir a los atacantes. llevándolos a perder su tiempo y esfuerzos en la búsqueda de exploits para estos errores colocados intencionalmente. Los investigadores llamaron a este nuevo método para disuadir a los atacantes "chinches".

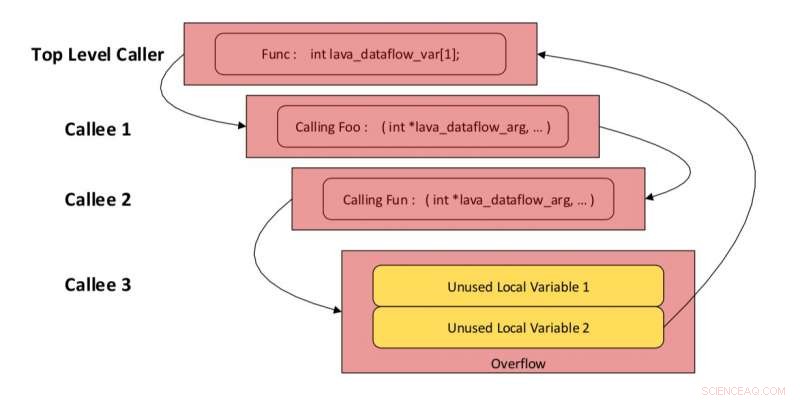

"Nuestro sistema, que agrega automáticamente chinches, está destinado a ser utilizado cuando los desarrolladores están creando software, ", Dijo Dolan-Gavitt." Usamos dos estrategias para garantizar que los errores sean seguros:garantizando que el atacante solo pueda corromper los datos que no están siendo utilizados por el programa, o asegurándose de que los valores que el atacante puede inyectar estén restringidos a rangos que podamos determinar que son seguros ".

En su estudio reciente, los investigadores utilizaron estas dos estrategias para agregar automáticamente miles de errores no explotables al software del mundo real, incluido el servidor web NGINX y la biblioteca de codificadores / decodificadores libFLAC. Descubrieron que la funcionalidad del software estaba ilesa, y que las chinches parecían explotables para las herramientas de clasificación actuales.

"Uno de los hallazgos más interesantes es que es posible construir estos errores no explotables automáticamente, de una manera que podamos decir que no son explotables, pero es difícil para un atacante hacer lo mismo, "Dolan-Gavitt dijo." No era obvio para nosotros cuando comenzamos que esto sería factible. También creemos que este enfoque de aplicar una especie de lógica económica (descubrir qué recursos de los atacantes son escasos y luego tratar de apuntar a ellos) es un área fructífera para explorar en la seguridad del software ".

Un error de variable no utilizado. El flujo de datos se agrega para propagar los valores "no utilizados" fuera del alcance inicial, ocultando el hecho de que en realidad no se utilizan. Créditos:Hu, Hu y Dolan-Gavitt.

Si bien su estudio obtuvo resultados prometedores, Aún deben superarse varios desafíos para que este enfoque sea prácticamente viable. Más importante, los investigadores necesitan encontrar una manera de hacer que estos errores no explotables sean completamente indistinguibles de los errores reales.

"Ahora, los errores que agregamos tienen un aspecto bastante artificial, para que los atacantes puedan utilizar este hecho para ignorar el nuestro cuando busquen errores explotables, ", Dijo Dolan-Gavitt." Nuestro enfoque principal en este momento es encontrar formas de hacer que los errores que hemos agregado se parezcan más a errores que ocurren naturalmente, y luego realizar experimentos para demostrar que los atacantes realmente se dejan engañar por nuestras chinches ".

© 2018 Tech Xplore