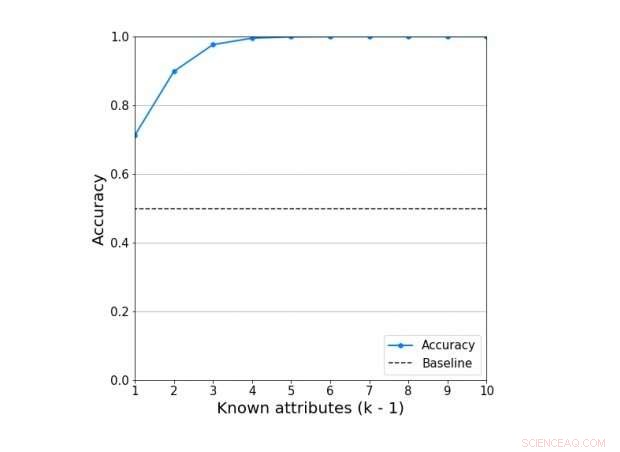

En el ataque de explotación del ruido, los investigadores pueden determinar la información privada de un individuo con alta precisión al conocer solo algunos atributos sobre el individuo. Crédito:Gadotti et al.

Demostrando lo difícil que es mantener seguros los datos privados, investigadores del Imperial College de Londres han presentado un ataque a un nuevo sistema de privacidad de datos llamado Diffix, cuya tecnología de vanguardia ha sido comercializada y aprobada recientemente por la autoridad francesa de protección de datos CNIL para satisfacer todos los criterios del RGPD (Reglamento general de protección de datos), la nueva ley de protección de datos de la UE que entrará en vigor a finales de mayo.

Pero ahora los investigadores han demostrado que, usando solo cinco atributos de un individuo y haciendo 10 preguntas cuidadosamente seleccionadas al sistema basado en consultas, es posible determinar los atributos privados del individuo con hasta un 99% de precisión.

Los investigadores, Andrea Gadotti, Florimond Houssiau, Luc Rocher, e Yves-Alexandre de Montjoye de los departamentos de informática y ciencia de datos del Imperial College London, han escrito un artículo sobre su ataque de explotación de ruido en Diffix, que fue desarrollado por la start-up alemana Aircloak. Diffix utiliza tecnología iniciada por investigadores del Instituto Max Planck durante varios años.

Como explican los investigadores del Imperial College de Londres, el propósito de su ataque es resaltar la necesidad tanto de la total transparencia de todos los nuevos sistemas de privacidad de datos, junto con una comunidad que tiene acceso completo a las técnicas para detectar y discutir vulnerabilidades potenciales.

"Tenemos que aceptar que ningún sistema es perfecto, "escriben los investigadores en su blog en el Computational Privacy Group." Habrá ataques, y algunos de ellos lo lograrán. Necesitamos prepararnos para esto y aprender de las mejores prácticas en seguridad:garantizar que existan varias capas de seguridad, no tener todos los datos en un solo lugar (lo que Jean-Pierre Hubaux llama el enfoque de Fort Knox), etc. También necesitamos estándares y sistemas que sean completamente transparentes y abiertos. La construcción de sistemas seguros requiere que cualquiera pueda revisar el código sin barreras técnicas o legales. proponer soluciones y aprovechar el trabajo existente ".

Los sistemas de protección de la privacidad de los datos están evolucionando rápidamente, con enfoques tradicionales basados en el anonimato de datos ahora obsoletos, debido en parte a los grandes tamaños y usos de los conjuntos de datos modernos. Alternativas al anonimato de datos, como los sistemas basados en consultas como el que usa Diffix, proporcionar una nueva solución prometedora. En estos sistemas, los usuarios pueden hacer preguntas sobre el sistema de datos y recibir resultados agregados como respuestas. Este método tiene como objetivo encontrar un equilibrio entre el uso de los datos para fines útiles, como realizar investigaciones y combatir enfermedades, manteniendo la privacidad individual.

En Diffix, la protección de la privacidad proviene en gran parte de la adición de ruido. Un tanto irónicamente, los investigadores explotan este ruido en su ataque para inferir información privada de individuos en la base de datos. Para hacer esto, implementan un ataque de intersección, en el que plantean dos consultas que solicitan la cantidad de personas en el conjunto de datos que cumplen ciertas condiciones. Las dos consultas se diferencian por una sola condición, de modo que calculando la diferencia entre los resultados es posible cancelar parte del ruido. Los investigadores demostraron que, obteniendo cinco pares de estos resultados, y luego realizar una prueba estadística (la prueba de razón de verosimilitud), es posible determinar cierta información sobre un individuo, por ejemplo, si la persona tiene VIH o no.

Aunque los investigadores señalan algunas limitaciones de su ataque, creen que expone una grave vulnerabilidad del sistema, y proporciona un recordatorio de que la protección de la privacidad seguirá siendo un desafío continuo.

© 2018 Tech Xplore