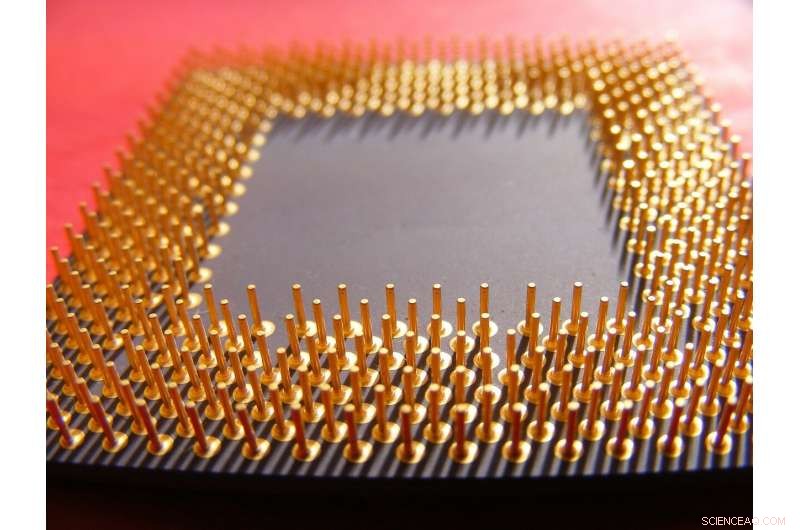

Crédito:CC0 Public Domain

Investigadores de la Universidad de Tecnología de Graz revelaron recientemente que las CPU de AMD que se remontan a principios de la década de 2010 son susceptibles a los ataques de canal lateral. Los investigadores han demostrado ahora que un par de enfoques de infiltración, denominados colectivamente "Take A Way", pueden acceder a las claves de cifrado AES.

Take A Way consiste en un par de ataques de canal lateral llamados Collide + Probe y Load + Reload, y se llamó así porque estos ataques comprometen el predictor de forma en el caché de nivel 1 de las unidades de procesamiento de AMD. Diseñado para aumentar la efectividad general de los mecanismos de acceso a la caché en este hardware, la forma en que Take A Way aprovecha el predictor para filtrar el contenido de una memoria valiosa. Específicamente, El predictor de forma de caché se utiliza para predecir dónde se almacenan los datos dentro del procesador para determinar cuándo se accede a sus datos.

Cada ataque lateral tiene una fuerza particular para aprovechar el predictor de forma. Load + Reload puede usar subrepticiamente la memoria compartida de una CPU AMD sin interrumpir su línea de caché. Collide + Probe permite a los atacantes supervisar el acceso a la memoria sin conocer su memoria compartida o dirección física.

Colectivamente, Estos infiltrados pueden dañar mucho la supuesta seguridad de las CPU de AMD, incluido el intercambio de datos entre programas en el mismo núcleo, construir canales secretos entre piezas de software que no deberían comunicarse, y romper la aleatorización del diseño del espacio de direcciones (ASLR) para obtener acceso a la memoria.

De hecho, Los investigadores pudieron demostrar muchas de estas capacidades en una variedad de entornos, incluidas máquinas virtuales basadas en la nube y navegadores populares como Firefox y Chrome.

Según los investigadores, Take A Way se utilizó para "demostrar un canal encubierto con hasta 588,9 kB / s, que también usamos en un ataque Spectre para exfiltrar datos secretos del kernel. Es más, presentamos un ataque de recuperación de claves de una implementación criptográfica vulnerable. También mostramos un ataque de reducción de entropía en ASLR del kernel de un sistema Linux completamente parcheado, el hipervisor, y nuestro propio espacio de direcciones de JavaScript ".

El documento también explica que debería ser posible proteger los procesadores de AMD de Take A Way. Estas debilidades probablemente podrían corregirse con correcciones de firmware, una solución que ha resultado útil para vulnerabilidades similares en unidades de procesamiento para ataques Spectre y Meltdown. En la mayoría de los casos, la actualización del firmware afecta el rendimiento del hardware. Las actualizaciones físicas de la arquitectura subyacente podrían resultar útiles, así como.

Los investigadores también indicaron que informaron a los representantes de AMD sobre estas vulnerabilidades en agosto pasado. Sin embargo, el proveedor del chip aún tiene que emitir una respuesta pública o una solución al problema.

© 2020 Science X Network