Crédito:AdaptiveMobile Security

Problemas en el terreno de la seguridad de los teléfonos inteligentes:existe un intruso independiente de la plataforma:puede contar las víctimas independientemente del hardware o software del que dependan las víctimas. Simjacker es el nombre del exploit. El equipo que lo detectó es de AdaptiveMobile Security.

Se trata de una empresa de seguridad de ciber-telecomunicaciones con sede en Dublín en el negocio de "servicios de respuesta a amenazas contra amenazas cibernéticas actuales y futuras para proteger redes, naciones y suscriptores móviles individuales ".

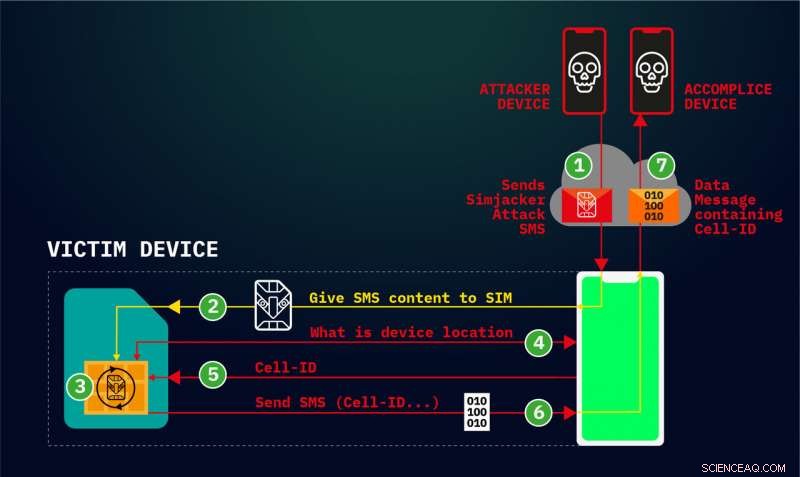

Los investigadores encontraron que la vulnerabilidad estaba vinculada a una tecnología incorporada en las tarjetas SIM. Hackers ellos dijeron, estaban aprovechando una falla para rastrear la ubicación de los teléfonos móviles.

Los investigadores dijeron que incluso era posible que, además del seguimiento, podrían realizar otros tipos de travesuras.

Piense en una gran llamada de atención. La compañía dijo que Simjacker ha sido "explotado aún más para realizar muchos otros tipos de ataques contra personas y operadores móviles, como fraudes, llamadas fraudulentas, fuga de información, denegación de servicio y espionaje ".

Pero, ¿por qué lo llaman Simjacker? El nombre proviene del hallazgo de que (1) implica el secuestro de tarjetas SIM y (2) amenaza a los usuarios de teléfonos móviles.

La información del usuario se extrae de operadores vulnerables, recuperado con el uso de mensajes SMS maliciosos.

¿Quién podría estar detrás de Simjacker? La empresa cree que es probable que "estos ataques se hayan originado en una empresa de vigilancia que trabaja con gobiernos, rastrear y monitorear a las personas; evitando la protección de señalización existente ".

Debería preocuparse tanto a los operadores móviles como a los abonados. Cathal Mc Daid, el CTO de la empresa, consideraba que Simjacker representaba un claro peligro para ellos y "potencialmente el ataque más sofisticado jamás visto en las redes móviles centrales".

¿Cuál fue la base de sus hallazgos? Ars Technica Dan Goodin informó que observaron la falla en numerosas marcas de dispositivos de fabricantes que habían sido atacados con éxito. ¿Tal como? Goodin dijo que los nombres incluían Apple, ZTE, Motorola, Samsung, Google, Huawei.

No culpes al teléfono aunque; el problema tiene que ver con la tarjeta, no el teléfono. Ryan Whitwam en ExtremeTech :"... los mensajes incluyen un paquete de instrucciones oculto de Sim Toolkit que interactúa con el navegador S @ T. Es una aplicación que reside en la tarjeta SIM dentro de muchos teléfonos, no en el propio teléfono. Por lo tanto, ninguna de las funciones de seguridad de Android o iOS puede bloquear el ataque ".

Los investigadores revelaron la falla a la asociación GSM (GSMA) y SIMalliance. ¿Por qué estos dos grupos? Los dos supervisan a los operadores móviles y quieren mejorar la seguridad de los servicios móviles.

El sitio de la GSMA decía:"Nuestro propósito es analizar el panorama de amenazas de la industria y proporcionar información que permita a nuestros miembros proteger el ecosistema móvil". El sitio de la alianza SIM dijo:"Los miembros de SIMalliance representan el 80% del mercado mundial de tarjetas SIM. Como tal, La membresía de SIMalliance es responsable de entregar la plataforma de entrega de aplicaciones seguras más ampliamente distribuida en el mundo (UICC / SIM / USIM) ".

¿Qué opinan los expertos en seguridad ajenos al grupo de Dublín? ¿Una reacción demasiado dramática a una falla de seguridad? Bien en Ars Technica recurrió a un experto en seguridad móvil y al director ejecutivo de la empresa de seguridad Trail of Bits, Dan Guido, quien estuvo de acuerdo. Bastante mal, él dijo. "Este ataque es independiente de la plataforma, afecta a casi todos los teléfonos, y hay poco que nadie, excepto tu proveedor de telefonía celular, pueda hacer al respecto ".

Goodin ofreció esta conclusión:"El informe del jueves significa que, hasta que los operadores implementen las recomendaciones de SIMalliance, los piratas informáticos tienen otra técnica sigilosa que anteriormente se pasaba por alto ".

Estas son las recomendaciones de ese grupo:"SIMalliance recomienda implementar la seguridad para los mensajes push S @ T. Esta seguridad se puede introducir en dos niveles diferentes:1. A nivel de red, El filtrado se puede implementar para interceptar y bloquear los mensajes SMS binarios ilegítimos 2. En el nivel de la tarjeta SIM, el nivel mínimo de seguridad (MSL) adjunto al navegador S @ T en modo push puede forzar la suma de comprobación criptográfica + cifrado (MSL =0x06 al menos). En aquellos casos en los que la reproducción de mensajes legítimos pueda producir efectos no deseados, MSL con suma de comprobación criptográfica + cifrado y antirreproducción. Se recomienda un contador (p. Ej., 0x16) ".

Traducción:"SIMalliance, por su parte, ha implementado nuevas recomendaciones para los operadores de telefonía celular, "dijo Ravie Lakshmanan en TNW, "para implementar seguridad adicional para los mensajes push de S @ T mediante el filtrado de estos SMS binarios ilegítimos".

(TNW explicó qué es S @ T, abreviatura de SIMalliance Toolbox Browser, "un microbrowser (también conocido como navegador móvil) diseñado para ser utilizado en dispositivos móviles, especialmente en teléfonos que admiten el protocolo de aplicación inalámbrica (WAP), un estándar común para acceder a Internet desde principios de la década de 2000 ").

¿Que sigue?

"Ahora que se ha revelado esta vulnerabilidad, esperamos que los autores de exploits y otros actores maliciosos intenten hacer evolucionar estos ataques a otras áreas, ", dijo McDaid en el comunicado de prensa.

Cathal Mc Daid presentará Simjacker en la Conferencia Virus Bulletin en Londres el próximo mes. Como el nombre sugiere, el evento se centra en la inteligencia de amenazas.

© 2019 Science X Network