Crédito:Long Cheng

Los ataques orientados a datos permiten a los piratas informáticos manipular datos que no son de control y alterar el comportamiento de un programa. a menudo causando daños importantes a los sistemas afectados. Investigadores de Virginia Tech, Universidad de Clemson, La Universidad Estatal de Pensilvania y la Universidad Aalto han descubierto recientemente nuevas técnicas de explotación para este tipo de ataque, lo que podría informar el diseño de defensas más efectivas.

"El ataque de programación orientada a datos (DOP), que por primera vez permite robar claves privadas OpenSSL de un servidor sin ser detectado por controles de seguridad de última generación, salió por primera vez en 2016, "Daphne Yao, uno de los investigadores que realizó el estudio, dijo a TechXplore. "Los ataques DOP parecen ser bastante invencibles. Todo nuestro equipo estaba intrigado y quería saber qué tipo de detección podría detener DOP".

En la actualidad, Hay dos tipos principales de ataques de corrupción de memoria:ataques de flujo de control y ataques orientados a datos. Los ataques de flujo de control pueden corromper los datos de control, como la dirección de retorno o el puntero de código, en el espacio de memoria de un programa, en última instancia, desviar el flujo de control del programa (es decir, el orden de ejecución). Ataques orientados a datos, por otra parte, están diseñados para cambiar el comportamiento benigno de un programa manipulando sus datos sin control sin violar la integridad del flujo de control. A pesar de sus diferencias, Ambos tipos de ataques pueden causar daños graves a un sistema informático.

Los principales objetivos del estudio realizado por Yao y sus colegas fueron desmitificar los ataques orientados a datos, ayudar a los defensores a comprenderlos mejor, e identificar categorías de comportamientos del programa que el DOP puede impactar. Además, los investigadores querían proporcionar evidencia experimental de las diferencias de comportamiento entre DOP y ejecuciones normales.

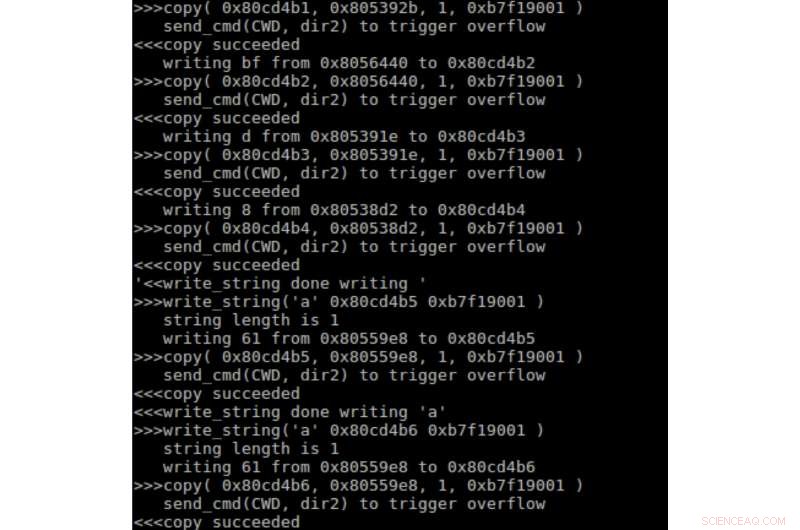

Los investigadores de la Universidad Aalto, Hans Liljestrand, Thomas Nyman y N. Asokan, reprodujo un exploit DOP basado en investigaciones previas para una máquina compatible con Intel Processor Trace (PT). Este exploit DOP fue fundamental para demostrar experimentalmente las diferencias entre DOP y ejecuciones normales.

"Nuestra intuición es que los programas deben comportarse de alguna manera de manera diferente bajo el complejo ataque DOP, "Dijo Yao." Las frecuencias de algunas operaciones deben haber cambiado durante el DOP. Nuestro trabajo no inventa nuevos ataques orientados a datos, sin embargo, ofrecemos una descripción completa y detallada de ellos ".

Aunque los ataques DOP se han vuelto cada vez más comunes, hasta aquí, muy pocos estudios han intentado abordar en detalle las amenazas que plantean. Estos ataques suelen corromper importantes variables de datos que se utilizan directa o indirectamente para la toma de decisiones y la configuración.

"El peligro de los ataques orientados a datos, incluyendo DOP y la nueva programación orientada a bloques (BOP), es que no alteran el flujo de control de un programa víctima, "Yao explicó." Por lo tanto, evade la popular detección de integridad de flujo de control (CFI). Desde una perspectiva de ataque, Los ataques orientados a datos son mucho más ventajosos que la programación orientada al retorno (ROP), ya que los ataques ROP básicos violan ampliamente la integridad del flujo de control y pueden ser detectados fácilmente por las soluciones CFI ".

En su estudio, Yao y sus colegas mapearon exploits orientados a datos, incluidos los ataques DOP, resumiendo sus suposiciones, requisitos y capacidades. Luego evaluaron experimentalmente la viabilidad de su nuevo enfoque de detección basado en anomalías.

"Proporcionamos evidencia empírica concreta que muestra que un programa sometido a un ataque DOP exhibe patrones de comportamiento sustancialmente diferentes de múltiples maneras, incluida la frecuencia de las transferencias de control por pares, la frecuencia de las invocaciones de funciones, correlaciones de rama, y comportamientos de rama incompatibles, "Dijo Yao." Demostramos que estas diferencias causadas por ataques DOP se manifiestan en Intel PT de bajo nivel, un mecanismo de registro de nivel de instrucción altamente eficiente, troncos que se pueden recolectar y observar. Por ejemplo, las trazas normales y las trazas DOP exhiben fuertes diferencias en el análisis de agrupamiento basado en PCA ".

En sus pruebas, Yao y sus colegas observaron que los ataques de DOP causan efectos secundarios en múltiples niveles del comportamiento de flujo de control de un programa afectado, que a menudo se manifiestan en trazas de PT. Aunque los ataques DOP no cambian el orden del flujo de control de un programa, pueden modificar su frecuencia y propiedades de correlación. Los investigadores también proporcionaron un resumen de casos indetectables, en los que los ataques orientados a datos no presentan anomalías de frecuencia o correlación. En el futuro, sus hallazgos podrían ayudar al desarrollo de defensas más efectivas contra los ataques DOP.

"En nuestra investigación futura, planeamos abordar los desafíos técnicos asociados con la construcción de una defensa DOP desplegable, ", Dijo Yao." Estamos particularmente interesados en explorar el aprendizaje profundo para detectar anomalías inducidas por DOP a partir de la enorme cantidad de registros de PT de bajo nivel. El desafío clave en esta área de estudio es encontrar una manera de evitar el exceso de falsas alarmas en la detección ".

© 2019 Science X Network