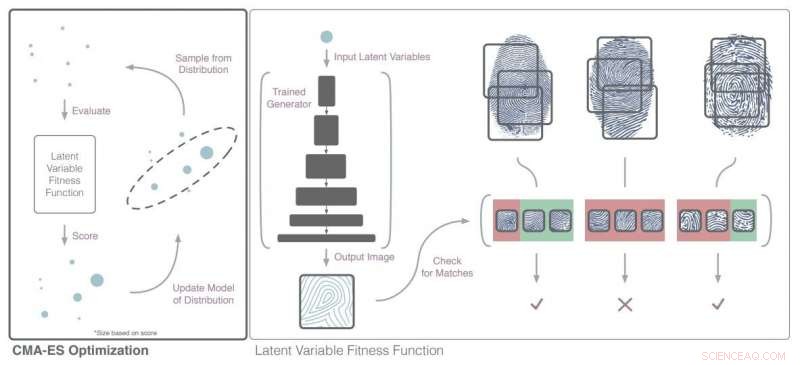

Evolución variable latente con una red entrenada. A la izquierda hay una descripción general de alto nivel de CMA-ES y el cuadro de la derecha muestra cómo se evalúan las variables latentes. Crédito:arXiv:1705.07386 [cs.CV] https://arxiv.org/abs/1705.07386

Novedades sobre sistemas biométricos:las huellas dactilares falsas pueden imitar a las reales. Una red neuronal ha logrado eliminar huellas digitales falsas, esas mismas huellas digitales diseñadas para funcionar como claves maestras para su identificación.

El trabajo es de investigadores, y presentaron su artículo en una conferencia de seguridad biométrica en Los Ángeles. "DeepMasterPrints:Generación de MasterPrints para ataques de diccionario a través de la evolución variable latente" está en el servidor arXiv. Casi todas las afiliaciones de autores son de la Universidad de Nueva York con otra afiliación de la Universidad Estatal de Michigan. NVIDIA donó CPU para su investigación.

En el centro de su investigación se encuentra una técnica de aprendizaje automático, DeepMasterPrints, que es de lo que se tratan las impresiones falsas. Los investigadores escribieron que "Los experimentos con tres comparadores de huellas dactilares diferentes y dos conjuntos de datos diferentes muestran que el método es sólido y no depende de los artefactos de ningún conjunto de datos o comparador de huellas dactilares en particular".

Entonces, ¿qué caminos hacia la falsificación abrieron los investigadores?

Alex Hern, reportero de tecnología para El guardián , guió a los lectores a través de la técnica:la mayoría de los lectores de huellas dactilares no leen todo el dedo a la vez, él dijo.

Los lectores toman sus imágenes en una parte del dedo que toca el escáner. Hern dijo que la comparación tiene lugar entre el escaneo parcial y los registros parciales. Aquí está la cuestión:"Eso significa que un atacante tiene que hacer coincidir solo una de las decenas o cientos de huellas digitales parciales guardadas para poder tener acceso".

Otro elemento que funciona en los intentos de falsificación es cómo algunas características de las huellas dactilares son más comunes que otras. "Eso significa que una impresión falsa que contiene muchas características muy comunes tiene más probabilidades de coincidir con otras huellas dactilares de lo que sugeriría la pura casualidad, "Dijo Hern.

Con esas debilidades utilizaron una técnica que funcionó para sus fines. Las falsificaciones que crearon se parecían convincentemente a una huella digital real, para un ojo humano. Esto es notable porque una técnica anterior "creaba huellas dactilares en ángulo recto que engañarían a un escáner pero no a una inspección visual, "dijo Hern.

La técnica de aprendizaje automático fue la Red Adversaria Generativa. La técnica tuvo éxito en la creación de huellas dactilares que coincidían con tantas huellas dactilares parciales como fuera posible. (Prasad Ramesh en Packt :"Una red GAN se entrena sobre un conjunto de datos de huellas digitales, luego, LVE busca en las variables latentes de la red del generador una imagen de huella digital que maximice la posibilidad de coincidencia. Esta coincidencia solo tiene éxito cuando se trata de una gran cantidad de identidades diferentes, lo que significa que los ataques individuales específicos no son tan probables ").

El método se compara con un "ataque de diccionario" contra contraseñas, donde un pirata informático ejecuta una lista pregenerada de contraseñas comunes contra un sistema de seguridad.

Como señaló Hern, Es posible que los ataques no puedan penetrar en cuentas específicas, pero "cuando se utilizan contra cuentas a gran escala, generan suficientes éxitos para que valga la pena el esfuerzo ".

¿Qué dicen los detectives de seguridad en reacción a su presentación? Seguridad desnuda dijo que los hallazgos eran un poco preocupantes.

"Si alguien lo convierte en un exploit funcional, quizás imprimiendo las imágenes con tinta capacitiva, podría presentar problemas para muchos sistemas de reconocimiento de huellas dactilares, "dijo Danny Bradbury en Seguridad desnuda .

Sí, pero eso lleva a la gran pregunta:¿Deberíamos simplemente descartar las huellas dactilares como una herramienta de identificación?

Sam Medley, Notebookcheck , diría, no, Los resultados de la investigación no invalidan los escáneres de huellas dactilares como medida de seguridad. Medley escribió:"Los investigadores admiten libremente que, si bien alguien podría eventualmente usar algo como DeepMasterPrints para piratear algo como un teléfono inteligente o una computadora, tendrían que trabajar mucho para optimizar la IA para un sistema específico ".

De hecho, los propios autores subrayaron el valor de su enfoque. "Más allá de la aplicación de generar DeepMasterPrints, Este artículo muestra con éxito la utilidad de buscar imágenes en el espacio latente de una red generadora, u otros artefactos, que cumplen un objetivo determinado. Esta idea está sorprendentemente poco explorada y podría ser útil en la investigación de la creatividad computacional, así como en otros dominios de seguridad ".

© 2018 Science X Network