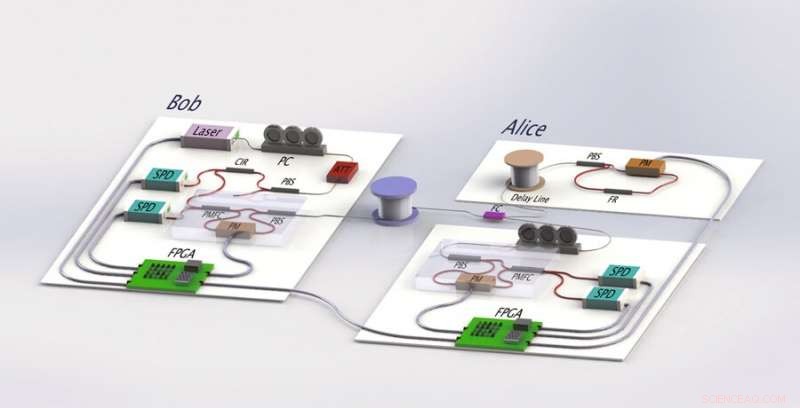

Configuración del experimento. Se utiliza un láser de 1550 nm fuertemente atenuado como fuente aproximada de un solo fotón con una frecuencia de repetición de pulso sistemática de 1 MHz. En la configuración experimental, Bob envía los fotones individuales a Alice en una superposición de dos contenedores de tiempo con una fase relativa, y Alice elige al azar una de dos tareas posibles, comprobación de errores o codificación. Ambos lados están controlados por matrices de puertas programables en campo (FPGA), y el funcionamiento de los cuatro estados de fotón único se realiza con un modulador comercial de niobato de litio. Modulador de fase PM. Controlador de polarización para PC. Divisor de haz de polarización PBS. Atenuador ATT. Circulador óptico CIR. Acoplador de fibra FC. Detector de fotón único de nanocables superconductores SPD con una eficiencia de detección del 70%, Tasa de recuento oscuro de 100 Hz y tiempo de reinicio de 50 ns. Acoplador de filtro de mantenimiento de polarización PMFC. Rotador FR Faraday. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

La comunicación directa segura cuántica (QSDC) es una rama importante de la comunicación cuántica, basado en los principios de la mecánica cuántica para la transmisión directa de información clasificada. Si bien los estudios experimentales recientes de prueba de principio han logrado un progreso notable; Los sistemas QSDC quedan por implementar en la práctica. En un estudio reciente, Ruoyang Qi y sus compañeros de trabajo en los departamentos de física cuántica de baja dimensión, tecnologías de la información, ingeniería electrónica y de la información, propuso e implementó experimentalmente un sistema de comunicación seguro cuántico práctico.

En el trabajo, Qi y col. analizó la seguridad del sistema utilizando la teoría del canal de escuchas telefónicas de Wyner. Los científicos desarrollaron un esquema de codificación utilizando códigos de verificación de paridad de baja densidad (LDPC) de concatenación (interconectados) en un entorno realista de alto ruido y altas pérdidas. El sistema operó con una tasa de repetición de 1 MHz en una distancia de 1,5 kilómetros y mantuvo una tasa de comunicación segura de 50 bps para enviar mensajes de texto. imágenes y sonidos de tamaño razonable. Los resultados ahora se publican en Luz:ciencia y aplicaciones .

El trabajo de Qi et al. destacó una forma de QSDC que puede transferir información directa sin una clave de distribución para evitar la vulnerabilidad a los ataques. En el trabajo, el equipo utilizó un láser de 1550 nm para generar fotones individuales que transportaban información cuántica segura, los científicos pudieron decodificar con éxito la información una vez recibida. El método fue confiable incluso en entornos realistas causados por una gran pérdida de fotones o errores introducidos debido al ruido. El Comité del Consulado de Sistemas de Datos Espaciales (CCDS) implementó el código LDPC estándar que utilizaron en el estudio para mejorar el rendimiento de la corrección de errores para aplicaciones cercanas a la Tierra y en el espacio lejano.

La seguridad global depende de infraestructuras de comunicación seguras. En el presente, la comunicación está asegurada mediante técnicas de encriptación como el esquema de clave pública RSA. La capacidad de secreto se define como la máxima de todas las velocidades de transmisión alcanzables con seguridad y confiabilidad. En la práctica, Es difícil estimar la capacidad de secreto en los sistemas de comunicación clásicos debido a la dificultad con la detección de escuchas. En sistemas cuánticos, fotones individuales o pares de fotones entrelazados pueden transmitir información digital, dando lugar a nuevas características en la criptografía cuántica, inalcanzable en los medios de transmisión clásicos. En principio, es imposible escuchar a escondidas sin perturbar la transmisión para evitar la detección en una configuración de este tipo.

El primer protocolo de comunicación cuántica fue propuesto por Bennett y Brassard (BB84), basado en la explotación de recursos cuánticos para un acuerdo clave seguro. En 2000, Se propuso QSDC para comunicar información directamente sin una clave secreta y eliminar las lagunas asociadas con el almacenamiento de claves y los ataques de texto cifrado. Estudios posteriores de prueba de principio han demostrado fotones únicos y pares entrelazados basados en QSDC, incluidos estudios en los que una fibra podría comunicarse a una distancia significativa de 500 m utilizando protocolos QSDC de dos pasos.

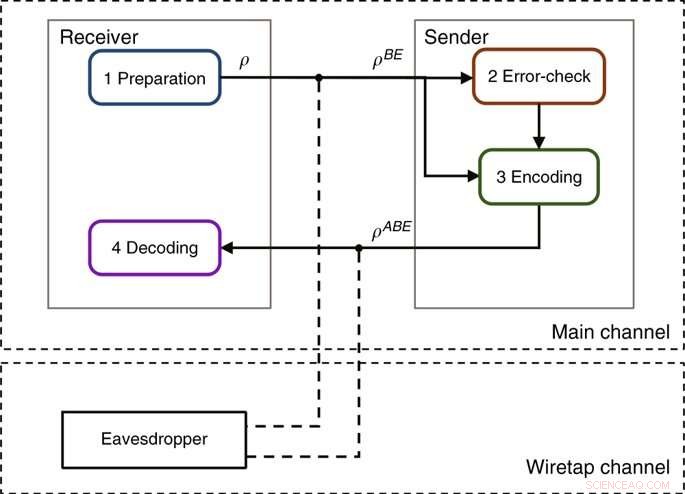

Ilustración del práctico protocolo DL04-QSDC. El "canal principal" y el "canal de escuchas telefónicas" son canales discretos sin memoria. El canal principal representa un canal entre el remitente y el receptor legítimo, mientras que el canal de escuchas telefónicas representa un canal entre el remitente y el que escucha a escondidas. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

En el presente estudio, Qi y col. implementó un práctico sistema de comunicación directa cuántica segura utilizando un procedimiento basado en el protocolo DL04 (sin clave). Según el modelo de escuchas telefónicas de Wyner, implementar el sistema QSDC en la práctica, el sistema debe funcionar por debajo de la capacidad de secreto del canal para la transmisión segura de información. Los científicos calcularon la capacidad de secreto del sistema utilizando códigos de verificación de paridad de baja densidad (LDPC) interconectados. Diseñaron el esquema para operar específicamente en regímenes de alta pérdida y alta tasa de error, único para la comunicación cuántica. Qi y col. así demostró que la plataforma QSDC podría funcionar eficazmente en un entorno realista.

Al implementar el protocolo DL04-QSDC, los científicos incluyeron un "canal principal" discreto y sin memoria y un "canal de escuchas telefónicas". El canal principal representaba la red entre el emisor y el receptor. El canal de escuchas telefónicas representaba la red entre los usuarios legítimos y el espía. El protocolo contenía cuatro pasos:

Qi y col. utilizó láseres altamente atenuados como fuente aproximada de fotón único en la implementación. Para una mejor aproximación de una sola fuente de fotones para detectar ataques de escucha, Se puede utilizar un método de distribución de claves cuánticas de estado señuelo. Si la capacidad de confidencialidad es distinta de cero para cualquier canal de escuchas telefónicas, es decir, si el receptor legítimo tiene un canal mejor que el que escucha a escondidas, existe algún esquema de codificación que logra un secreto perfecto según el modelo de Wyner. Sin embargo, no todos los esquemas de codificación pueden garantizar la seguridad, que depende esencialmente de los detalles de la codificación.

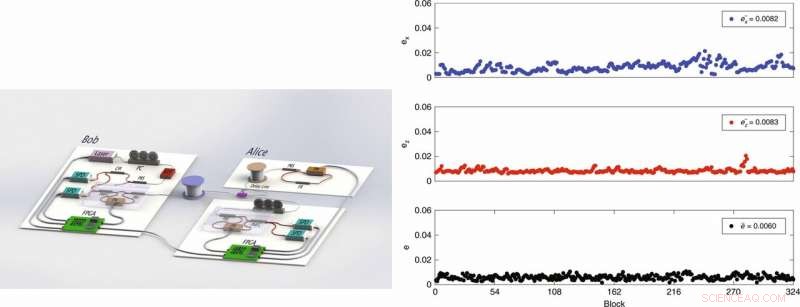

Izquierda:configuración experimental. Derecha:estabilidad del sistema con diferentes bloques de mensajes. ex y ez son las tasas de error de las mediciones utilizando la base X y la base Z, respectivamente, en el sitio de Alice. e es la tasa de error en el sitio de Bob. La tasa de error se estimó bloque por bloque; cada bloque contiene 1312 × 830 pulsos. El número medio de fotones es 0,1. La pérdida inherente de un canal cuántico es de 14,5 dB, que incluye la eficiencia del detector, ~ 70%, y los elementos ópticos, ~ 13 dB. La pérdida total del sistema es de 25,1 dB a una distancia de 1,5 km. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

Simultáneamente se produce la codificación en el módulo de codificación. Si la tasa de error es menor que el umbral, la parte de codificación puede enviar los fotones individuales de vuelta a Bob a través de la misma fibra, donde son guiados a detectores de fotón único para su medición. Los científicos controlaron la configuración que constaba de moduladores trifásicos (PM) y detectores de fotón único (SPD) para codificar mensajes en los dos sitios utilizando las FPGA. que fueron controlados aún más por computadoras de la posición superior.

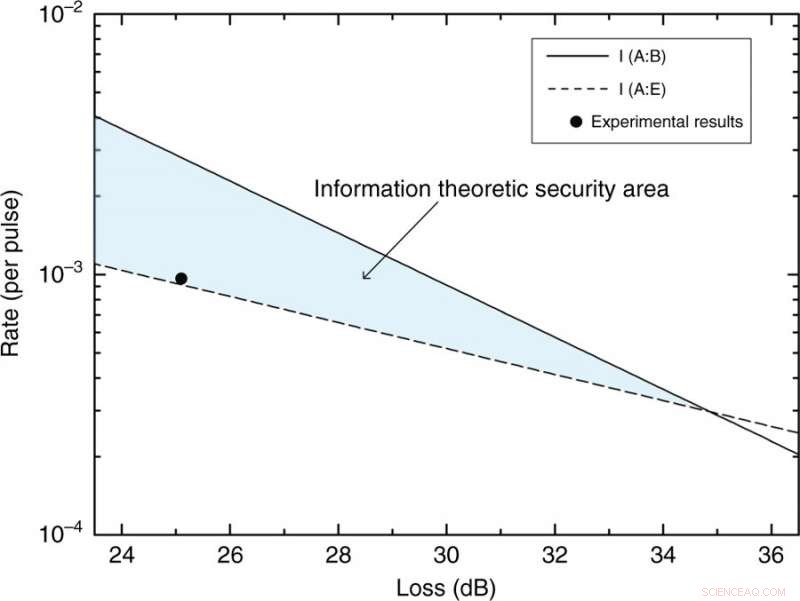

La línea continua representa la información mutua entre Alice y Bob; por el teorema de codificación de canal ruidoso de que la velocidad de transmisión no puede exceder la capacidad del canal principal. La línea de puntos es la información mutua entre Alice y Eve, la máxima información que puede obtener un fisgón. Los símbolos representan resultados experimentales. Junto con el código LDPC elegido, el esquema de codificación produce una tasa de transmisión de 0,00096 cuando la tasa de error de bit es inferior a 10 ^ −6. Debido a que la tasa es mayor que la información mutua entre Alice y Eve, tanto la seguridad como la fiabilidad de la transmisión de información están garantizadas. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

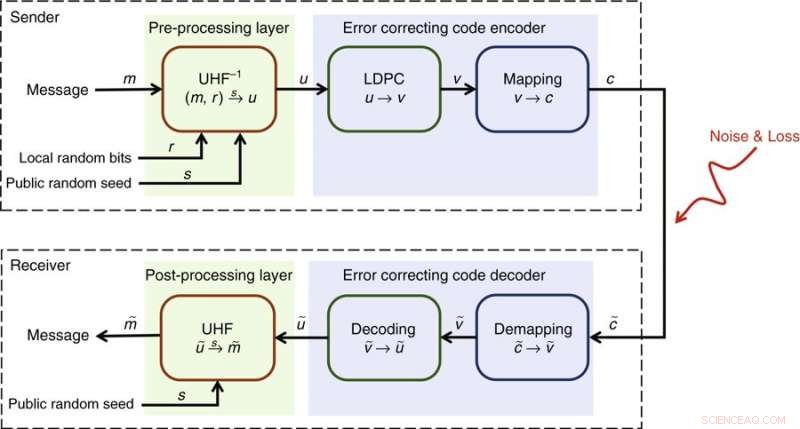

Ilustración del esquema de codificación. Un mensaje m junto con unos bits aleatorios locales r y una semilla aleatoria pública s son procesados por las familias de hash universales inversas UHF − 1 al vector u, y luego el código LDPC cambia u a v, que se asigna a la palabra de código cy luego se envía al sitio del receptor. Debido a la pérdida y el error, el receptor Bob recibe una palabra de código degradada, y luego demapea, decodifica y obtiene el mensaje después de realizar el hash universal de las familias UHF. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

En teoría de la información, El teorema de codificación de canal ruidoso establece una comunicación confiable para cualquier grado dado de contaminación por ruido de un canal de comunicación. Para asegurar la confiabilidad de la información, Alice modula los pulsos que llegan al receptor legítimo Bob, quien toma las medidas sobre la misma base que las preparó. Debido a pérdidas y errores, Bob recibe una palabra en clave degradada, que demapea y decodifica después de postprocesar con UHF para obtener el mensaje.

De este modo, Qi y col. implementó un sistema QSDC práctico en un entorno realista de alto ruido y alta pérdida. Entre otras técnicas, los científicos utilizaron un código LDPC para reducir errores y pérdidas en el sistema. Analizaron la seguridad del sistema en profundidad utilizando la teoría del canal de escuchas telefónicas de Wyner. Cuando la capacidad de confidencialidad era distinta de cero; un esquema de codificación con una tasa de información menor que la capacidad de secreto aseguraba tanto la seguridad como la confiabilidad de la transmisión de información. En total, los científicos obtuvieron una tasa de información segura de 50 bps a una distancia prácticamente significativa de 1,5 km. Qi y col. implican que estos parámetros son prematuros y visualizan un sistema mejorado que puede integrar la tecnología existente para una mayor tasa de transmisión de información de docenas de kbps en el futuro.

© 2019 Science X Network