Crédito:Zhang et al.

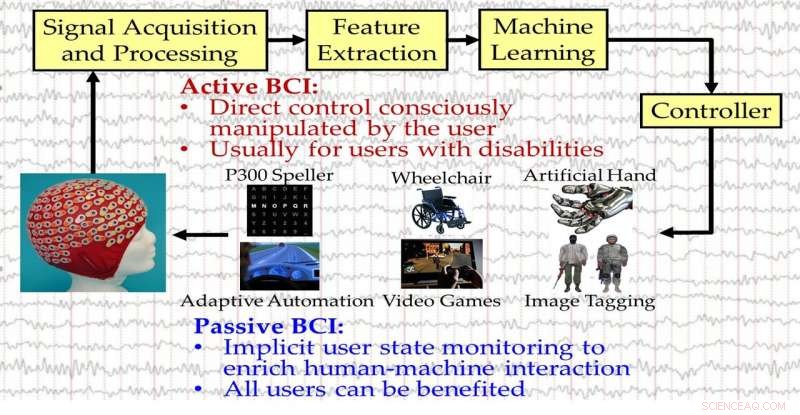

Las interfaces cerebro-computadora (BCI) son herramientas que pueden conectar el cerebro humano con un dispositivo electrónico, típicamente usando electroencefalografía (EEG). En años recientes, Los avances en el aprendizaje automático (ML) han permitido el desarrollo de deletreos BCI más avanzados, dispositivos que permiten a las personas comunicarse con las computadoras usando sus pensamientos.

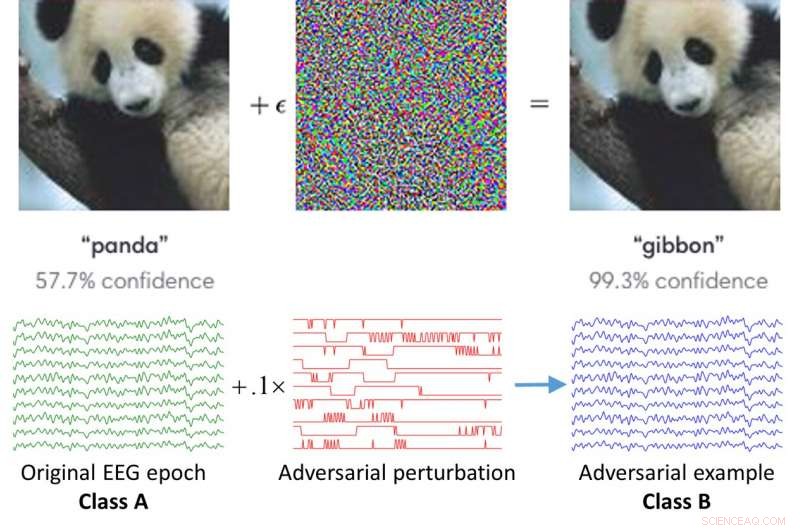

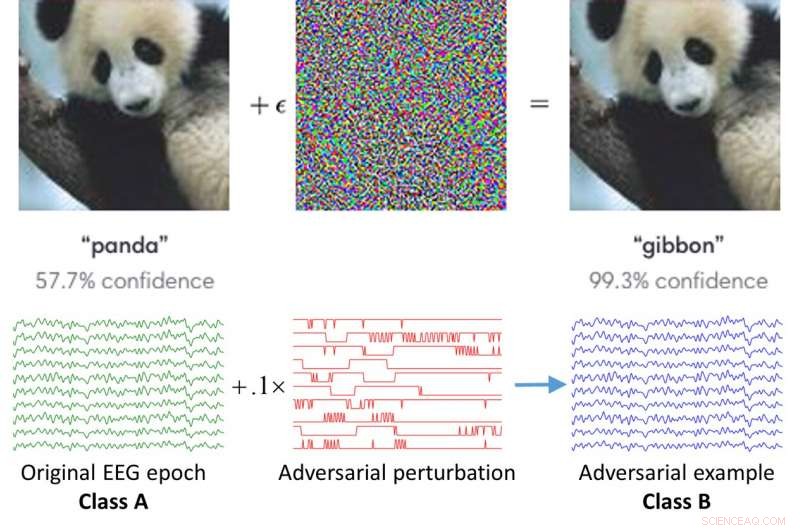

Hasta aquí, la mayoría de los estudios en esta área se han centrado en desarrollar clasificadores BCI que sean más rápidos y confiables, en lugar de investigar sus posibles vulnerabilidades de seguridad. Investigación reciente, sin embargo, sugiere que los atacantes a veces pueden engañar a los algoritmos de aprendizaje automático, si se utilizan en visión artificial, reconocimiento de voz, u otros dominios. Esto se hace a menudo usando ejemplos contradictorios, que son pequeñas perturbaciones en los datos que los humanos no pueden distinguir.

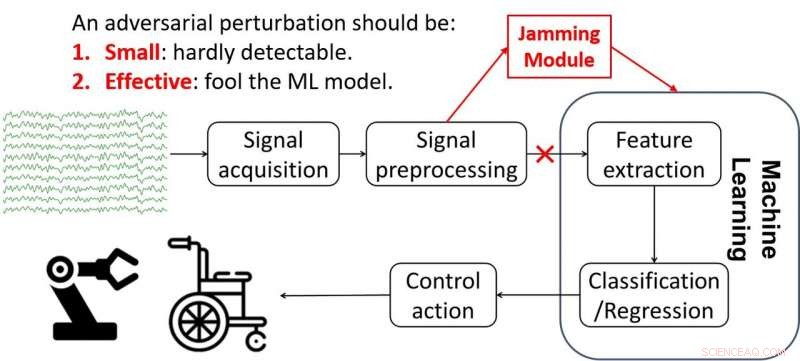

Investigadores de la Universidad de Ciencia y Tecnología de Huazhong han llevado a cabo recientemente un estudio que investiga la seguridad de los deletreos BCI basados en EEG, y mas especificamente, cómo se ven afectados por las perturbaciones adversas. Su papel prepublicado en arXiv, sugiere que los deletreos BCI son engañados por estas perturbaciones y, por lo tanto, son altamente vulnerables a los ataques adversarios.

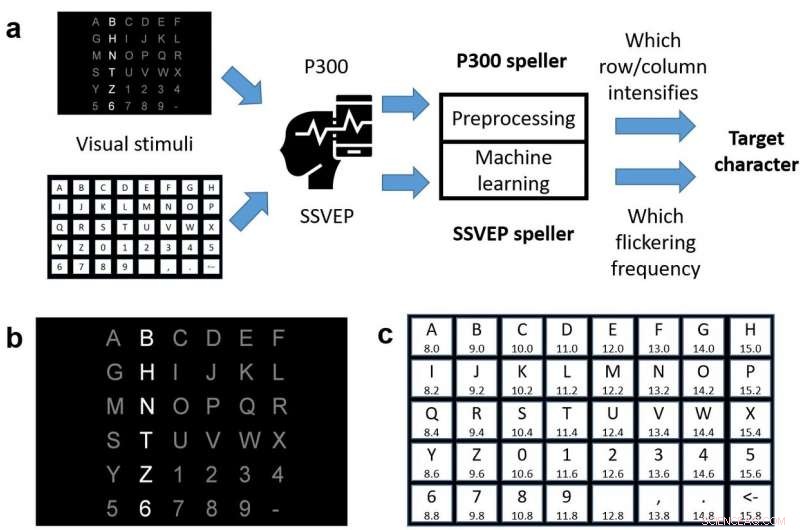

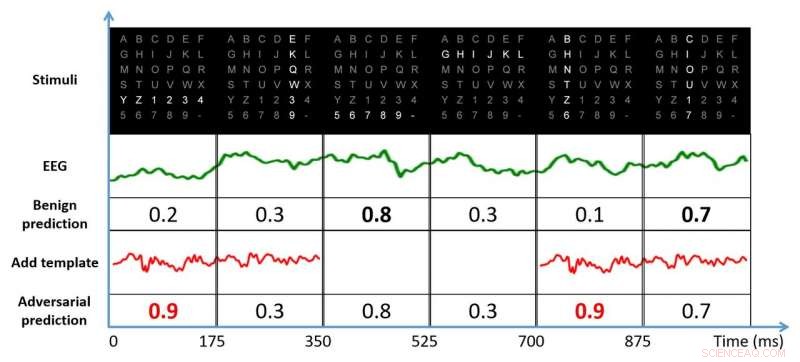

"Este artículo tiene como objetivo exponer un problema de seguridad crítico en los deletreos BCI basados en EEG y, de manera más general, BCI basadas en EEG, que ha recibido poca atención antes, "Dongrui Wu, uno de los investigadores que realizó el estudio, dijo a TechXplore. "Demuestra que se pueden generar diminutas plantillas de perturbación de EEG adversas para ataques de objetivos tanto para P300 como para los deletreos de potenciales evocados visuales en estado estable (SSVEP), es decir., inducir a error la clasificación a cualquier personaje que el atacante quiera, independientemente de cuál sea el personaje deseado por el usuario ".

Crédito:Zhang et al.

Los deletreos P300 BCI ya se utilizan en varios entornos, incluso en clínicas, para evaluar o detectar trastornos de la conciencia. Los ataques contradictorios a los ortográficos BCI podrían tener, por tanto, numerosas consecuencias, que van desde simples problemas de usabilidad hasta graves errores de diagnóstico de los pacientes.

"Creemos que una comprensión nueva y más detallada de cómo las perturbaciones adversas de EEG afectan la clasificación BCI puede informar el diseño de BCI para defenderse de tales ataques, "Explicó Wu.

Wu y sus colegas descubrieron que para llevar a cabo un ataque adversario exitoso contra un deletreador BCI, el atacante solo necesita acceder a algunos de los datos utilizados para entrenar el dispositivo. Él / ella puede usar estos datos para entrenar la plantilla de perturbación, posteriormente agregando la plantilla a los ensayos de EEG benignos para realizar el ataque.

Los enfoques actuales para realizar ataques contradictorios tienen dos limitaciones principales. Primero, requieren algunas muestras de EEG específicas del sujeto para crear la plantilla de perturbación adversaria. Segundo, para realizar el ataque de forma más eficaz, el atacante necesita saber el momento exacto del estímulo EEG. Si el atacante supera con éxito estas limitaciones, el impacto de su ataque podría ser mucho mayor.

Crédito:Zhang et al.

"La defensa de los ataques adversarios es un problema de investigación común en muchas aplicaciones de aprendizaje automático, p.ej., visión por computador, reconocimiento de voz, y BCI, "Dijo Wu." Si conocemos el enfoque que toma el atacante, entonces podemos desarrollar estrategias para defendernos de él, al igual que cómo nos defendemos de los virus informáticos:primero se produce un virus y luego encontramos formas de eliminarlo ".

Los atacantes siempre intentan encontrar nuevas formas de eludir las medidas de seguridad, por lo que es importante que los investigadores continúen investigando las vulnerabilidades del sistema y propongan nuevas medidas de seguridad. Si bien es inevitable que se desarrollen soluciones de seguridad específicas después de que se haya identificado una vulnerabilidad específica, Descubrir problemas generales con un sistema y tomar precauciones puede ser muy útil.

El estudio realizado por Wu y sus colegas ha ayudado a revelar los riesgos de seguridad generales asociados con las BCI basadas en EEG. Sus hallazgos podrían ayudar a identificar soluciones provisionales que podrían disminuir el impacto de los ataques adversarios en estos dispositivos.

Crédito:Zhang et al.

Crédito:Zhang et al.

Crédito:Zhang et al.

Wu y sus colegas esperan que su investigación anime a otros a investigar las limitaciones y vulnerabilidades de los deletreos basados en EEG u otros dispositivos BCI. En última instancia, sus hallazgos podrían allanar el camino hacia el desarrollo de técnicas para fortalecer la seguridad de las ICC, prevenir diagnósticos erróneos y otros efectos no deseados de los ataques adversarios.

"Queremos enfatizar que el objetivo de este estudio no es dañar las BCI basadas en EEG, pero para demostrar que los ataques adversarios graves a las BCI basadas en EEG son posibles y, por lo tanto, exponen una preocupación de seguridad crítica que antes recibía poca atención, "Dijo Wu." En nuestra investigación futura, planeamos desarrollar estrategias para defendernos contra tales ataques. Mientras tanto, esperamos que nuestro estudio pueda atraer la atención de más investigadores sobre la seguridad de las BCI basadas en EEG ".

© 2020 Science X Network