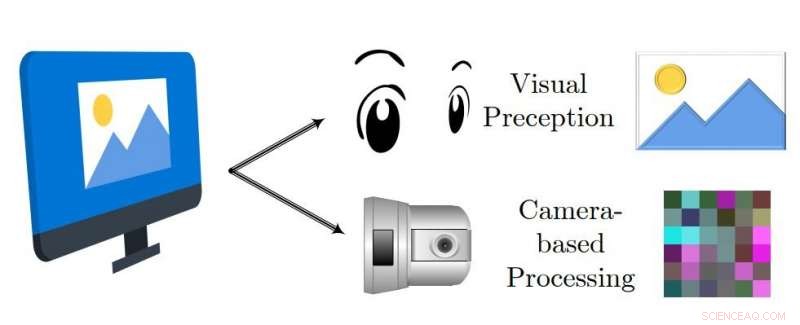

Ilustración del principio D2C encubierto:el mismo marco en la pantalla tiene datos de imagen visualmente perceptibles de alta calidad y un mensaje encubierto imperceptible. Crédito:arXiv:2002.01078 [cs.CR]

Se pueden robar datos de una computadora personal con espacio de aire simplemente usando variaciones en el brillo de la pantalla. Investigadores de la Universidad Ben-Gurion escribieron un artículo al respecto.

Como el equipo los define, "Las computadoras con espacio de aire son sistemas que se mantienen aislados de Internet, ya que almacenan o procesan información confidencial".

El hecho de que hayan llegado a otro descubrimiento sobre cómo obtener datos confidenciales de una computadora no fue una sorpresa para Seguridad desnuda , que reconoció que "Los investigadores de la Universidad Ben-Gurion del Negev se han hecho un nombre al descubrir cómo obtener datos de las computadoras con espacio de aire. Han ideado formas de comunicarse mediante altavoces, LED parpadeantes en PC, luces infrarrojas en cámaras de vigilancia, e incluso fanáticos de las computadoras ".

Graham Cluley escribiendo en Tripwire calculado OK, "Puede que no sea la forma más eficaz de robar datos de una organización, mucho menos lo más práctico, pero los investigadores de la Universidad Ben-Gurion en Israel han detallado una vez más una forma imaginativa de exfiltrar información de una computadora con espacio de aire ".

Mordejai Guri, jefe del centro de investigación de ciberseguridad de la Universidad Ben-Gurion en Israel, "habló sobre el proceso, Shane McGlaun en HotHardware tenía algunos detalles. El hackeo fue posible a través de algo llamado "canal óptico encubierto". Permitió el robo de datos de computadoras con espacio de aire "sin necesidad de conectividad de red o sin contacto físico con los dispositivos".

¿Cómo es eso? De Geek.com Jordan Minor:"Al infectar la PC de destino con el malware adecuado, el monitor cambia sutilmente el brillo del monitor LCD ".

El ladrón está registrando la información comunicada a través de esos cambios de brillo y puede robar cualquier dato sensible que desee.

Mohit Kumar en The Hacker News se refirió a la idea fundamental detrás de la codificación y decodificación de datos, donde el malware codifica la información recopilada como un flujo de bytes y luego la modula como señal '1' y '0'. En esta instancia de ataque, el ladrón usa pequeños cambios en el brillo de la pantalla LCD para modular la información binaria en patrones.

Matthew Humphries en PCMag también explicó de qué se trataba el proceso:

"El robo de datos de la máquina infectada se logra codificando la información y transmitiéndola usando los cambios de brillo de la pantalla en un patrón secuencial, que es muy similar a cómo funciona el código Morse. El único otro requisito para que esto funcione es una cámara apuntando a la pantalla que puede grabar o transmitir el patrón que se está transmitiendo. Una vez recibido el patrón, se puede volver a convertir en datos significativos ".

La pantalla de la computadora, a su vez, sirve como herramienta clave.

El atacante puede recopilar el flujo de datos, dijo Kumar, "mediante la grabación de vídeo de la pantalla de la computadora comprometida, tomada por una cámara de vigilancia local, cámara de teléfono inteligente, o una cámara web y luego puede reconstruir la información extraída utilizando técnicas de procesamiento de imágenes ".

El artículo de los investigadores se titula "BRILLO:filtración de datos confidenciales de estaciones de trabajo con espacio de aire a través del brillo de la pantalla, "y los autores son Mordechai Guri, Dima Bykhovsky y Yuval Elovici. El documento está en arXiv.

En su papel notaron que el canal oculto óptico era invisible e incluso podía funcionar mientras el usuario trabajaba en la computadora. La pelota está en la cancha del hacker. "Los pequeños cambios en el brillo son invisibles para los humanos, pero se pueden recuperar a partir de transmisiones de video tomadas por cámaras como una cámara de seguridad local, cámara de teléfono inteligente o cámara web, ", afirmaron.

Sí, existen contramedidas y los autores propusieron varias.

Incluidas en sus ideas de contramedidas estaban "políticas organizacionales destinadas a restringir la accesibilidad de computadoras sensibles" colocándolas en áreas seguras, y donde solo el personal autorizado puede acceder a ellos.

Cualquier tipo de cámaras dijo otro, estaría prohibido dentro del perímetro de ciertas áreas restringidas.

Otra contramedida tomó la forma de una película polarizada que cubría la pantalla. Aunque el usuario obtuvo una vista clara, "humanos y cámaras a distancia" verían una pantalla oscurecida.

Cyber Security Labs de la Universidad Ben-Gurion publicó una demostración en video el 4 de febrero. En esta demostración, la pantalla secretamente exfiltró el texto de "Winnie-the-Pooh" de A.A. Milne.

El video provocó comentarios, tal como, ¿Por qué poner todo esto ahí fuera?

"No está haciendo nada más que herir a los demás al hacer que esta información esté disponible, "dijo un comentario ... Está haciendo un flaco favor a la comunidad de seguridad y al público al publicar contenido abiertamente como este".

Sin embargo, otro comentario señaló que esto no era un problema del fabricante, y "realmente no es algo que se pueda parchear. Se usa una función normal, brillo de la pantalla. Bloquear la capacidad de cualquier aplicación para ajustar el brillo de la pantalla haría más daño que bien ".

Otro comentario salió en defensa del equipo de investigación. "Es importante mencionar estas cosas y hacerlas públicas, para que podamos proponer contramedidas ".

Mientras tanto, ¿Qué tan preocupante es este problema informático?

Minor compartió su perspectiva sobre los hallazgos de la investigación:"Esto es más un ejercicio de lo que es posible en lugar de lo que es viable, ", escribió. Minor dijo que tal hack necesita" tanta configuración previa que ningún estafador te lo hará al azar de la nada ". unidad USB física ".

Cluley hizo un comentario similar. "Se siente como un gran esfuerzo para ir, y mucho más allá del deseo del típico ciberdelincuente. Mi sensación es que, en muchos casos, si realmente quisieras poner tus manos en los datos de esa computadora, podría haber formas más fáciles de obtenerlos que esta ".

Mohit Kumar en The Hacker News Las técnicas pueden parecer "teóricas e inútiles para muchos, " el escribio, pero cuando se trata de objetivos de gran valor, estos "podrían desempeñar un papel importante en la filtración de datos confidenciales de una computadora infectada pero sin aire".

Realmente, fue Cluley quien planteó pensamientos sobre cómo podrían operar los atacantes, no importa lo poco práctico que sonara el esquema. "Imagina, por ejemplo, malware colocado en una memoria USB que se sabe que es utilizada por el personal que usa la computadora, o las oportunidades de intromisión que podrían haberse hecho disponibles en la cadena de suministro, o si un empleado de la organización objetivo trabajaba en secreto para los atacantes ".

Sin embargo, El veredicto de Cluley seguía siendo el siguiente:"En resumen, la máxima puntuación para la creatividad, pero esta no es una amenaza por la que voy a perder el sueño ".

Parece Seguridad desnuda no discutiría. "Por último, esta es una investigación académica interesante, con énfasis en 'académico' ".

© 2020 Science X Network