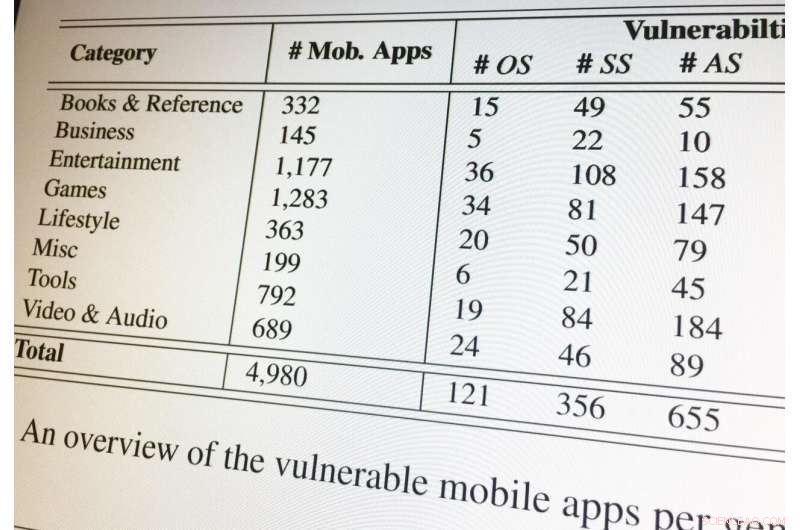

Parte del gráfico creado para proporcionar una descripción general de las aplicaciones móviles vulnerables por género. Crédito:Georgia Tech

Los investigadores de ciberseguridad han descubierto vulnerabilidades en los sistemas backend que alimentan contenido y publicidad a aplicaciones de teléfonos inteligentes a través de una red de servidores basados en la nube que la mayoría de los usuarios probablemente ni siquiera saben que existe.

En una investigación que se informará el 15 de agosto en el Simposio de seguridad de USENIX de 2019, investigadores del Instituto de Tecnología de Georgia y la Universidad Estatal de Ohio identificaron más de 1, 600 vulnerabilidades en el ecosistema de soporte detrás del top 5, 000 aplicaciones gratuitas disponibles en Google Play Store. Las vulnerabilidades, afectando a múltiples categorías de aplicaciones, podría permitir que los piratas informáticos ingresen a bases de datos que incluyan información personal, y tal vez a los dispositivos móviles de los usuarios.

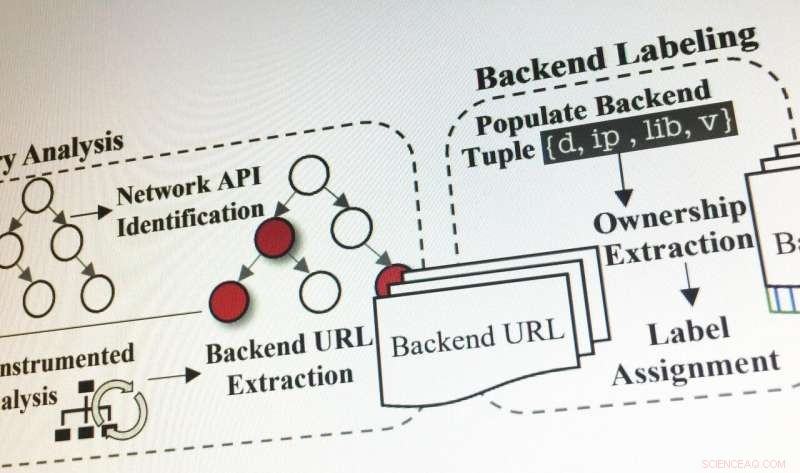

Para ayudar a los desarrolladores a mejorar la seguridad de sus aplicaciones móviles, los investigadores han creado un sistema automatizado llamado SkyWalker para examinar los servidores en la nube y los sistemas de bibliotecas de software. SkyWalker puede examinar la seguridad de los servidores que admiten aplicaciones móviles, que a menudo son operados por servicios de alojamiento en la nube en lugar de desarrolladores de aplicaciones individuales.

"Mucha gente se sorprenderá al saber que las aplicaciones de su teléfono se comunican no solo con una, pero probablemente decenas o incluso cientos de servidores en la nube, "dijo Brendan Saltaformaggio, profesor asistente en la Escuela de Ingeniería Eléctrica e Informática de Georgia Tech. "Los usuarios no saben que se están comunicando con estos servidores porque solo las aplicaciones interactúan con ellos y lo hacen en segundo plano. Hasta ahora, ese ha sido un punto ciego donde nadie buscaba vulnerabilidades ".

La Oficina de Investigación Científica de la Fuerza Aérea y la Fundación Nacional de Ciencias apoyaron la investigación.

En su estudio, los investigadores descubrieron 983 instancias de vulnerabilidades conocidas y otras 655 instancias de vulnerabilidades de día cero que abarcan las capas de software:sistemas operativos, servicios de software, módulos de comunicaciones y aplicaciones web, de los sistemas basados en la nube que dan soporte a las aplicaciones. Los investigadores todavía están investigando si los atacantes podrían ingresar a dispositivos móviles individuales conectados a servidores vulnerables.

"Estas vulnerabilidades afectan a los servidores que están en la nube, y una vez que un atacante ingresa al servidor, hay muchas formas en las que pueden atacar, ", Dijo Saltaformaggio." Es una pregunta completamente nueva si pueden o no saltar del servidor al dispositivo de un usuario, pero nuestra investigación preliminar al respecto es muy preocupante ".

Los investigadores identificaron tres tipos de ataques que podrían realizarse en los servidores backend:inyección SQL, Entidad externa XML y secuencias de comandos entre sitios, explicó Omar Alrawi, un asistente de investigación graduado de Georgia Tech y co-primer autor con Chaoshun Zuo en Ohio State. Al tomar el control de estas máquinas en la nube, los atacantes podrían obtener acceso a datos personales, eliminar o alterar información o incluso redirigir transacciones financieras para depositar fondos en sus propias cuentas.

Para estudiar el sistema, Alrawi y Zuo ejecutaron aplicaciones en un entorno controlado en un dispositivo móvil que se conectaba a servidores backend. Luego observaron las comunicaciones entre el dispositivo y los servidores, y repitió el proceso para todas las aplicaciones estudiadas.

Una parte del proceso de cuatro fases utilizado por SkyWalker para examinar los sistemas de backend utilizados para admitir aplicaciones móviles. Crédito:Georgia Tech

"Descubrimos que muchas aplicaciones no cifran las comunicaciones entre la aplicación móvil y el servicio en la nube, por lo que un atacante que se encuentra entre los dos puntos o en la misma red que el móvil podría obtener información sobre el usuario (su ubicación y nombre de usuario) y potencialmente ejecutar restablecimientos de contraseña, "Dijo Alrawi.

Las vulnerabilidades no fueron fáciles de detectar. "Debe comprender el contexto a través del cual la aplicación se comunica con el servidor en la nube, ", dijo." Estos son errores muy profundos que no se pueden identificar simplemente escaneando y utilizando herramientas tradicionales que se utilizan para la seguridad de las aplicaciones web ".

Los operadores de sistemas vulnerables fueron notificados de los hallazgos. Las preocupaciones sobre quién es responsable de proteger esos servidores backend es uno de los temas que surgirán del estudio.

"En realidad, es un problema importante debido a la cantidad de desarrolladores de software diferentes que pueden tener en sus manos la construcción de estos servidores en la nube, ", Dijo Saltaformaggio." No siempre está claro quién es responsable de hacer el parche y quién es responsable de las vulnerabilidades. Es difícil rastrear estas vulnerabilidades, pero también es difícil repararlos ".

Para evitar que los desarrolladores de aplicaciones tengan que realizar la investigación de seguridad que hicieron, los investigadores ofrecen SkyWalker, una canalización de análisis para estudiar backends móviles.

"SkyWalker observará cómo se comunica la aplicación con esos servidores en la nube, y luego intentará comunicarse con los servidores para encontrar vulnerabilidades, ", dijo Alrawi." Esta información puede dar a un desarrollador de aplicaciones un aviso sobre posibles problemas antes de hacer pública su aplicación ".

Los investigadores estudiaron solo aplicaciones en Google Play Store. Pero las aplicaciones diseñadas para iOS pueden compartir los mismos sistemas backend.

"Estos servidores brindan servicios de backend para aplicaciones móviles que cualquier dispositivo podría usar, ", Dijo Alrawi." Estos servicios en la nube son componentes esenciales de las aplicaciones móviles modernas. Son parte del mundo siempre conectado ".

Para el futuro, los investigadores esperan estudiar cómo las vulnerabilidades podrían afectar a los usuarios de teléfonos inteligentes, y comprobar si se han abordado los problemas que identificaron.

"Vamos a seguir haciendo este tipo de estudios y los revisaremos más adelante para ver cómo ha mejorado el panorama de los ataques, ", dijo Saltaformaggio." Seguiremos buscando más puntos ciegos que necesitan ser estudiados. En el nuevo mundo de los teléfonos inteligentes y las aplicaciones móviles, hay problemas únicos que deben eliminarse ".