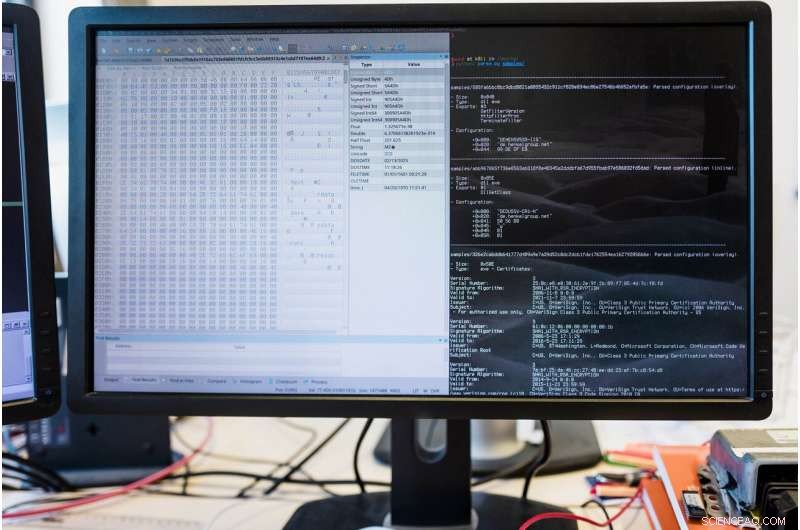

El código binario, visible a la izquierda, es más o menos ilegible para los humanos. Parte del trabajo de los investigadores de Bochum es traducirlo a un lenguaje comprensible. Crédito:RUB, Kramer

Junto con un equipo de investigación de Bayerischer Rundfunk (BR) y Norddeutscher Rundfunk (NDR), investigadores de la Ruhr-Universität Bochum han descubierto cómo el grupo de piratería Winnti, también conocido como APT10, comete sus ataques contra empresas alemanas e internacionales que hasta ahora han sido sus víctimas. Winnti supuestamente ha estado operando desde China durante al menos 10 años, espiar empresas de todo el mundo. En Alemania, Los ataques a las corporaciones Thyssen-Krupp y Bayer han salido a la luz.

Tras los análisis realizados por el equipo encabezado por el profesor Thorsten Holz en el Instituto Horst Görtz para la seguridad informática en Bochum, al menos una docena de empresas se han visto afectadas por el software Winnti, entre ellos seis corporaciones DAX. Los principales objetivos son las empresas de la industria química y de los semiconductores, industrias farmacéuticas y de telecomunicaciones y fabricantes de videojuegos. Los medios informaron sobre los resultados de la investigación el 24 de julio de 2019.

Malware modular

La agencia de noticias BR y NDR consultaron a Thorsten Holz y su Ph.D. estudiante Moritz Contag como co-investigadores. Son expertos en análisis de software, específicamente en el análisis de código binario. Querían conocer en detalle el funcionamiento del espionaje de Winnti.

"Hoy dia, hay tres generaciones de software Winnti, "explica Thorsten Holz, Ponente en Casa Cluster of Excellence (Cyber-Security in the Age of Large-Scale Adversaries). "El software se basa en una estructura modular. El grupo puede usar cualquier módulo para ensamblar malware específicamente para el propósito respectivo y adaptado a la empresa víctima". Por ejemplo, el kit de construcción puede contener un módulo que oculta el software en uno de los servidores de la empresa de destino, un módulo que recopila información en la intranet de la empresa, y un módulo que establece un canal de comunicación exterior.

Servidor de control de malware parcialmente integrado en la intranet

El código binario del software incluye un archivo de configuración que contiene opciones para controlar el malware. El código binario puede ser ejecutado directamente por el procesador, pero es más o menos ilegible para los humanos. Los expertos en TI de Bochum tradujeron el código a un lenguaje legible y demostraron que los archivos contenían, por ejemplo, información sobre qué servidor controlaba el malware y dónde estaba ubicado en el sistema de la víctima.

El grupo de piratería a menudo usaba servidores externos para controlar el malware, pero a veces se utilizaron servidores de intranet comprometidos para este propósito, también. "Suficientemente interesante, los archivos de configuración también incluyen pistas sobre qué empresas u organizaciones han sido atacadas, "explica Thorsten Holz". Presumiblemente, esto ayuda al grupo a organizar sus ataques ".

Los archivos de malware analizados se extrajeron de la base de datos Virustotal. Cualquier usuario puede utilizar este servicio para cargar archivos y hacer que los revisen 50 escáneres de virus. Todos los archivos cargados se guardan en una base de datos.

Después de analizar diferentes versiones del malware, Moritz Contag utilizó sus hallazgos para analizar varios cientos de archivos de configuración. También extrajo con éxito los certificados utilizados por los atacantes para ocultar mejor su malware.

Los periodistas de investigación se pusieron en contacto con 14 empresas para advertirles de una posible infección de malware. Algunas de las empresas atacadas admitieron que habían sido víctimas de un ataque; varios análisis aún están en curso. El grupo Winnti no solo se ha dirigido a empresas, pero también el gobierno de Hong Kong. Los medios de comunicación sospechan, por tanto, que Winnti no solo puede dedicarse a actividades industriales, pero también en el espionaje político.

La infección de malware a menudo se realiza a través de correos electrónicos de phishing. Si un usuario hace clic en un enlace o abre un archivo adjunto en dicho correo electrónico, El software Winnti se instala en el sistema. Luego, los atacantes utilizan ese sistema para realizar más ataques dentro de la intranet. El software puede esconderse desapercibido en un servidor infectado hasta que sea activado por una señal del servidor de control. Después, el programa se comunica con el servidor de control a través de un canal cifrado, por ejemplo, enviando datos específicos desde la intranet a los atacantes.

"Nuestro análisis también ha demostrado que el software Winnti permanece inactivo durante semanas o meses; luego se activa durante un día o quizás una semana, antes de apagar de nuevo, "Dice Thorsten Holz.

Ataques a sistemas Linux detectados

El software Winnti tiene como objetivo infectar los sistemas Windows. Sin embargo, ahora también hay una versión para Linux, descubierto en marzo de 2019. "Estudiamos esta versión de malware, también, ", dice Thorsten Holz." Funciona de manera muy similar a Winnti ".