Crédito:Securelist

¿Qué sabe sobre los ataques a la cadena de suministro? En Enero, un artículo en CSO dijo que es cuando un eslabón débil en la seguridad de su empresa puede residir en socios y proveedores. Es cuando alguien se infiltra en su sistema a través de un socio o proveedor externo con acceso a sus sistemas y datos.

En los años pasados, dijo Maria Korolov en CSO , más proveedores y proveedores de servicios estaban tocando datos confidenciales que nunca.

Desafortunadamente, el ataque a la cadena de suministro en los últimos tiempos es mucho más que una definición de "aparcar y ahorrar"; es uno de los principales creadores de titulares ya que un grupo de piratas informáticos se entromete con las actualizaciones de software a través de malware. Cableado el viernes lo llamó una ola de secuestros de la cadena de suministro.

En este caso, El sitio de Microsoft tenía una definición que da en el clavo con la juerga actual.

"Los ataques a la cadena de suministro son un tipo de amenaza emergente que se dirige a los desarrolladores y proveedores de software. El objetivo es acceder a los códigos fuente, construir procesos, o actualizar los mecanismos infectando aplicaciones legítimas para distribuir malware. Los atacantes buscan protocolos de red inseguros, infraestructuras de servidores desprotegidas, y prácticas de codificación inseguras. Ellos irrumpen cambiar los códigos fuente, y ocultar el malware en los procesos de creación y actualización ".

Las aplicaciones y actualizaciones están firmadas y certificadas; Es probable que los proveedores no sepan que sus aplicaciones o actualizaciones están infectadas con códigos maliciosos cuando se lanzan. El código malicioso se ejecuta con la misma confianza y permisos que la aplicación.

Paul Lilly en Jugador de PC describió cómo se tiraba de los pelos:un grupo de piratas informáticos que "manipulaba activamente con descargas confiables, y parece que nadie puede averiguar la identidad exacta del grupo ". Tenga en cuenta la palabra confiable:ninguna descarga es segura.

Si bien aún queda por descubrir la identidad, se le están dando nombres, incluyendo ShadowHammer y Wicked Panda.

Hubo indicios de que (1) el grupo está empeñado en espiar, y (2) su orientación sugiere que no se trata de una operación delictiva cibernética centrada en las ganancias. "Sin embargo, según todas las apariencias, el grupo está lanzando su vasta red para espiar sólo una pequeña fracción de las computadoras que compromete ".

El aspecto incómodo de todo esto podrían ser los cursos de acción, como evitar las actualizaciones de software e ignorar las actualizaciones también parece ser riesgoso.

En cuanto a Kaspersky Lab, tenían esto que decir:los proveedores de software deberían introducir "otra línea en su transportador de construcción de software que además verifique su software en busca de posibles inyecciones de malware incluso después de que el código esté firmado digitalmente".

Fahmida Rashid en Espectro IEEE dijo que la operación era especialmente insidiosa porque había saboteado herramientas de desarrollo, "un enfoque que podría propagar malware de forma mucho más rápida y discreta que los métodos convencionales".

En efecto, Andy Greenberg en Cableado planteó las implicaciones. Al irrumpir en la red de un desarrollador y ocultar códigos maliciosos en aplicaciones y actualizaciones de software confiables, los secuestradores pueden pasar de contrabando malware a "cientos de miles, o millones, de computadoras en una sola operación, sin la menor señal de juego sucio ".

Como los sitios de noticias tecnológicas proporcionaron detalles sobre el ataque a la cadena de suministro, una fuente de información citada con frecuencia fue Kaspersky Lab, por una buena razón. Kaspersky ha estado observando esto durante algún tiempo. Ellos fueron los que le dieron el nombre ShadowHammer.

"A finales de enero de 2019, Los investigadores de Kaspersky Lab descubrieron lo que parecía ser un nuevo ataque a un gran fabricante en Asia ... Algunos de los archivos ejecutables, que se descargaron del dominio oficial de un gran fabricante de confianza y reputación, contenía características aparentes de malware. Un análisis cuidadoso confirmó que el binario había sido manipulado por atacantes malintencionados ... Rápidamente nos dimos cuenta de que estábamos tratando con un caso de firma digital comprometida ".

El artículo de Kaspersky discutió las firmas digitales.

"Una gran cantidad de software de seguridad informática implementado en la actualidad se basa en el control de la integridad de los ejecutables confiables. La verificación de la firma digital es uno de esos métodos. En este ataque, los atacantes lograron que su código se firmara con un certificado de un gran proveedor. ¿Cómo fue eso posible? No tenemos respuestas definitivas ".

Se dieron cuenta de que todos los archivos binarios de ASUS con puerta trasera estaban firmados con dos certificados diferentes. "Los mismos dos certificados se han utilizado en el pasado para firmar al menos 3000 archivos legítimos de ASUS (es decir, ASUS GPU Tweak, ASUS PC Link y otros), lo que hace que sea muy difícil revocar estos certificados ".

Tan importante, Parece que Asus no perdió el tiempo para abordar el ataque.

"Agradecemos una respuesta rápida de nuestros colegas de ASUS pocos días antes de una de las festividades más importantes de Asia (Año Nuevo Lunar). Esto nos ayudó a confirmar que el ataque estaba en una etapa desactivada y que no había riesgo inmediato de nuevas infecciones y dio más tiempo para recolectar más artefactos. Sin embargo, todos los archivos binarios de ASUS comprometidos debían marcarse correctamente por contener malware y eliminarse de los equipos de los usuarios de Kaspersky Lab ".

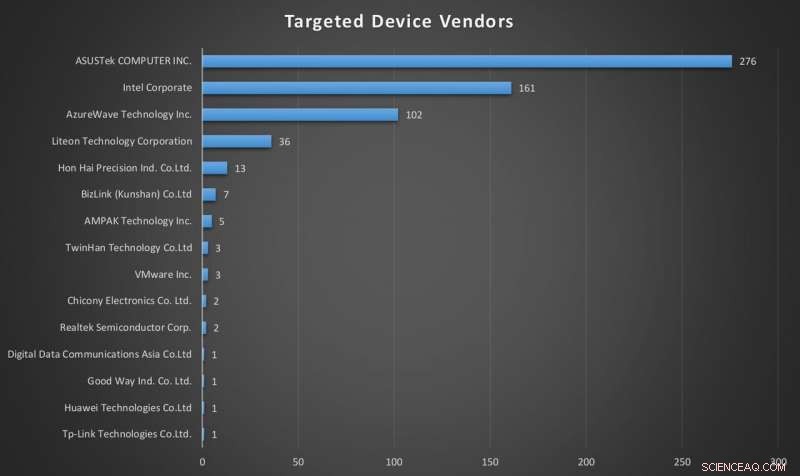

El problema del malware se ve en otros lugares. "En nuestra búsqueda de software malicioso similar, nos encontramos con otros binarios firmados digitalmente de otros tres proveedores en Asia ". Un título de figura en Cableado dijo que "un solo grupo de piratas informáticos parece ser responsable de los ataques a la cadena de suministro de CCleaner, Asus, y más, plantando puertas traseras en millones de máquinas ".

© 2019 Science X Network