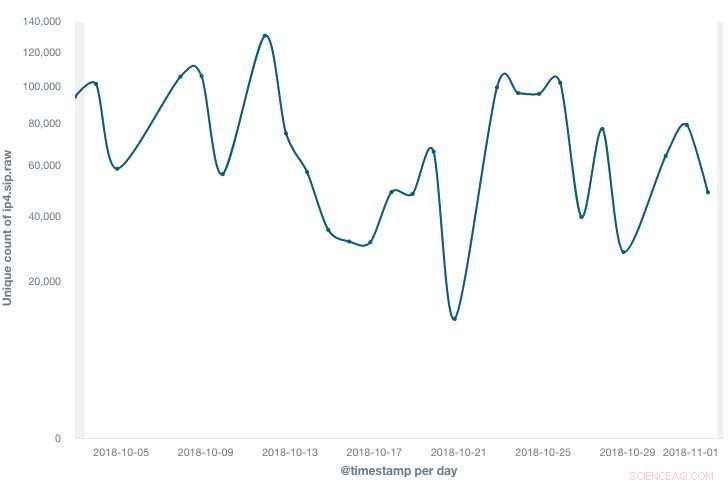

Crédito:360Netlab Scanmon

Este es un titular de noviembre que puso nerviosos a muchos lectores:Un periodista dio razones de por qué debería cambiar su contraseña de Internet ahora. Kari Paul en Reloj de mercado era uno de los varios sitios que informaban sobre un ejército de botnets, usar malware para infectar computadoras y convertirlas en bots.

La botnet convierte a los enrutadores domésticos en spammers de correo electrónico. (Se cree que se utiliza para enviar correos electrónicos no deseados, y, a diferencia de otras redes de bots, este "no parece utilizarse para realizar ataques DDoS, "dijo Greg Synek en TechSpot .)

Reloj de mercado enumera los nombres de las empresas cuyos enrutadores están potencialmente en riesgo; las empresas mencionadas no respondieron para comentar en el momento de escribir este artículo.

"Hasta aquí, entre 100, 000 y 300, 000 dispositivos están infectados y ese número podría crecer, los investigadores dicen, "según Paul. Seguridad desnuda el autor John Dunn dijo que la botnet ha infectado por lo menos 100, 000 enrutadores en los EE. UU., India y China desde septiembre.

Por qué, que sale mal Sin siquiera darte cuenta su red doméstica podría usarse para enviar spam dañino, ya que los dispositivos específicos se han aprovechado para enviar cantidades masivas de correos electrónicos no deseados.

Los puntos de partida del descubrimiento conducen a un laboratorio de seguridad de redes; los 360Netlab sitio presentó la historia, escrito por el ingeniero de seguridad de redes Hui Wang y RootKiter.

Los dos investigadores dijeron que la cantidad de infección era muy grande; el número de IP de escaneo activo en cada evento de escaneo fue de aproximadamente 100, 000; la red proxy fue implementada por el atacante; el proxy se comunica con servidores de correo conocidos como Hotmail.

"Desde septiembre de 2018, 360Netlab Scanmon ha detectado varios picos de escaneo en el puerto TCP 5431, cada vez que el sistema registró más de 100.000 fuentes de exploración, un número bastante grande en comparación con la mayoría de las otras redes de bots que hemos cubierto antes ".

En octubre consiguieron los ajustes y personalizaciones correctos de honeypot y "engañaron con éxito a la botnet para que nos enviara la muestra".

¿Cómo funciona esto? Paul:"El ataque está aprovechando una vulnerabilidad de seguridad que se encontró inicialmente en 2013 en la función Universal Plug and Play (UPnP), lo que permite que un dispositivo de la misma red se descubra entre sí de forma más fluida ".

La botnet cubre dispositivos, incluidos modelos de varias empresas, no sólo uno.

Entonces, ¿qué tenían que decir los observadores de vigilancia de la seguridad? Curiosamente, Seguridad desnuda dijo que la escapada del enrutador se realiza utilizando una "falla de seguridad antigua". Dunn escribió:"La UPnP, por supuesto, es Universal Plug and Play, un protocolo de red de larga data y ampliamente abusado diseñado para facilitar que los dispositivos se comuniquen entre sí sin la necesidad de una configuración complicada ". Dan Goodin en Ars Technica estaba expresando pensamientos similares sobre UPnP, cuales, "como advierten los investigadores durante años, a menudo abre serios agujeros dentro de las redes que lo utilizan ".

En el panorama general, Las botnets son oportunidades tentadoras para los piratas informáticos con malas intenciones. Dunn señaló que "los compromisos de enrutadores han sido un tema recurrente en Naked Security durante años y aún siguen apareciendo.

"Bajo un subtítulo" Botnet infierno, Dunn escribió que "las botnets son una forma de robar los recursos informáticos de otra persona y distribuir el tráfico a través de muchas redes ISP de una manera que hace que su actividad sea más difícil de cerrar que si procediera de un pequeño grupo de servidores".

Bueno en, mientras tanto, dijo que no estaba claro cómo se pueden desinfectar los enrutadores infectados con BCMUPnP_Hunter. Sin embargo, él agregó, "Generalmente, simplemente reiniciar un enrutador comprometido es suficiente ".

© 2018 Science X Network