Crédito:Universidad de California - San Diego

Un equipo de médicos e informáticos de la Universidad de California ha demostrado que es fácil modificar los resultados de las pruebas médicas de forma remota al atacar la conexión entre los dispositivos de laboratorio del hospital y los sistemas de registros médicos.

Es más probable que estos tipos de ataques se utilicen contra objetivos de alto perfil, como jefes de estado y celebridades, que contra el público en general. Pero también podrían ser utilizados por un estado-nación para paralizar la infraestructura médica de los Estados Unidos.

Los investigadores de UC San Diego y UC Davis detallaron sus hallazgos el 9 de agosto en la conferencia Black Hat 2018 en Las Vegas, donde realizaron una demostración del atentado. Apodado Pestilencia, el ataque es únicamente una prueba de concepto y no se dará a conocer al público en general. Si bien las vulnerabilidades que explotaron los investigadores no son nuevas, esta es la primera vez que un equipo de investigación ha demostrado cómo podrían explotarse para comprometer la salud del paciente.

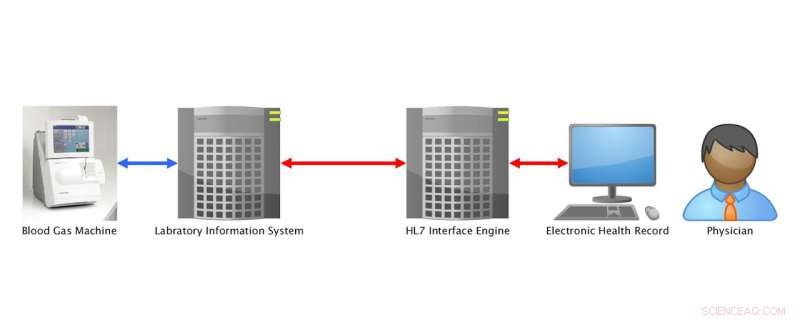

Estas vulnerabilidades surgen de los estándares utilizados para transferir datos de pacientes dentro de las redes hospitalarias, conocidos como los estándares Health Level Seven, o HL7. Básicamente, el lenguaje que permite que todos los dispositivos y sistemas de una instalación médica se comuniquen, HL7 se desarrolló en la década de 1970 y no se ha visto afectado por muchos de los avances en ciberseguridad realizados en las últimas cuatro décadas.

La implementación de los estándares sobre equipos médicos envejecidos por parte de personal con poca o ninguna capacitación en ciberseguridad ha llevado a que una cantidad incalculable de datos de pacientes circule de manera insegura. Específicamente, los datos se transmiten como texto sin cifrar sin cifrar en redes que no requieren contraseñas u otras formas de autenticación.

La piratería de datos en hospitales ha sido noticia en los últimos años. Pero los investigadores quieren llamar la atención sobre cómo esos datos, una vez comprometido, podría ser manipulado. "La atención médica se distingue de otros sectores en que la manipulación de la infraestructura crítica tiene el potencial de afectar directamente la vida humana, ya sea mediante la manipulación directa de los propios dispositivos o mediante las redes que los conectan, "Los investigadores escriben en un documento técnico publicado junto con su demostración de Black Hat.

Las vulnerabilidades y metodologías utilizadas para crear la herramienta Pestilence han sido publicadas previamente. La innovación aquí es combinar el conocimiento de la informática y el conocimiento de los médicos para aprovechar las debilidades en el estándar HL7 para impactar negativamente el proceso de atención al paciente.

El equipo incluye al Dr. Christian Dameff, médico de urgencias y becario de informática clínica, y Maxwell Bland, estudiante de maestría en ciencias de la computación, ambos en UC San Diego, y el Dr. Jeffrey Tully, residente de anestesiología en el Centro Médico de UC Davis. Los médicos deben poder confiar en que sus datos son precisos, Dijo Tully. "Como médico, Mi objetivo es educar a mis colegas de que la confianza implícita que depositamos en las tecnologías y la infraestructura que usamos para cuidar a nuestros pacientes puede estar fuera de lugar. y que la conciencia y la vigilancia de estos modelos de amenaza es fundamental para la práctica de la medicina en el siglo XXI, " él dijo.

Es imperativo proteger los datos contra la manipulación. "Estamos hablando de esto porque estamos tratando de proteger los dispositivos y la infraestructura de atención médica antes de que los sistemas médicos experimenten una falla importante, ", Dijo Dameff." Tenemos que arreglar esto ahora ".

Los investigadores describen las contramedidas que pueden tomar los sistemas médicos para protegerse contra este tipo de ataques.

La herramienta Pestilence

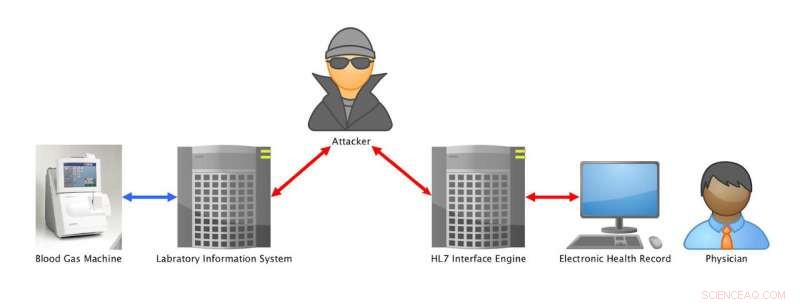

Los investigadores utilizaron lo que se llama un "ataque de hombre en el medio, "donde una computadora se inserta entre la máquina del laboratorio y el sistema de registros médicos. Bland, el estudiante de posgrado en ciencias de la computación de UC San Diego, automatizó el ataque para que pudiera abordar grandes cantidades de datos de forma remota. Los investigadores no se infiltraron en un sistema hospitalario existente, por supuesto. En lugar de, construyeron un banco de pruebas compuesto por dispositivos de prueba de laboratorio médico, computadoras y servidores. Esto permitió al equipo realizar pruebas, como análisis de sangre y orina, interceptar los resultados de la prueba, cámbielos y luego envíe la información modificada a un sistema de registros médicos.

Los investigadores tomaron los resultados normales de los análisis de sangre y los modificaron para que pareciera que el paciente sufría de cetoacidosis diabética. o CAD, una complicación grave de la diabetes. Este diagnóstico haría que los médicos prescribieran un goteo de insulina, que en un paciente sano podría conducir a un coma, o incluso la muerte.

Los investigadores también modificaron los resultados normales de los análisis de sangre para que pareciera que el paciente tenía niveles extremadamente bajos de potasio. El tratamiento con potasio por vía intravenosa en un paciente sano provocaría un ataque cardíaco, que probablemente sería fatal.

Los investigadores utilizaron un "ataque de hombre en el medio" para interceptar y modificar los datos transmitidos desde un sistema de información de laboratorio a un sistema de registro médico electrónico. Crédito:Universidad de California - San Diego

Contramedidas

Los investigadores detallan una serie de pasos que los hospitales y las agencias gubernamentales pueden tomar para proteger la infraestructura médica en su libro blanco de Black Hat.

Los hospitales necesitan mejorar sus prácticas de seguridad. Específicamente, Los sistemas de registros médicos y los dispositivos médicos deben estar protegidos con contraseña y protegidos con un firewall. Cada dispositivo y sistema de la red debe restringirse a comunicarse con un solo servidor, para limitar las oportunidades de los piratas informáticos para penetrar dentro de las redes hospitalarias. Esto se denomina "segmentación de red" y es la mejor forma de proteger la infraestructura médica. dijo Bland, el estudiante de posgrado en ciencias de la computación en la Escuela de Ingeniería Jacobs en UC San Diego.

A los investigadores también les gustaría dar a conocer un nuevo estándar que podría reemplazar a HL7:el recurso de interoperabilidad de atención médica rápida, o FHIR, permitiría comunicaciones cifradas dentro de las redes hospitalarias.

El personal de TI del hospital debe estar al tanto de los problemas de ciberseguridad y debe estar capacitado para implementar defensas contra posibles ataques. dijeron los investigadores. Por ejemplo, El personal de TI debe saber cómo configurar redes y servidores para admitir el cifrado. Los investigadores señalan un informe de 2017 de un grupo de trabajo de salud y servicios humanos que indica que el 80 por ciento del personal de TI de los hospitales no está capacitado en ciberseguridad.

Además, la ciberseguridad debe formar parte del proceso de aprobación de la FDA para dispositivos sanitarios, dijeron los investigadores. Se debe alentar a los fabricantes a que adopten los sistemas operativos más nuevos y seguros. Por ejemplo, hoy dia, muchos dispositivos médicos todavía funcionan con Windows XP, un sistema operativo que se lanzó en 2001 y ya no es compatible con Microsoft, lo que significa que las vulnerabilidades no se corrigen. Estos dispositivos no se pueden actualizar fácilmente, ya que deberían desconectarse. lo que comprometería la atención al paciente. Además, algunos dispositivos están demasiado indicados para actualizarlos.

"Trabajando juntos, somos capaces de crear conciencia sobre las vulnerabilidades de seguridad que tienen el potencial de afectar la atención del paciente y luego desarrollar soluciones para remediarlas, "Dijo Tully de UC Davis.