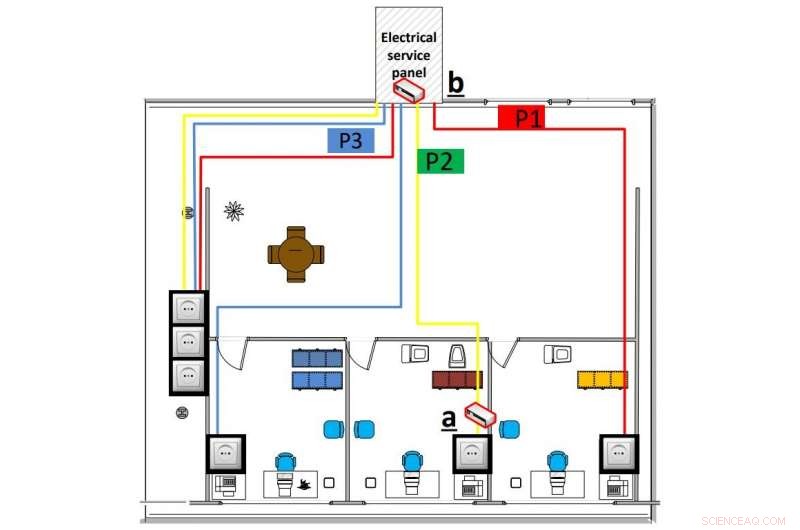

La implantación del receptor:(a) en la línea eléctrica que alimenta la computadora, y (b) en la línea de energía en el panel principal de servicio eléctrico. Crédito:arXiv:1804.04014 [cs.CR]

¿Pueden los detectives de seguridad quejarse de que no queda nada por hacer? La respuesta es obvia y se ha reconocido un camino más hacia las travesuras en forma de fuentes de alimentación que sirven como herramienta de exfiltración de datos. Parece que el malware que usa líneas eléctricas podría filtrar datos de computadoras con espacios de aire.

Investigadores de la Universidad Ben-Gurion del Negev descubrieron malware que captura datos a través de líneas eléctricas.

"PowerHammer funciona infectando una computadora con espacio en el aire con malware que altera intencionalmente los niveles de utilización de la CPU para hacer que la computadora de la víctima consuma más o menos energía eléctrica, "dijo Catalin Cimpanu, BleepingComputadora . Esperar, computadoras con espacio de aire?

Mordejai Guri, Boris Zadov, Dima Bykhovsky, Yuval Elovici, en un periódico sobre su trabajo, señaló que "incluso las redes con espacio de aire no son inmunes a las infracciones. En la última década, se ha demostrado que los atacantes pueden penetrar con éxito en redes con espacios abiertos mediante el uso de vectores de ataque complejos ".

Su papel "PowerHammer:extracción de datos de computadoras con espacio de aire a través de líneas eléctricas" está en arXiv. Llaman al malware PowerHammer, y describieron su comportamiento. "Los datos se modulan, codificado, y transmitido además de las fluctuaciones del flujo actual, y luego se conduce y se propaga a través de las líneas eléctricas ”. Dijeron que se trataba de un fenómeno conocido como emisión conducida.

Swati Khandelwal en The Hacker News dijo que era un malware especialmente diseñado que creaba fluctuaciones en el flujo actual "en un patrón similar al código morse para transferir sugerencias de datos en forma binaria (es decir, 0 y 1) ".

Los autores escribieron, "Implementamos un código malicioso que controla el consumo de energía de una computadora al regular la utilización momentánea de los núcleos de la CPU".

Escribiendo en SecurityWeek , Eduard Kovacs explicó que "la CPU de una computadora es un consumidor de energía significativo y su carga de trabajo tiene un impacto directo en el consumo de energía e implícitamente el flujo de corriente en el cable de alimentación del dispositivo. Al sobrecargar la CPU con cálculos y detener e iniciar la carga de trabajo, es posible generar una señal a través de las líneas eléctricas a una frecuencia específica ".

Richard Chirgwin, El registro , dijo, "El malware PowerHammer aumenta la utilización de la CPU al elegir núcleos que no están actualmente en uso por las operaciones del usuario (para que sean menos notorios)". Comentó que "es bastante simple, porque todo lo que el atacante necesita es decidir dónde colocar la pinza amperimétrica del receptor:cerca de la máquina objetivo si puedes salirte con la tuya, detrás de la centralita si es necesario ".

Eso lleva a uno a cómo probaron. El equipo utilizó dos enfoques. Una fue a nivel de línea:comprometer las líneas eléctricas dentro del edificio que conecta la computadora. La otra era a nivel de fase:jugar con el panel de servicio eléctrico exterior del edificio.

Chirgwin explicó que "Dependiendo del enfoque del atacante, los datos podrían exfiltrarse entre 10 y 1, 000 bits por segundo. La velocidad más alta funcionaría si los atacantes pudieran acceder al cable conectado a la fuente de alimentación de la computadora. La velocidad más lenta funciona si los atacantes solo pueden acceder al panel de servicios eléctricos de un edificio ".

Discutiendo su experimento, los autores dijeron que evaluaron el canal encubierto en diferentes escenarios con tres tipos de computadoras:una PC de escritorio, un servidor y un dispositivo IoT de bajo consumo.

Resultados? Los autores escribieron que "los resultados muestran que los datos se pueden filtrar desde computadoras con espacio de aire a través de las líneas eléctricas a velocidades de bits de 1000 bit / seg para golpes de potencia a nivel de línea, y 10 bit / seg para martilleo de potencia a nivel de fase ".

¿Contramedidas? Hay varios discutidos en el documento:monitorear el flujo de dinero en las líneas eléctricas; conectar filtros a las líneas eléctricas; interferencia; sistemas de detección de intrusos basados en host.

© 2018 Tech Xplore