Ejemplo de ataques de phishing mediante TLS. Crédito:Torroledo, Camacho y Bahnsen

Un equipo de investigadores de Cyxtera Technologies ha propuesto recientemente un método basado en redes neuronales para identificar el uso malicioso de certificados web. Su enfoque esbozado en un artículo publicado en Biblioteca digital ACM , utiliza el contenido de los certificados de seguridad de la capa de transporte (TLS) para identificar certificados legítimos, así como los patrones maliciosos utilizados por los atacantes.

El cifrado es una forma cada vez más popular de proteger las comunicaciones y los intercambios de datos en línea para que terceros no puedan interceptarlos ni acceder a ellos. A pesar de sus muchas ventajas, El cifrado también permite a los ciberdelincuentes ocultar sus mensajes y evitar ser detectados cuando llevan a cabo ataques de malware.

Es más, el cifrado puede dar a los usuarios en línea una falsa sensación de seguridad, ya que muchos navegadores web muestran un símbolo de candado verde cuando la conexión a un sitio web está cifrada, incluso cuando estos sitios web están ejecutando ataques de phishing. Para abordar estos desafíos, Los investigadores están explorando nuevas formas de detectar y responder al tráfico malicioso en línea.

"Estamos viendo un aumento en la sofisticación de los ataques de phishing en los últimos 12 meses, "Alejandro Correa Bahnsen, uno de los investigadores que realizó el estudio, dijo a TechXplore. "En particular, los atacantes comenzaron a usar certificados web para hacer creer a los usuarios finales que están ingresando a un sitio web seguro ".

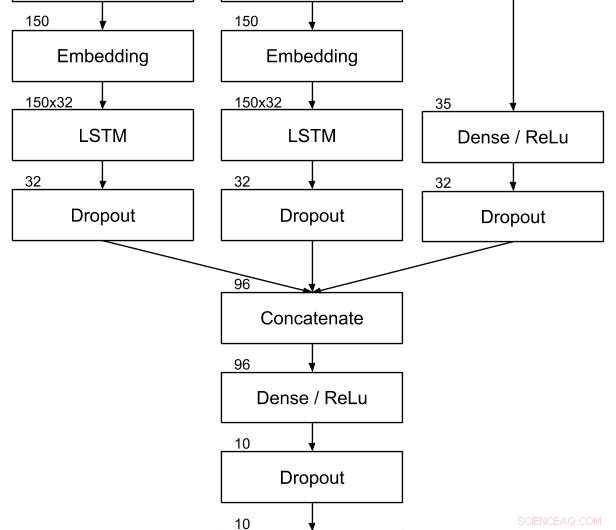

Como actualmente no hay forma de detectar certificados TLS en la naturaleza, los investigadores desarrollaron un nuevo método para identificar el uso malicioso de certificados web, utilizando redes neuronales profundas. Esencialmente, su sistema utiliza el contenido de los certificados TLS para identificar correctamente los certificados legítimos y los maliciosos.

Arquitectura de red neuronal para clasificar certificados maliciosos. Crédito:Torroledo, Camacho y Bahnsen

"El uso de certificados web por parte de los atacantes está aumentando la eficiencia de sus ataques, pero al mismo tiempo, deja más rastros de sus acciones, ", Dijo Bahnsen." Con estos puntos de datos adicionales, Creamos una red neuronal profunda para encontrar patrones maliciosos ocultos en certificados web y usarlos para predecir la legitimidad de un sitio web ".

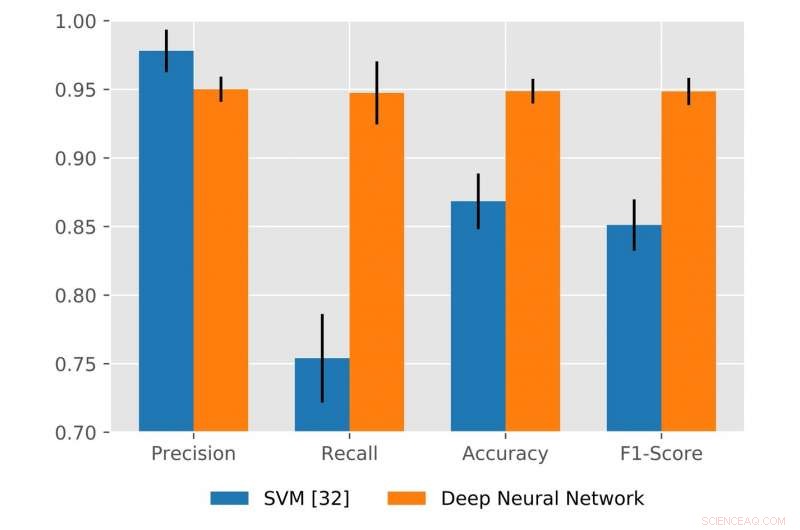

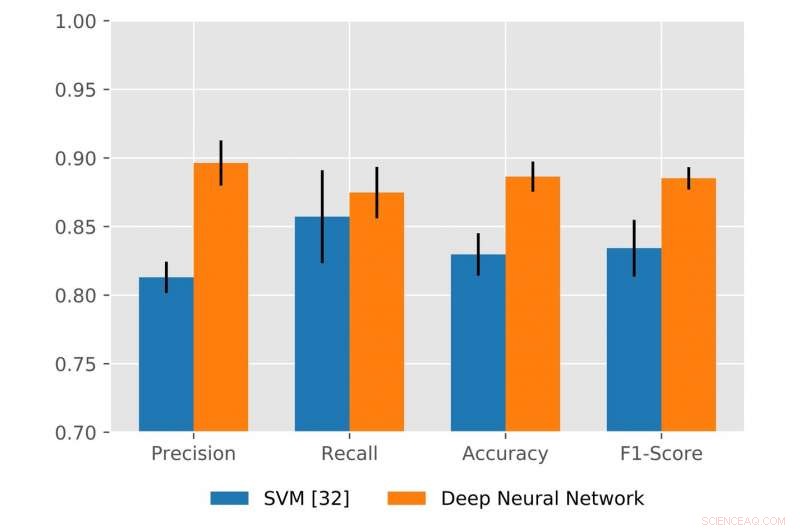

Bahnsen y sus colegas evaluaron su nuevo método y lo compararon con un modelo existente, a saber, el algoritmo de máquinas vectoriales de soporte (SVM) de Splunk. Su red neuronal profunda utilizó la información de texto contenida en el certificado de manera más efectiva que SVM, identificar certificados de malware con una precisión del 94,87 por ciento (7 por ciento más que SVM) y certificados de phishing con una precisión del 88,64 por ciento (5 por ciento más que SVM).

"Con esta metodología, pudimos detectar sitios web de phishing no detectados previamente, "Dijo Bahnsen." De hecho, Las redes neuronales profundas muestran el potencial de mitigar las nuevas estrategias implementadas por los atacantes al poder descubrir rápidamente patrones maliciosos nunca antes vistos ".

Comparación del rendimiento de los algoritmos utilizando máquinas de vectores de soporte y redes neuronales profundas para el clasificador de malware. Crédito:Torroledo, Camacho y Bahnsen

Comparación del rendimiento de los algoritmos utilizando máquinas de vectores de soporte y redes neuronales profundas para clasificador de phishing. Crédito:Torroledo, Camacho y Bahnsen

El estudio realizado por Bahnsen y sus colegas proporciona información importante sobre el potencial de las redes neuronales profundas para la detección de malware y certificados de phishing. En el futuro, su trabajo podría ayudar al desarrollo de herramientas más efectivas para proteger a los usuarios de las últimas estrategias empleadas por los atacantes.

"Ahora vamos a compartir esta investigación con la comunidad a través de código abierto, "Esto debería ayudar a los investigadores a desarrollar la próxima generación de defensas y combatir las actividades fraudulentas", dijo Bahnsen.

© 2018 Science X Network