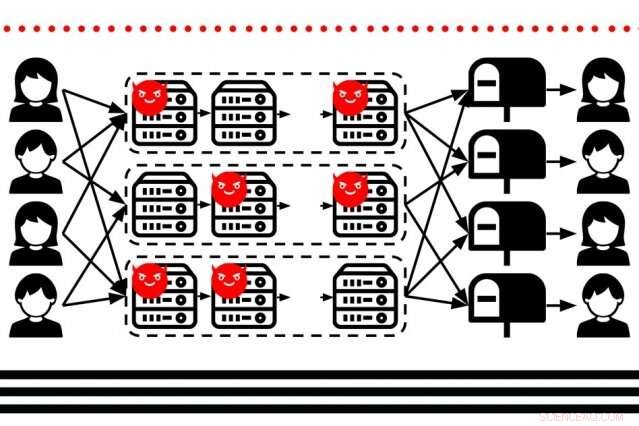

En un nuevo esquema de protección de metadatos, los usuarios envían mensajes encriptados a múltiples cadenas de servidores, con cada cadena garantizada matemáticamente para tener al menos un servidor libre de piratas informáticos. Cada servidor descifra y baraja los mensajes en orden aleatorio, antes de dispararlos al siguiente servidor de la fila. Crédito:Instituto de Tecnología de Massachusetts

Los investigadores del MIT han diseñado un sistema escalable que protege los metadatos, como quién corresponde y cuándo, de millones de usuarios en las redes de comunicaciones, para ayudar a proteger la información contra una posible vigilancia a nivel estatal.

Los esquemas de cifrado de datos que protegen el contenido de las comunicaciones en línea son frecuentes en la actualidad. Aplicaciones como WhatsApp, por ejemplo, utilizar "cifrado de extremo a extremo" (E2EE), un esquema que garantiza que los espías de terceros no puedan leer los mensajes enviados por los usuarios finales.

Pero la mayoría de esos esquemas pasan por alto los metadatos, que contiene información sobre quién está hablando, cuando se envían los mensajes, el tamaño del mensaje, y otra información. Muchas veces, eso es todo lo que un gobierno u otro hacker necesita saber para rastrear a un individuo. Esto puede ser especialmente peligroso para decir, un denunciante del gobierno o personas que viven en regímenes opresivos hablando con periodistas.

Los sistemas que protegen completamente los metadatos del usuario con privacidad criptográfica son complejos, y sufren problemas de escalabilidad y velocidad que hasta ahora han limitado su practicidad. Algunos métodos pueden funcionar rápidamente pero proporcionan una seguridad mucho más débil. En un artículo presentado en el Simposio de USENIX sobre diseño e implementación de sistemas en red, los investigadores del MIT describen "XRD" (para Crossroads), un esquema de protección de metadatos que puede manejar comunicaciones criptográficas de millones de usuarios en minutos, mientras que los métodos tradicionales con el mismo nivel de seguridad tardarían horas en enviar los mensajes de todos.

"Existe una gran falta de protección para los metadatos, que a veces es muy sensible. El hecho de que le esté enviando un mensaje a alguien no está protegido por encriptación, "dice el primer autor Albert Kwon Ph.D. '19, Recién graduado del Laboratorio de Ciencias de la Computación e Inteligencia Artificial (CSAIL). "El cifrado puede proteger bien el contenido. Pero, ¿cómo podemos proteger completamente a los usuarios de las fugas de metadatos que un adversario de nivel estatal puede aprovechar?"

Junto a Kwon en el periódico están David Lu, una licenciatura en el Departamento de Ingeniería Eléctrica e Informática; y Srinivas Devadas, el profesor Edwin Sibley Webster de Ingeniería Eléctrica y Ciencias de la Computación en CSAIL.

Nuevo giro en redes mixtas

A partir de 2013, Las divulgaciones de información clasificada por parte de Edward Snowden revelaron una vigilancia global generalizada por parte del gobierno de los EE. UU. Aunque la recopilación masiva de metadatos por parte de la Agencia de Seguridad Nacional se suspendió posteriormente, En 2014, el ex director de la NSA y la Agencia Central de Inteligencia, Michael Hayden, explicó que el gobierno a menudo puede confiar únicamente en los metadatos para encontrar la información que busca. Como sucede, esto es justo cuando Kwon comenzó su doctorado. estudios.

"Eso fue como un golpe para las comunidades de criptografía y seguridad, "Dice Kwon." Eso significaba que el cifrado no estaba haciendo nada para detener el espionaje en ese sentido ".

Kwon pasó la mayor parte de su doctorado. programa que se centra en la privacidad de los metadatos. Con XRD, Kwon dice que "le dio un nuevo giro" a un esquema tradicional de protección de metadatos E2EE, llamadas "redes mixtas, "que se inventó hace décadas, pero adolece de problemas de escalabilidad.

Las redes mixtas utilizan cadenas de servidores, conocidas como mezclas, y cifrado de clave pública-privada. El primer servidor recibe mensajes cifrados de muchos usuarios y descifra una única capa de cifrado de cada mensaje. Luego, baraja los mensajes en orden aleatorio y los transmite al siguiente servidor, que hace lo mismo, y así sucesivamente en la cadena. El último servidor descifra la capa de cifrado final y envía el mensaje al receptor de destino.

Los servidores solo conocen las identidades de la fuente inmediata (el servidor anterior) y el destino inmediato (el siguiente servidor). Básicamente, la información de identidad limitada y aleatoria rompe el vínculo entre los usuarios de origen y de destino, lo que dificulta mucho a los que escuchan a escondidas obtener esa información. Siempre que un servidor de la cadena sea "honesto", es decir, que siga el protocolo, los metadatos casi siempre son seguros.

Sin embargo, pueden ocurrir "ataques activos", en el que un servidor malintencionado en una red mixta manipula los mensajes para revelar las fuentes y los destinos de los usuarios. En breve, el servidor malintencionado puede dejar caer mensajes o modificar los tiempos de envío para crear patrones de comunicación que revelen vínculos directos entre usuarios.

Algunos métodos agregan pruebas criptográficas entre servidores para garantizar que no se hayan producido alteraciones. Estos se basan en la criptografía de clave pública, que es seguro, pero también es lento y limita el escalado. Para XRD, los investigadores inventaron una versión mucho más eficiente de las pruebas criptográficas, llamado "reproducción aleatoria híbrida agregada, "que garantiza que los servidores estén recibiendo y barajando los mensajes correctamente, para detectar cualquier actividad maliciosa del servidor.

Cada servidor tiene una clave privada secreta y dos claves públicas compartidas. Cada servidor debe conocer todas las claves para descifrar y mezclar mensajes. Los usuarios cifran los mensajes en capas, utilizando la clave privada secreta de cada servidor en su capa respectiva. Cuando un servidor recibe mensajes, los descifra y los mezcla usando una de las claves públicas combinada con su propia clave privada. Luego, utiliza la segunda clave pública para generar una prueba que confirme que tenía, Por supuesto, barajó cada mensaje sin dejar caer ni manipular ninguno. Todos los demás servidores de la cadena usan sus claves privadas secretas y las claves públicas de los demás servidores de una manera que verifica esta prueba. Si, en cualquier punto de la cadena, un servidor no presenta la prueba o proporciona una prueba incorrecta, se identifica inmediatamente como malicioso.

Esto se basa en una combinación inteligente del popular esquema de clave pública con uno llamado "cifrado autenticado, "que usa solo claves privadas pero es muy rápido en generar y verificar las pruebas. De esta manera, XRD logra una seguridad estricta del cifrado de clave pública mientras se ejecuta de manera rápida y eficiente.

Para impulsar aún más la eficiencia, dividen los servidores en múltiples cadenas y dividen su uso entre los usuarios. (Esta es otra técnica tradicional que mejoraron). Usando algunas técnicas estadísticas, estiman cuántos servidores de cada cadena podrían ser maliciosos, basado en direcciones IP y otra información. A partir de ese, calculan cuántos servidores deben estar en cada cadena para garantizar que haya al menos un servidor honesto. Luego, dividen a los usuarios en grupos que envían mensajes duplicados a varios, cadenas aleatorias, que protege aún más su privacidad mientras acelera las cosas.

Llegar al tiempo real

En simulaciones por computadora de la actividad de 2 millones de usuarios que envían mensajes en una red de 100 servidores, XRD pudo transmitir los mensajes de todos en unos cuatro minutos. Sistemas tradicionales que utilizan el mismo servidor y números de usuario, y proporcionando la misma seguridad criptográfica, tomó de una a dos horas.

"Esto parece lento en términos de velocidad absoluta en el mundo de la comunicación actual, ", Dice Kwon." Pero es importante tener en cuenta que los sistemas más rápidos en este momento [para la protección de metadatos] tardan horas, mientras que el nuestro tarda unos minutos ".

Próximo, los investigadores esperan hacer que la red sea más robusta para unos pocos usuarios y en los casos en que los servidores se desconectan en medio de las operaciones, y acelerar las cosas. "Se aceptan cuatro minutos para mensajes y correos electrónicos confidenciales en los que la vida de dos partes esté en peligro, pero no es tan natural como Internet de hoy, "Dice Kwon." Queremos llegar al punto en el que estamos enviando mensajes protegidos con metadatos casi en tiempo real ".

Esta historia se vuelve a publicar por cortesía de MIT News (web.mit.edu/newsoffice/), un sitio popular que cubre noticias sobre la investigación del MIT, innovación y docencia.