La ilustración muestra cómo los dispositivos económicos pueden convertir las señales de Wi-Fi en detectores de movimiento. Crédito:Universidad de Chicago

Como dispositivos conectados, como asistentes de voz, cámaras de seguridad, y los dispositivos inteligentes aumentan su popularidad, los hogares y oficinas donde están instalados se llenan cada vez más de una densa red de señales Wi-Fi.

Un nuevo estudio de la Universidad de Chicago y la Universidad de California, Los investigadores de Santa Bárbara encuentran que los atacantes externos pueden usar tecnología económica para convertir estas señales ambientales en detectores de movimiento, monitorear la actividad dentro de un edificio sin ser detectados.

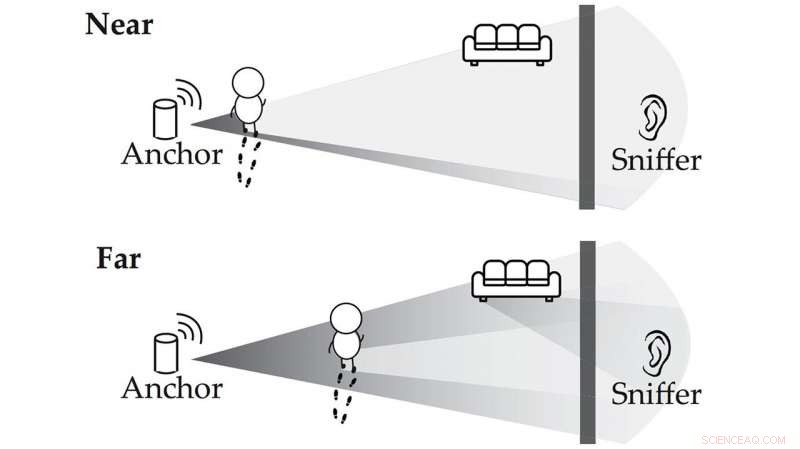

Con solo un pequeño receptor Wi-Fi disponible comercialmente, un atacante desde fuera del sitio objetivo puede medir la fuerza de las señales emitidas desde los dispositivos conectados y monitorear un sitio de forma remota para detectar movimiento, detectar si una habitación está ocupada. La investigación, dirigido por los principales científicos informáticos de UChicago, Heather Zheng y Ben Zhao, revela la técnica de estos ataques, así como las posibles defensas.

"Es lo que llamamos un ataque de vigilancia silencioso, "dijo Zheng, un profesor Neubauer de Ciencias de la Computación en la Universidad de Chicago y experto en redes, tecnologías inalámbricas y de seguridad. "No se trata solo de privacidad, se trata más de protección de seguridad física. Con solo escuchar las señales Wi-Fi existentes, alguien podrá ver a través de la pared y detectar si hay actividad o dónde hay un humano, incluso sin conocer la ubicación de los dispositivos. Básicamente, pueden realizar una vigilancia de seguimiento de muchos lugares. Eso es muy peligroso ".

La investigación se basa en hallazgos anteriores que expusieron la capacidad de "ver a través de las paredes" mediante señales Wi-Fi. Sin embargo, Los métodos anteriores detectaron la actividad en interiores enviando señales al edificio y midiendo cómo se reflejan en un receptor. un método que sería fácil de detectar y defenderse. El nuevo enfoque solo requiere "escucha pasiva" de las señales Wi-Fi existentes en un edificio, no necesita transmitir ninguna señal o romper el cifrado, y se vuelve más precisa cuando hay más dispositivos conectados, planteando importantes preocupaciones de seguridad.

"Lo preocupante aquí es que el atacante tiene un costo mínimo, puede permanecer en silencio sin emitir ninguna señal, y aún poder obtener información sobre ti, "Dijo Zheng.

Los dispositivos conectados normalmente no se comunican directamente con Internet, pero hazlo transmitiendo señales regularmente a un punto de acceso, un dispositivo de hardware como un enrutador. Cuando una persona camina cerca de cualquiera de los dispositivos en esta conversación, cambia la señal sutilmente, de manera que la perturbación pueda ser detectada por un receptor cercano que "olfatee" la señal. Esa es suficiente información para que un observador sepa si una persona (o un animal grande, agregan los investigadores) está en la habitación, con muy alta precisión.

Debido a que la mayoría de los materiales de construcción no bloquean la propagación de señales Wi-Fi, el receptor ni siquiera necesita estar en la misma habitación o edificio que el punto de acceso o los dispositivos conectados para captar estos cambios. Estos rastreadores de Wi-Fi están disponibles listos para usar y son económicos, normalmente menos de $ 20. También son pequeños y discretos, fácil de ocultar cerca de las ubicaciones de destino, y pasivo:no envía ninguna señal que pueda ser detectada por el objetivo.

Los investigadores también sugirieron diferentes métodos para bloquear esta técnica de vigilancia. Una protección sería aislar los edificios contra las fugas de Wi-Fi; sin embargo, esto también evitaría señales deseables, como de torres de telefonía móvil, De entrar. En lugar de, proponen un método técnico simple donde los puntos de acceso emiten una "señal de cobertura" que se mezcla con las señales de los dispositivos conectados, producir datos falsos que confundirían a cualquiera que buscara firmas de movimiento de Wi-Fi.

"Lo que verá el hacker es que siempre hay gente alrededor, así que esencialmente estás creando ruido, y no pueden saber si hay una persona real allí o no, ", Dijo Zheng." Puede pensar en ello como un botón de privacidad en su punto de acceso; haces clic en él y sacrificas un poco de ancho de banda, pero protege su privacidad ".

Zheng espera que los fabricantes de enrutadores consideren la posibilidad de introducir esta función de privacidad en modelos futuros; algunas de esas empresas han anunciado nuevas funciones que utilizan un método similar para la detección de movimiento, comercializado como un beneficio de seguridad para el hogar. La investigación de UChicago ya ha recibido atención de Technology Review, Business Insider y otras publicaciones tecnológicas, sensibilización sobre esta nueva vulnerabilidad.

El estudio también refleja un área de investigación en crecimiento en el Departamento de Ciencias de la Computación, examinar problemas relacionados con los dispositivos conectados de "Internet de las cosas" cada vez más frecuentes. El grupo de seguridad y privacidad de IoT, que incluye a Zhao y Zheng y miembros adicionales de la facultad, incluido Nick Feamster, Blase Ur, y Marshini Chetty, investigará tanto los beneficios como las posibles vulnerabilidades de estas tecnologías, y un nuevo laboratorio de IoT en el Center for Data and Computing proporciona dispositivos para que investigadores y estudiantes pirateen y estudien para la investigación.