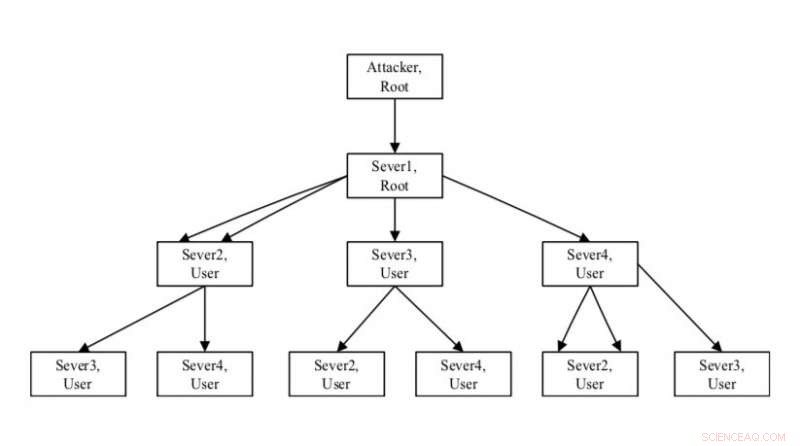

Mapa de ataque y defensa estatal generado por la técnica de los investigadores. Crédito:Wang y Zhang.

Un número creciente de dispositivos están ahora conectados a Internet y son capaces de recopilar, enviar y recibir datos. Esta interconexión entre dispositivos, conocido como Internet de las cosas (IoT), plantea serias amenazas a la seguridad, ya que los ciberatacantes ahora pueden atacar computadoras y teléfonos inteligentes, sino también una amplia gama de otros dispositivos, como tabletas, relojes inteligentes, sistemas domésticos inteligentes, sistemas de transporte y así sucesivamente.

Siendo por el momento, ejemplos de implementaciones de IoT a gran escala (por ejemplo, infraestructura conectada, ciudades etc.) son algo limitadas, sin embargo, pronto podrían generalizarse plantean riesgos importantes para las empresas y los servicios públicos que dependen en gran medida de Internet en sus operaciones diarias. Para mitigar estos riesgos, Los investigadores han intentado desarrollar medidas de seguridad para proteger los dispositivos conectados a Internet de los ataques a redes inalámbricas.

Para tal fin, dos investigadores de la Universidad de Artes y Ciencias de Baoji, en China, Recientemente, han desarrollado un nuevo método para defender los dispositivos en un entorno IOT de los ataques a redes inalámbricas. Su enfoque presentado en un artículo publicado en Springer's Revista internacional de redes de información inalámbricas , combina una red neuronal profunda con un modelo basado en la teoría de juegos, rama de las matemáticas que propone estrategias para afrontar situaciones que implican competencia entre diferentes partes.

"Primeramente, según la información de topología de la red, la relación de accesibilidad y la información de vulnerabilidad de la red, el método genera el mapa estatal de ataque y defensa de la red, ", explicaron los investigadores en su artículo." Según el mapa estatal de ataque y defensa, basado en el modelo de juego no cooperativo de suma no cero, se propone un algoritmo óptimo de decisión de ataque y defensa ".

Esencialmente, su método genera un mapa de ataque y defensa estatal basado en la accesibilidad de la red y la información de vulnerabilidad, que identifica todas las posibles rutas de ataque y defensa. Luego calcula la probabilidad de éxito de cada una de estas "rutas de ataque, "un índice de riesgo y el valor de utilidad de diferentes estrategias de ataque y defensa aplicables cuando la red alcanza estados de seguridad particulares. Además, la interacción entre ataque y defensa se abstrae en una no cooperativa, modelo de juego híbrido y distinto de cero; un marco de teoría de juegos aplicable a problemas relacionados con la ofensiva y la defensa.

Este modelo óptimo de ataque y defensa también integra medidas de prevención y control de puntos vulnerables. Luego, el sistema difuso del método cuantifica un índice de factor de riesgo de seguridad de la información y lo alimenta a una red neuronal de función de base radial (RBF). Para optimizar y entrenar los parámetros de la red neuronal RBF, los investigadores utilizaron un algoritmo de optimización de enjambre de partículas. Por último, todos estos pasos permiten que su método alcance un modelo de defensa optimizado.

En el futuro, la técnica desarrollada por este equipo de investigadores podría ayudar a proteger los dispositivos IoT contra ataques a redes inalámbricas. En una serie de simulaciones que evalúan su efectividad, el algoritmo de defensa funcionó notablemente bien, con un error promedio por debajo del 2 por ciento.

"Los resultados de la simulación muestran que el algoritmo de defensa contra ataques de redes inalámbricas que utiliza una red neuronal profunda combinada con un modelo de juego puede resolver los defectos de la aleatoriedad subjetiva y la conclusión imprecisa de los métodos tradicionales de defensa contra ataques a redes inalámbricas, "escribieron los investigadores en su artículo." El error promedio es menos del 2 por ciento, y es más tradicional que el algoritmo de aprendizaje automático que tiene una mayor precisión de ajuste, mayor capacidad de aprendizaje, y una convergencia más rápida ".

© 2019 Science X Network