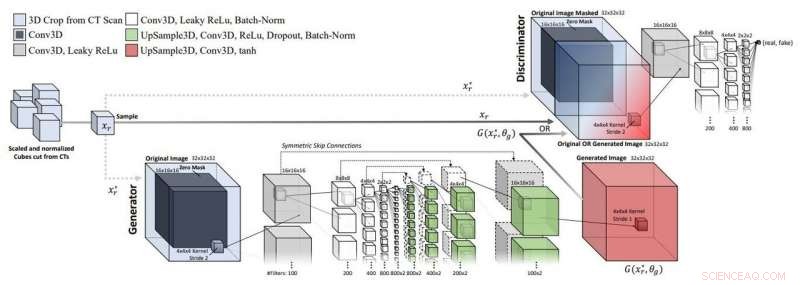

La arquitectura de la red, capas, y parámetros utilizados para las redes de inyección (GANinj) y eliminación (GANrem). Crédito:arXiv:1901.03597 [cs.CR]

Los investigadores han encontrado más motivos para preocuparse por las posibilidades de manipulación en el entorno médico. Los vigilantes de seguridad están hablando del periódico "CT-GAN:manipulación maliciosa de imágenes médicas tridimensionales mediante aprendizaje profundo, "que está en arXiv. Los autores son Yisroel Mirsky, Tom Mahler, Ilan Shelef y Yuval Elovici.

El software, diseñado por expertos en el Centro de Investigación de Seguridad Cibernética de la Universidad Ben-Gurion, fue diseñado para ver si un atacante podía manipular el equipo de escaneo de CT y MRI para producir resultados falsos sobre pacientes con tumores. Los hallazgos sugeridos por todos los medios, sí, la manipulación no fue difícil de lograr.

El Washington Post publicó un artículo muy citado sobre el tema, como explicaba sus objetivos de investigación y observaciones. El informe noticioso decía que "los atacantes podrían apuntar a un candidato presidencial u otros políticos para engañarlos haciéndoles creer que tienen una enfermedad grave y hacer que se retiren de una carrera para buscar tratamiento".

Un crecimiento añadido aquí, un crecimiento agregado allí ... los crecimientos falsos a través de la manipulación surgieron como otro tipo de malware que la comunidad médica debería conocer. Los radiólogos pueden ser engañados a través de malware para ver nódulos cancerosos falsos, en equipos de exploración CT y MRI.

En realidad, el malware fue creado por investigadores en Israel. Querían explorar las debilidades de seguridad tanto en los equipos de imágenes médicas como en las redes que transmiten esas imágenes.

El malware de los investigadores podría ir en ambos sentidos, ya sea agregando crecimientos falsos a los escaneos o eliminando lesiones y nódulos reales; la última maniobra obviamente podría resultar en la falla en el tratamiento de los pacientes que necesitan atención oportuna en forma crítica.

El malware alteró 70 imágenes y logró engañar a tres radiólogos haciéndoles creer que los pacientes tenían cáncer. Los investigadores utilizaron el cáncer de pulmón como foco. Kim Zetter, El Washington Post , describió la prueba. Tres radiólogos, expertos, fueron engañados. Diagnosticaron mal las condiciones casi todas las veces. Mira los números.

"En el caso de las exploraciones con nódulos cancerosos fabricados, los radiólogos diagnosticaron cáncer el 99 por ciento de las veces. En los casos en que el malware eliminó los nódulos cancerosos reales de los escaneos, los radiólogos dijeron que esos pacientes estaban sanos el 94 por ciento del tiempo ".

Sucesivamente, Los resultados del estudio deberían llevar a la comunidad médica a considerar esto sobre el impacto potencial:los motivos de los atacantes pueden ser generales o específicos. Simplemente podrían querer introducir el caos y forzar el flujo de trabajo con atención al equipo que salió mal o podrían usar el malware para apuntar a pacientes específicos.

En su papel los autores ofrecieron una lista sombría de posibles objetivos si un atacante quisiera interferir con los escaneos. Los autores dijeron:"Mostramos cómo un atacante puede usar el aprendizaje profundo para agregar o eliminar evidencia de condiciones médicas de escaneos médicos volumétricos (3-D). Un atacante puede realizar este acto para detener a un candidato político, investigación de sabotaje, cometer fraude de seguros, realizar un acto de terrorismo, o incluso cometer un asesinato ".

Zetter también mencionó el posible escenario en el que las exploraciones de seguimiento se alterarían para mostrar que los tumores se están extendiendo o encogiendo falsamente. El malware también podría tener efectos adversos en los ensayos de investigación médica y de medicamentos "para sabotear los resultados".

El alto grado de éxito del malware hace que uno se pregunte cómo puede suceder esto en entornos hospitalarios. Entonces otra vez para aquellos que ya están familiarizados con eventos pasados, el tema de la seguridad no sorprende.

BBC News refrescó los recuerdos de los lectores. "Los hospitales y otras organizaciones de atención médica han sido un objetivo popular para los atacantes cibernéticos y muchos han sido atacados por ransomware malicioso que encripta archivos y solo devuelve los datos cuando las víctimas pagan". El informe señaló cómo "El NHS se vio muy afectado en 2017 por el ransomware WannaCry, que dejó a muchos hospitales luchando por recuperar datos".

¿Por qué el malware puede atravesar las puertas de seguridad? El Washington Post indicó que el problema podría atribuirse a los equipos y redes que transmiten y almacenan imágenes de TC y RM.

"Estas imágenes se envían a estaciones de trabajo de radiología y bases de datos de back-end a través de lo que se conoce como un sistema de comunicación y archivo de imágenes (PACS). Mirsky dijo que el ataque funciona porque los hospitales no firman digitalmente los escaneos para evitar que se alteren sin detección y no utilicen cifrado en sus redes PACS, permitir que un intruso en la red vea los escaneos y los modifique ".

Las redes PACS generalmente no están encriptadas. Otro problema potencial mencionado en el artículo reside en los hospitales que se conforman con una "infraestructura de 20 años" que no admite tecnologías más nuevas.

"Aunque ahora el cifrado está disponible para algunos software PACS, generalmente todavía no se usa por razones de compatibilidad. Tiene que comunicarse con sistemas más antiguos que no tienen la capacidad de descifrar o volver a cifrar imágenes, " dijo El Washington Post .

Tenga en cuenta que el título de su trabajo de investigación tiene la frase "GAN". Esto significa "un tipo especial de red neuronal profunda, "la red generativa de adversarios. Con las GAN, tienes dos redes neuronales que trabajan una contra la otra:el generador y el discriminador.

"En este artículo presentamos la posibilidad de que un atacante modifique las imágenes médicas en 3-D mediante el aprendizaje profundo. Nosotros ... presentamos un marco de manipulación (CT-GAN) que puede ser ejecutado por un malware de forma autónoma".

Además, "Las imágenes alteradas también lograron engañar a los sistemas de detección automatizados, "dijo BBC News.

Considerándolo todo, según su papel, "tanto los radiólogos como la IA son muy susceptibles a los ataques de manipulación de imágenes de CT-GAN, "escribieron los autores.

© 2019 Science X Network