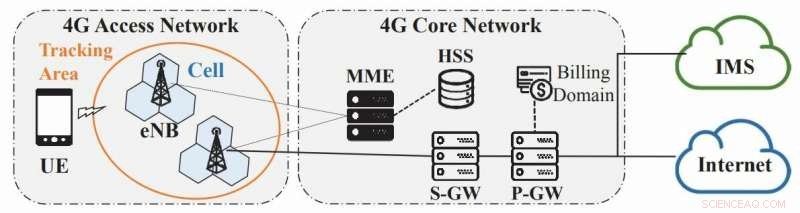

Arquitectura de red LTE. Crédito:Hongil Kim et al.

Los investigadores del Instituto Avanzado de Ciencia y Tecnología de Corea (KAIST) descubrieron 36 vulnerabilidades en las redes inalámbricas 4G LTE. Por qué tanto revuelo:a pesar de que se habla mucho de la próxima ola de 5G, todavía es 4G el que se usa mucho en todo el mundo, por redes móviles y usuarios.

LTE son las siglas de Long Term Evolution, un estándar para la comunicación inalámbrica de banda ancha para dispositivos móviles. Una expansión fácil de usar de lo que se trata proviene de T-Mobile, que le dice a los visitantes de su sitio que LTE "le permite descargar su música favorita, sitios web, y video realmente rápido, mucho más rápido que con la tecnología anterior ".

El estándar de comunicaciones inalámbricas 4G ha aumentado la velocidad de las redes para dispositivos como teléfonos, cuadernos y tabletas.

En el panorama general el equipo de KAIST señaló que los operadores de redes móviles están implementando agresivamente la infraestructura LTE; a partir de 2018, 600 operadores en 200 países han desplegado redes LTE, con más de 3.2 mil millones de suscriptores en todo el mundo.

En cuanto a América del Norte, Caleb Chen en Noticias de privacidad en línea informar a los lectores que "LTE, o evolución a largo plazo, es la forma en que la mayoría de los teléfonos inteligentes están conectados a Internet, y con el 94% de los teléfonos móviles en América del Norte conectados a través de LTE, los impactos de este nuevo hallazgo de seguridad son de gran alcance, por decir lo menos ".

Ni siquiera son tanto las palabras "fallas" o "vulnerabilidades" las que llamaron la atención sobre sus hallazgos, sino los números, considerando que se encontraron 36 vulnerabilidades en las redes móviles exploradas. Realmente, dijo Nicholas Fearn en Informática , encontraron 51 vulnerabilidades pero 15 ya habían sido detalladas, por lo que los nuevos totalizaron 36.

Dos atributos clave de este estudio son (1) la escala de las fallas identificadas y (2) la forma en que los investigadores las encontraron, dijo Fearne.

Fearn dijo que usaron una técnica llamada fuzzing. Los autores escribieron que implementaron "una herramienta de prueba semiautomática" denominada LTEFuzz, "mediante el uso de software LTE de código abierto sobre el que el usuario tiene control total". LTEFuzz genera y envía casos de prueba a una red de destino, y clasifica el comportamiento problemático al monitorear solo los registros del lado del dispositivo.

Los hallazgos se clasificaron en cinco tipos de vulnerabilidad:manejo inadecuado de (1) procedimiento inicial desprotegido, (2) solicitudes sencillas elaboradas, (3) mensajes con protección de integridad no válida, (4) mensajes repetidos y (5) omisión del procedimiento de seguridad.

Entonces, ¿Qué impacto podría tener un ataque como resultado de las vulnerabilidades? Realmente, la pregunta debería ser qué no podrían hacer. Las posibilidades:"negar servicios LTE a usuarios legítimos, falsificar mensajes SMS, o espiar / manipular el tráfico de datos del usuario, ", dijeron los investigadores.

El equipo alertó a las partes relevantes de las vulnerabilidades recién descubiertas. Los detectives no lanzarán públicamente la herramienta LTEFuzz, ya que puede causar daños en las manos equivocadas.

"Después de realizar las pruebas, también divulgamos responsablemente nuestros hallazgos a los transportistas y proveedores para abordar cualquier problema de inmediato. Con respecto a las vulnerabilidades atribuidas a defectos de especificación, estamos planeando ponernos en contacto con los organismos de normalización pronto ".

En su estudio, los autores escribieron que "Planeamos lanzar LTEFuzz de forma privada a estos operadores y proveedores en un futuro próximo".

Pierluigi Paganini, analista de seguridad, dijo que las fallas residían tanto "en el diseño como en la implementación entre los diferentes operadores y proveedores de dispositivos".

El artículo del equipo de KAIST se titula "Tocando a los intocables:análisis dinámico de seguridad del plano de control LTE". Los informes dijeron que el documento se presentaría en mayo en el Simposio de Seguridad y Privacidad de IEEE.

No lo tuerzas sin embargo; el equipo no inventó el fuzzing; más bien lo aplicaron con éxito a sus necesidades de investigación. Catalin Cimpanu en ZDNet proporcionó un poco de historia al ver cómo descubrieron la gran cantidad de fallas a través del fuzzing.

Esta, él dijo, es "un método de prueba de código que ingresa una gran cantidad de datos aleatorios en una aplicación y analiza la salida en busca de anomalías, cuales, Sucesivamente, dar a los desarrolladores una pista sobre la presencia de posibles errores ". Aunque el fuzzing se ha utilizado durante años, los escenarios involucraban software de escritorio y servidor, pero "rara vez para todo lo demás".

© 2019 Science X Network