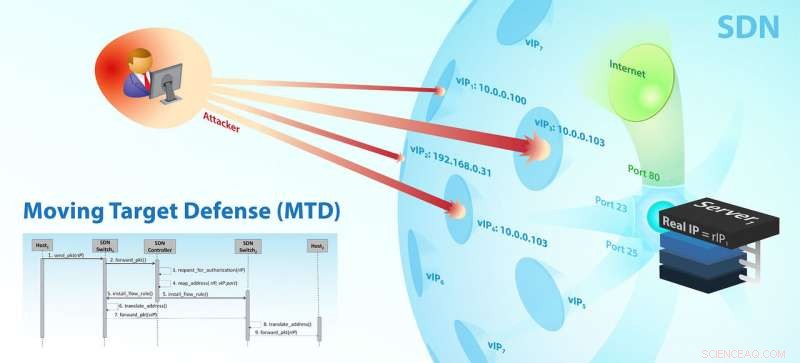

Con defensa de objetivo en movimiento, aumenta la incertidumbre y confunde al adversario, quién tiene que gastar más recursos, como el tiempo y / o la potencia computacional, para descubrir vulnerabilidades de un sistema objetivo. Crédito:Ejército de EE. UU.

Un equipo de investigadores del Laboratorio de Investigación del Ejército de EE. UU., la Universidad de Canterbury en Nueva Zelanda y el Instituto de Ciencia y Tecnología de Gwangju en la República de Corea han dado un paso hacia el desarrollo de técnicas de defensa de objetivos móviles en redes definidas por software. Este es un tema de investigación exigente en ciberseguridad, dijeron los científicos.

Esta colaboración surgió de los esfuerzos de los investigadores de ARL, el Dr. Jin-Hee Cho (ahora en Virginia Tech en el Departamento de Ciencias de la Computación), El Dr. Terrence J. Moore y la Dra. Frederica Nelson se acercan a los investigadores en las regiones de Asia Pacífico a través del programa de colaboración internacional administrado por el Centro de Tecnología Internacional del Ejército de los EE. UU. En el Pacífico.

Los ciberataques a los sistemas informáticos son cada vez más comunes. Cualquier empresa con información en un sistema informático conectado a Internet podría convertirse en víctima de alguien o de algún grupo que quiera robar o destruir los datos de la empresa para su propio uso. o por rescate.

Esto es posible debido a la forma en que está configurada Internet, dijeron los investigadores. Para acceder al contenido de un sitio web, una computadora necesita saber dónde pedir la información. Los sitios web tienen una dirección, lo que se conoce como protocolo de Internet, o IP, Dirección; sin embargo, estos no solo se utilizan para sitios web. Cada computadora conectada a Internet tiene una dirección IP.

Los atacantes cibernéticos tienen tiempo para descubrir las direcciones IP de las computadoras que creen que pueden tener información valiosa y atacarlas utilizando un código que se conoce más comúnmente como virus o gusanos informáticos.

Si la computadora o el sistema que está siendo atacado tiene un sistema de seguridad, como un firewall o software antivirus, es posible que pueda reconocer algún código como malo y evitar que se infecte.

Lo que hacen los atacantes cibernéticos es modificar ligeramente su código incorrecto para que no se reconozca hasta que el sistema de seguridad de la computadora sea actualizado o parcheado.

Esencialmente, la respuesta defensiva típica a estos ataques es pasiva, dijeron los investigadores. Los atacantes tienen tiempo para prepararse planear y ejecutar sus ataques, mientras que las víctimas potenciales solo reaccionan después de que un intruso irrumpe en un sistema informático.

Recientemente, Se está considerando un nuevo tipo de defensa proactiva para proteger información importante en los sistemas informáticos. Este enfoque se conoce como defensa de objetivos móviles, o MTD.

"El concepto de MTD se ha introducido con el objetivo de aumentar la confusión o la incertidumbre del adversario al cambiar dinámicamente la superficie de ataque, que consiste en las vulnerabilidades alcanzables y explotables, ", Dijo Cho." MTD puede hacer que la inteligencia del adversario obtenida de la supervisión anterior ya no sea útil y, en consecuencia, da como resultado malas decisiones de ataque ".

La idea básica que se aplica a las direcciones IP en las redes informáticas es la siguiente:cambie la dirección IP de la computadora con la frecuencia suficiente para que el atacante pierda de vista dónde está su víctima; sin embargo, esto puede ser caro por lo que el enfoque adoptado por los investigadores en la colaboración aquí utiliza algo conocido como redes definidas por software.

Esto permite que las computadoras mantengan fijas sus direcciones IP reales, pero los oculta del resto de Internet con direcciones IP virtuales que cambian con frecuencia.

Moore agregó que, como sugiere el adagio, es más difícil acertar en un objetivo en movimiento.

"MTD aumenta la incertidumbre y confunde al adversario, como el tiempo ya no es una ventaja, "Dijo Moore." El adversario tiene que gastar más recursos, como el tiempo y / o la potencia computacional, para descubrir vulnerabilidades de un sistema objetivo, pero experimentarán más dificultades para aprovechar las vulnerabilidades encontradas en el pasado, ya que su ubicación o accesibilidad cambia constantemente ".

Según el profesor Hyuk Lim de GIST en la República de Corea, este enfoque de defensa proactivo proporciona servicios de defensa antes de que los atacantes entren en un sistema objetivo.

"Tomar acciones de manera proactiva requiere una sobrecarga adicional para agregar otra capa de fuerza de defensa, "Dijo Kim." Por lo tanto, el despliegue de los mecanismos de seguridad y defensa proactivos no es gratuito, pero tiene un costo porque el sistema necesita cambiar constantemente la superficie de ataque, como las direcciones IP. Este costo puede mitigarse hasta cierto punto aprovechando la tecnología denominada "Redes definidas por software". La tecnología SDN proporciona una gestión programática y dinámica altamente eficiente de la política de red al eliminar el control de red de los dispositivos individuales en una red a un controlador centralizado. La configuración de la red puede ser definida por el controlador SDN, permitiendo operaciones de red más confiables y receptivas en condiciones variables ".

Nelson explicó la razón por la cual estas técnicas MTD basadas en SDN son fundamentales para respaldar la visión del Ejército y los combatientes.

"La tecnología clave de las técnicas MTD basadas en SDN, en desarrollo por el equipo de investigación, es muy relevante para apoyar la ejecución de la misión de los combatientes frustrando proactivamente posibles ataques, que puede proteger el sistema de defensa para que los combatientes puedan ejecutar correctamente la misión en presencia de altamente dinámicos, adversarios hostiles e innovadores dentro de entornos tácticos en disputa, "Dijo Nelson.

El equipo de UC en Nueva Zelanda lideró el esfuerzo de desarrollar la tecnología MTD llamada Multiplexación IP virtual aleatoria flexible, a saber, FRVM.

"En FRVM, mientras que la dirección IP real de un servidor-host permanece sin cambios pero permanece oculta, una dirección IP virtual del servidor-host se cambia aleatoria y periódicamente donde la asignación / reasignación de IP (es decir, llamada multiplexación / demultiplexación) es realizada por un controlador SDN, "dijo Dilli P. Sharma, estudiante de doctorado en el grupo de investigación de ciberseguridad del profesor DongSeong Kim en la UC, Nueva Zelanda. "Esto efectivamente obliga al adversario a jugar el equivalente a un juego de caparazón honesto. Sin embargo, en lugar de adivinar entre tres shells (direcciones IP) para encontrar un guisante (un servicio de red en ejecución), el adversario debe adivinar entre 65, 536 proyectiles, espacio de direcciones dado 2 ^ 16. Este protocolo MTD es novedoso porque proporciona una alta flexibilidad para tener múltiples aleatorio, direcciones IP variables en el tiempo en un host, lo que implica que el adversario necesitará más tiempo para descubrir una dirección IP del host de destino ".

En esta investigación, El equipo formuló la arquitectura y los protocolos de comunicación para el MTD basado en (de) multiplexación IP propuesto para su aplicación en entornos SDN.

El equipo también validó la efectividad del FRVM bajo varios grados de ataques de escaneo en términos de probabilidad de éxito del ataque.

Los resultados preliminares de la evaluación del FRVM se presentaron en la 17a Conferencia Internacional sobre Confianza del Instituto de Ingenieros Eléctricos y Electrónicos, Seguridad y Privacidad en Computación y Comunicaciones, o TrustCom'18, celebrada en Nueva York en agosto.

"Nuestro siguiente paso es estudiar la compensación en el FRVM entre los objetivos en conflicto duales de seguridad y rendimiento del sistema, Dado que la defensa proactiva puede introducir efectos adversos al ejecutar técnicas MTD al tiempo que se logra una mayor seguridad, "Dijo Kim.