Max Weiss '20 realizó una investigación sobre bots y pirateó una sección de comentarios del sitio web del gobierno con 1, 000 comentarios falsos. Crédito:Stephanie Mitchell / Fotógrafa del personal de Harvard

Max Weiss nunca tuvo la intención de piratear el gobierno. Su descubrimiento de lo fácil que es hacerlo, descrito en un nuevo artículo del que es autor, surgió de la mejor de las intenciones.

Weiss, un concentrador del gobierno de Cincinnati, estaba haciendo un trabajo de promoción para la expansión estatal y la defensa de Medicaid el verano pasado, un proyecto que combinó sus intereses en políticas públicas y salud. Al estudiar las formas en que varios grupos de defensa pueden influir en la legislación pendiente, aprendió lo valioso que encuentran estos grupos el período de comentarios del gobierno federal, cuando se invita al público a opinar sobre legislación nueva o pendiente a través de formularios en línea. Se dio cuenta de lo fácil que sería manipular los resultados utilizando bots (programas informáticos que generan respuestas automatizadas) para inundar los sitios con respuestas falsas a favor o en contra de cualquier propuesta.

El joven de 21 años detalló sus hallazgos en un reciente Ciencia Tecnológica pieza, "Los envíos de bots de Deepfake a sitios web de comentarios públicos federales no se pueden distinguir de los envíos de humanos".

"Dedicamos mucho tiempo y energía a obtener comentarios de alta calidad de los mandantes, ", dijo Weiss." Quería asegurarme de que estas agencias federales entendieran las posibles consecuencias de sus políticas, y tuve la idea de que podía usar un bot y enviar muchos comentarios falsos ".

El pauso, reconociendo que corromper el proceso estaba tenso:"Esto sería malo para la democracia".

Pero el residente de Leverett House no pudo evitar la idea, y comenzó a investigar la viabilidad de tal esquema. Resulta que el envío es fácil de automatizar. Las agencias federales tienen cierto margen para descartar los comentarios que obviamente están duplicados o son irrelevantes. Pero las típicas defensas tecnológicas contra el ataque, incluyendo CAPTCHAS, Detección de anomalías, y la verificación externa, todas las cuales están integradas en la actividad en línea desde la banca hasta el inicio de sesión por correo electrónico, estuvieron prácticamente ausentes.

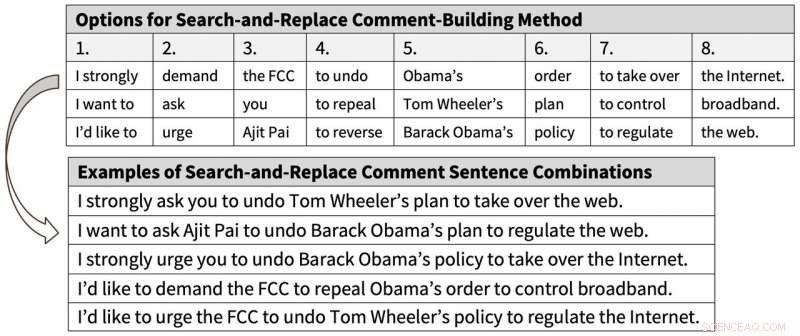

Figura 1. Ejemplo de reemplazo de sinónimo usado para construir oraciones en una gran campaña de comentarios públicos de la FCC. La figura muestra cinco ejemplos de oraciones (panel inferior) construidos a partir de ocho componentes de oración, cada uno con tres opciones a corto plazo (panel superior). Las opciones a corto plazo utilizadas para crear combinaciones para una frase se tomaron directamente de una sola campaña de comentarios de la FCC (que comprende 1,3 millones de comentarios) descubierta y analizada por Jeff Kao [1]. Dadas solo las opciones a corto plazo que se muestran, 38 =6, Se podrían crear 561 variaciones de esta misma oración.

"La mayoría de esos sitios web solo tienen un cuadro de texto para sus comentarios públicos y luego un botón de envío, " él dijo.

En el curso de escribir el Ciencia Tecnológica papel, Weiss se dio cuenta de que los expertos en ciberseguridad han estado haciendo sonar la alarma sobre la vulnerabilidad de los sitios web federales durante años. pero las transgresiones anteriores habían utilizado métodos de sustitución relativamente poco sofisticados. "En 2017, se publicaron 22 millones de comentarios sobre la propuesta de la FCC de derogar la neutralidad de la red, ", recordó." Y se encontró que el 96 por ciento de ellos eran parte de campañas duplicadas ".

Weiss utilizó métodos de inteligencia artificial para generar un gran volumen de comentarios profundos falsos únicos sobre una exención de Medicaid propuesta. Luego escribió un programa que automatizó el proceso de envío, y lo ejecutó desde una computadora portátil en su dormitorio en el transcurso de unos días. Envió más de 1, 000 comentarios falsos que representaron el 55 por ciento del total de envíos y que, según los encuestados, no se podían distinguir de los comentarios humanos. Después, notificó a los Centros de Servicios de Medicare y Medicaid federales qué comentarios eran parte de su demostración para evitar su interferencia con la evaluación de comentarios públicos auténticos.

Entre las revelaciones más aterradoras estaba la admisión de Weiss de que tuvo éxito sin ser un codificador experto y sin equipo especial. "Aprendí a codificar en los últimos cuatro años, solo a través de una serie de proyectos personales y trabajos de verano, y una clase, "dijo Weiss, que ha realizado algunos cursos en el nuevo programa de ciencia tecnológica. "Creo que uno de los hallazgos más importantes del estudio es que alguien como yo, que es un codificador muy novato, pudo buscar en Google su camino a través de la piratería del gobierno.

"Siempre me interesaron mucho las políticas públicas, "dijo Weiss, que también disfruta escribiendo y actuando comedia. "La mayor parte de mi estudio sobre el gobierno se ha centrado en políticas de salud o en políticas de tecnología o tecnología de interés público, así que esto fue solo una especie de síntesis de muchas cosas diferentes que había aprendido en el Departamento de Gobierno y solo algunos proyectos tecnológicos personales que hice en el pasado ".

"Max hizo un trabajo innovador, exactamente el tipo de trabajo de impacto en el mundo real que alentamos a nuestros estudiantes a hacer "en las clases de ciencia tecnológica, dijo Latanya Sweeney, profesor de gobierno y tecnología en residencia y director del Laboratorio de Privacidad de Datos en el Instituto de Ciencias Sociales Cuantitativas, quien se desempeña como editor en jefe de Technology Science.

"Gracias al trabajo de Max, varios grupos dentro del gobierno federal están ahora haciendo cambios activamente para combatir este tipo de vulnerabilidades, " ella añadió.

Esta historia se publica por cortesía de Harvard Gazette, Periódico oficial de la Universidad de Harvard. Para noticias universitarias adicionales, visite Harvard.edu.