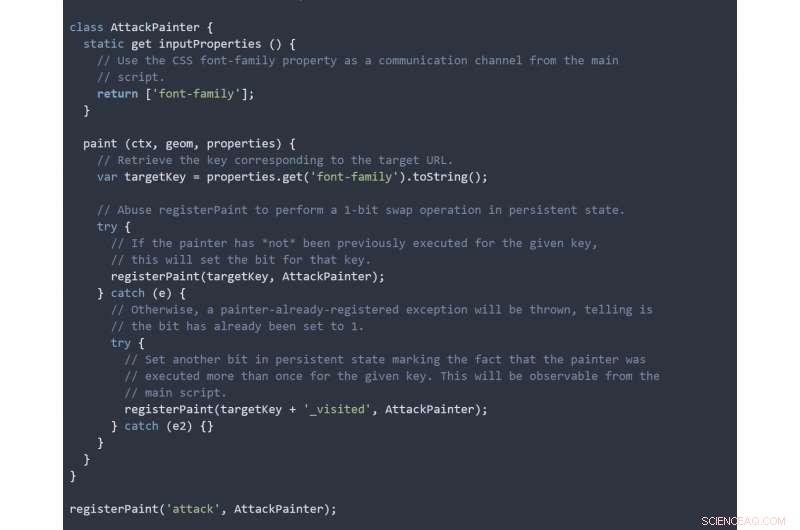

Un ejemplo de código que los investigadores utilizaron para sus ataques. Crédito:Universidad de California en San Diego

Los investigadores de seguridad de UC San Diego y Stanford han descubierto cuatro nuevas formas de exponer los historiales de navegación de los usuarios de Internet. Los piratas informáticos podrían utilizar estas técnicas para saber qué sitios web han visitado los usuarios mientras navegan por la web.

Las técnicas entran en la categoría de ataques de "rastreo de historia", un concepto que se remonta a principios de la década de 2000. Pero los ataques demostrados por los investigadores en el Taller de USENIX sobre tecnologías ofensivas (WOOT) de 2018 en Baltimore pueden perfilar o hacer una 'huella digital' de la actividad en línea de un usuario en cuestión de segundos. y funciona en versiones recientes de los principales navegadores web.

Todos los ataques que desarrollaron los investigadores en su documento WOOT 2018 funcionaron en Google Chrome. Dos de los ataques también funcionaron en una variedad de otros navegadores, desde Mozilla Firefox a Microsoft Edge, así como varios navegadores de investigación centrados en la seguridad. El único navegador que resultó inmune a todos los ataques es el navegador Tor, que no mantiene un registro del historial de navegación en primer lugar.

"Mi esperanza es que la gravedad de algunos de nuestros ataques publicados empuje a los proveedores de navegadores a revisar cómo manejan los datos del historial, y estoy feliz de ver gente de Mozilla, Google, y la comunidad más amplia del Consorcio World Wide Web (W3C) ya participan en esto, "dijo Deian Stefan, profesor asistente de ciencias de la computación en la Escuela de Ingeniería Jacobs de UC San Diego y autor principal del artículo.

"Historia olfateando":oliendo su rastro en la Web

La mayoría de los usuarios de Internet ya están familiarizados con el "phishing"; Los ciberdelincuentes crean sitios web falsos que imitan, decir, bancos, para engañarlos para que ingresen sus datos de inicio de sesión. Cuanto más pueda aprender el phisher sobre su víctima potencial, es más probable que la estafa tenga éxito. Por ejemplo, Es mucho más probable que un cliente de Chase sea engañado cuando se le presenta una página de inicio de sesión de Chase falsa que si el phisher finge ser Bank of America.

Después de realizar un ataque de rastreo de historial efectivo, un delincuente podría llevar a cabo un plan de phishing inteligente, que relaciona automáticamente a cada víctima con una página falsa correspondiente a su banco real. El phisher carga previamente el código de ataque con su lista de sitios web bancarios objetivo, y lo esconde, por ejemplo, un anuncio de aspecto ordinario. Cuando una víctima navega a una página que contiene el ataque, el código se ejecuta a través de esta lista, probar o 'olfatear' el navegador de la víctima en busca de señales de que se ha utilizado para visitar cada sitio de destino. Cuando uno de estos sitios da positivo, el phisher podría redirigir a su víctima a la versión falsa correspondiente.

Cuanto más rápido sea el ataque, cuanto más larga sea la lista de sitios de destino que un atacante pueda "olfatear" en un período de tiempo razonable. Los ataques de rastreo de historial más rápidos han alcanzado tasas de miles de URL probadas por segundo, permitiendo a los atacantes armar rápidamente perfiles detallados de la actividad en línea de los internautas. Los delincuentes podrían poner en funcionamiento estos datos confidenciales de varias formas además del phishing:por ejemplo, chantajeando a los usuarios con detalles vergonzosos o comprometedores de su historial de navegación.

El rastreo de historial también puede ser implementado por legítimos, aún sin escrúpulos, compañías, para fines como marketing y publicidad. Un estudio de 2010 de UC San Diego documentó el abuso comercial generalizado de técnicas de ataque de rastreo de antecedentes previamente conocidas, antes de que estos fueran posteriormente corregidos por los proveedores de navegadores.

"Tenías empresas de marketing en Internet apareciendo, hawking preenvasado, historia comercial olfateando 'soluciones', posicionados como herramientas analíticas, "dijo Michael Smith, un doctorado en ciencias de la computación estudiante de UC San Diego y autor principal del artículo. Las herramientas pretendían ofrecer información sobre la actividad de los clientes de sus clientes en los sitios web de la competencia. así como información de perfiles detallada para la segmentación de anuncios, pero a expensas de la privacidad de esos clientes.

"Aunque no creemos que esto esté sucediendo ahora, herramientas de espionaje similares podrían construirse hoy abusando de los defectos que descubrimos, "dijo Smith.

Nuevos ataques

Los ataques que desarrollaron los investigadores, en forma de código JavaScript, hacer que los navegadores web se comporten de manera diferente en función de si se ha visitado un sitio web o no. El código puede observar estas diferencias, por ejemplo, el tiempo que tarda una operación en ejecutarse o la forma en que se maneja un determinado elemento gráfico, para recopilar el historial de navegación de la computadora. Para diseñar los ataques, Los investigadores aprovecharon las funciones que permiten a los programadores personalizar la apariencia de su página web:controlar las fuentes, colores, antecedentes, y así sucesivamente, utilizando hojas de estilo en cascada (CSS), así como un caché destinado a mejorar el rendimiento del código web.

Los cuatro ataques de los investigadores apuntan a fallas en funciones de navegador relativamente nuevas. Por ejemplo, un ataque aprovecha una función agregada a Chrome en 2017, apodado "CSS Paint API", que permite que las páginas web proporcionen código personalizado para dibujar partes de su apariencia visual. Usando esta función, las medidas de ataque cuando Chrome vuelve a renderizar una imagen vinculada a la URL de un sitio web de destino en particular, de una manera invisible para el usuario. Cuando se detecta una repetición, indica que el usuario ha visitado previamente la URL de destino. "Este ataque permitiría que un atacante revisara alrededor de 6, 000 URL por segundo y desarrollar un perfil de los hábitos de navegación de un usuario a un ritmo alarmante, "dijo Fraser Brown, un doctorado estudiante en Stanford, que trabajó en estrecha colaboración con Smith.

Aunque Google corrigió de inmediato esta falla, el más atroz de los ataques que desarrollaron los investigadores, los científicos informáticos describen otros tres ataques en su artículo WOOT 2018 que, juntar, funciona no solo en Chrome sino también en Firefox, Borde, Explorador de Internet, pero también en Brave. El navegador Tor es el único navegador que se sabe que es totalmente inmune a todos los ataques, ya que evita intencionalmente almacenar información sobre el historial de navegación de un usuario.

A medida que los nuevos navegadores agregan nuevas funciones, Este tipo de ataques a la privacidad están destinados a resurgir.

Una defensa propuesta

Los investigadores proponen una solución audaz a estos problemas:creen que los navegadores deberían establecer límites explícitos que controlen cómo se utilizan los historiales de navegación de los usuarios para mostrar páginas web de diferentes sitios. Una fuente importante de fuga de información fue el mecanismo que colorea los enlaces en azul o morado dependiendo de si el usuario ha visitado sus páginas de destino. así que eso, por ejemplo, alguien que haga clic en una página de resultados de búsqueda de Google puede mantener su lugar. Bajo el modelo de los investigadores, hacer clic en enlaces en un sitio web (por ejemplo, Google) no afectaría el color de los enlaces que aparecen en otro sitio web (p. Ej., Facebook). Los usuarios podrían potencialmente otorgar excepciones a ciertos sitios web de su elección. Los investigadores están creando un prototipo de esta solución y evaluando las ventajas y desventajas de un navegador tan consciente de la privacidad.