Crédito:Hua Gao, Anbang Wang, Longsheng Wang, Zhiwei Jia, Yuanyuan Guo, Zhensen Gao, Lianshan Yan, Yuwen Qin, y Yuncai Wang

El cifrado de información es una de las tecnologías centrales de la seguridad del ciberespacio. El algoritmo de cifrado tiene un riesgo de ataque exhaustivo debido a la determinación del algoritmo. La distribución de claves cuánticas basada en el principio de no clonación cuántica promete seguridad incondicional y aún presenta desafíos:la tasa de claves está limitada por el detector de fotón único y el canal de distribución es apenas compatible con el enlace de comunicación de fibra óptica. Para uno de los métodos físicos clásicos, la velocidad del método de sincronización caótica de codificación aleatoria está limitada principalmente por el tiempo de recuperación de sincronización de decenas de nanosegundos. Acortar el tiempo de recuperación puede resultar rentable para la distribución de claves físicas de Gbit / s.

En un nuevo artículo publicado en Ciencia y aplicación de la luz , un equipo de científicos, dirigido por el profesor Anbang Wang del Laboratorio clave de transductores avanzados y sistema de control inteligente, Ministerio de Educación y provincia de Shanxi, Porcelana, Facultad de Física y Optoelectrónica, Universidad de Tecnología de Taiyuan, Porcelana, y compañeros de trabajo han propuesto un nuevo esquema de distribución de claves basado en la sincronización del caos por cambio de modo, evitando las limitaciones del tiempo de transición del láser en el tiempo de recuperación de la sincronización del caos, y, como resultado, mejora la tasa de distribución de claves.

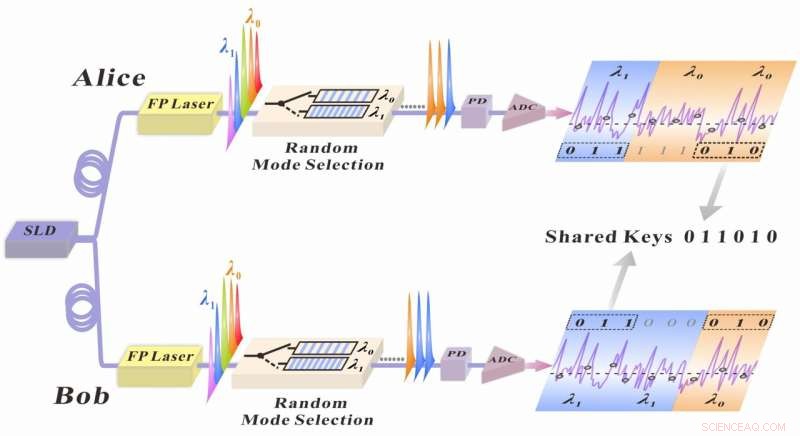

Dos láseres Fabry-Perot con parámetros internos coincidentes están autorizados a los usuarios legítimos Alice y Bob. Los dos láseres son comúnmente inyectados por una fuente de excitación aleatoria que es un diodo super-luminiscente en el experimento y logran una sincronización del caos cuando los parámetros de inyección coinciden. Luego, La selección de modo aleatorio se aplica al láser FP A (FP B ) y el modo en longitud de onda λ 0 o λ 1 se emite aleatoriamente como fuente de entropía. Las formas de onda caóticas están sincronizadas cuando las longitudes de onda son las mismas y no sincronizadas cuando son diferentes. Por lo tanto, Se logra la sincronización del caos de manipulación por cambio de modo. Se utiliza un convertidor de analógico a digital para muestrear la señal caótica a una determinada frecuencia de muestreo para registrar las formas de onda caóticas de manipulación por cambio de modo que luego se cuantifican para generar bits aleatorios mediante cuantificación de doble umbral. Alice y Bob tamizan los bits idénticos extraídos durante los intervalos de tiempo de la misma longitud de onda, eso es sincronización del caos, como claves compartidas.

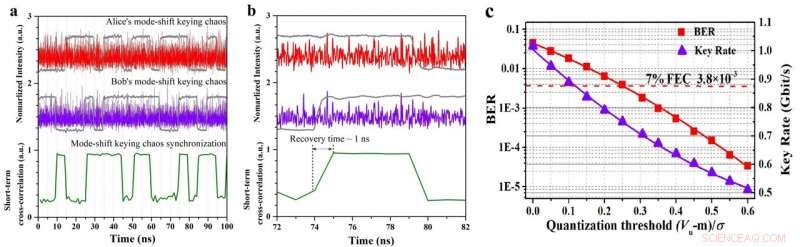

El coeficiente de sincronización alcanza alrededor de 0,93 cuando se combinan los modos de selección, pero disminuye a aproximadamente 0,25 cuando los modos son diferentes. Como se muestra en la vista ampliada del proceso de transición de la no sincronización a la sincronización, el tiempo de transición se demuestra en ~ 1ns, que está determinado por el tiempo de aumento de los códigos eléctricos en lugar del tiempo de respuesta de transición del láser, por lo que la tasa de distribución de claves se puede mejorar en gran medida.

Crédito:Hua Gao, Anbang Wang, Longsheng Wang, Zhiwei Jia, Yuanyuan Guo, Zhensen Gao, Lianshan Yan, Yuwen Qin, y Yuncai Wang

El muestreo de varios puntos durante cada período de codificación puede aumentar la tasa de distribución. Para garantizar la seguridad de las claves finales, el número de claves extraídas del caos sincronizado durante un período debe ser inferior a 8, lo que forma un byte. Se emplea una frecuencia de muestreo de 3,2 Gbit / s para muestrear las formas de onda temporales caóticas de manipulación por cambio de modo y luego se utiliza la cuantificación de doble umbral para extraer bits aleatorios. Como resultado, la velocidad clave llega a 0,7503 Gbit / s cuando la BER es 3,8 × 10 -3 (el umbral HD-FEC con un 7% de sobrecarga). Las claves secretas generadas pasan con éxito las 15 pruebas estadísticas.

El esquema puede realizar la seguridad de la capa física por tres razones:primero, solo la luz de control se transmite en el enlace de fibra y tienen una correlación baja con las salidas de los láseres FP. Segundo, Es difícil para un atacante obtener un tercer láser FP que tenga parámetros internos bien emparejados con los usuarios legítimos debido al error de fabricación. Por lo tanto, los que escuchan a escondidas no pueden interceptar la suficiente información de la fuente de entropía. Tercera, la codificación por cambio de modo aleatoria y privada proporciona una capa física adicional de seguridad. Por lo tanto, la seguridad de este esquema puede garantizarse.