La información es un bien importante. Naciones las empresas y las personas protegen la información secreta con cifrado, utilizando una variedad de métodos que van desde la sustitución de una letra por otra hasta el uso de un complejo algoritmo para cifrar un mensaje. En el otro lado de la ecuación de la información están las personas que utilizan una combinación de lógica e intuición para descubrir información secreta. Estas personas son criptoanalistas , también conocido como descifradores de código .

Carston Müller, SXC

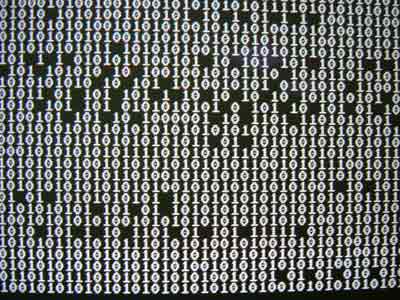

El código binario es la base de muchos cifrados modernos.

Una persona que se comunica a través de escritura secreta se llama criptógrafo . Los criptógrafos pueden usar códigos, cifrados o una combinación de ambos para mantener los mensajes a salvo de los demás. Lo que crean los criptógrafos los criptoanalistas intentan desentrañar.

A lo largo de la historia de la criptografía, las personas que creaban códigos o cifrados a menudo estaban convencidas de que sus sistemas eran indescifrables. Los criptoanalistas han demostrado que estas personas están equivocadas al confiar en todo, desde el método científico hasta una suposición afortunada. Hoy dia, Incluso los esquemas de encriptación sorprendentemente complejos comunes en las transacciones de Internet pueden tener una vida útil limitada:la computación cuántica puede hacer que resolver ecuaciones tan difíciles sea muy fácil.

Para saber cómo los descifradores de códigos descifran mensajes secretos, necesitas saber cómo la gente crea códigos. En la siguiente sección, aprenderemos sobre algunos de los primeros intentos de ocultar mensajes.

Contenido

Aunque los hallazgos históricos muestran que varias civilizaciones antiguas utilizaron elementos de cifrado y códigos en su escritura, Los expertos en código dicen que estos ejemplos estaban destinados a darle al mensaje un sentido de importancia y formalidad. La persona que escribe el mensaje pretende que su audiencia pueda leerlo.

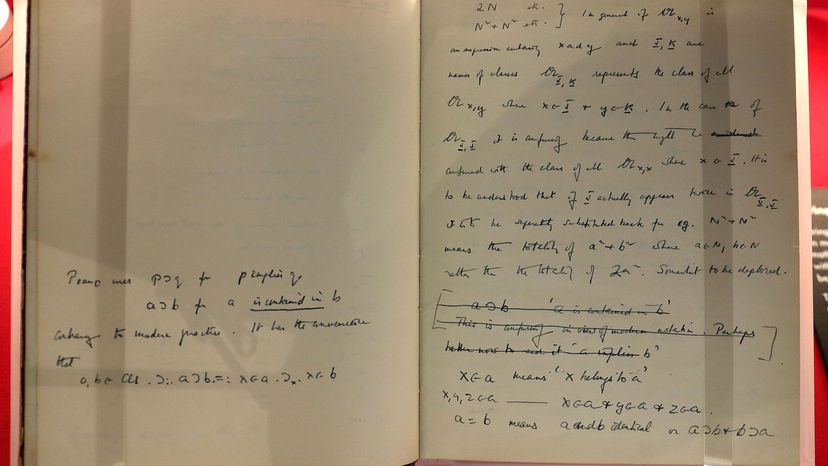

Los griegos fueron una de las primeras civilizaciones en utilizar cifrados para comunicarse en secreto. Un erudito griego llamado Polibio propuso un sistema para cifrar un mensaje en el que un criptógrafo representaba cada letra con un par de números que iban del uno al cinco usando un cuadrado de 5 por 5 (las letras I y J compartían un cuadrado). El Cuadrado de Polibio (a veces llamado tablero de ajedrez) se ve así:

123451ABCDE2FGHI / JK3LMNOP4QRSTU5VWXYZUn criptógrafo escribiría la letra "B" como "12". La letra O es "34". Para cifrar la frase "Cómo funcionan las cosas, "el criptógrafo escribiría" 233452 4344452121 5234422543 ". Como reemplaza cada letra con dos números, es difícil para alguien que no esté familiarizado con el código determinar qué significa este mensaje. El criptógrafo podría hacerlo aún más difícil mezclando el orden de las letras en lugar de escribirlas alfabéticamente.

Julio César inventó otro cifrado temprano, uno que era muy simple y, sin embargo, confundía a sus enemigos. Creó mensajes cifrados cambiando el orden del alfabeto en un cierto número de letras. Por ejemplo, si tuvieras que bajar el alfabeto inglés tres lugares, la letra "D" representaría la letra "A, "mientras que la letra" E "significaría" B "y así sucesivamente. Puede visualizar este código escribiendo los dos alfabetos uno encima del otro con el texto plano y el cifrado correspondientes que coincidan de la siguiente manera:

PlaintextabcdefghijklmCipherDEFGHIJKLMNOPPlaintextnopqrstuvwxyzCipherQRSTUVWXYZABCObserve que el alfabeto cifrado pasa a "A" después de llegar a "Z". Usando este sistema de cifrado, podría cifrar la frase "Cómo funcionan las cosas" como "KRZ VWXII ZRUNV".

Ambos sistemas, el Cuadrado de Polibio y el Cambio César, formó la base de muchos sistemas de cifrado futuros.

En la siguiente sección, veremos algunos de estos métodos de cifrado más avanzados.

Después de la caída del Imperio Romano, el mundo occidental entró en lo que ahora llamamos la Edad Media. Durante este tiempo, la erudición declinó y la criptografía corrió la misma suerte. No fue hasta el Renacimiento que la criptografía volvió a ser popular. El Renacimiento no fue solo un período de intensa creatividad y aprendizaje, pero también de intriga, política, guerra y engaño.

Los criptógrafos comenzaron a buscar nuevas formas de cifrar mensajes. El Cambio César fue demasiado fácil de romper, con suficiente tiempo y paciencia, casi cualquiera podría descubrir el texto sin formato detrás del texto cifrado. Los reyes y sacerdotes contrataron a eruditos para idear nuevas formas de enviar mensajes secretos.

Uno de esos eruditos fue Johannes Trimethius, quien propuso trazar el alfabeto en una matriz, o cuadro . La matriz tenía 26 filas de largo y 26 columnas de ancho. La primera fila contenía el alfabeto tal como está escrito normalmente. La siguiente fila usó un cambio César para mover el alfabeto en un espacio. Cada fila cambiaba el alfabeto otro lugar para que la última fila comenzara con "Z" y terminara en "Y". Puede leer el alfabeto normalmente mirando la primera fila o la primera columna. Se parece a esto:

Como se puede ver, cada fila es un turno César. Para cifrar una letra, el criptógrafo elige una fila y usa la fila superior como guía de texto sin formato. Un criptógrafo que usa la décima fila, por ejemplo, cifraría la letra "A" en texto plano como "J."

Trimethius no se detuvo allí:sugirió que los criptógrafos cifren los mensajes usando la primera fila para la primera letra, la segunda fila para la segunda letra, y así sucesivamente en el cuadro. Después de 26 letras consecutivas, el criptógrafo comenzaría de nuevo en la primera fila y trabajaría de nuevo hasta que hubiera cifrado todo el mensaje. Usando este método, podría cifrar la frase "Cómo funcionan las cosas" como "HPY VXZLM EXBVE".

El cuadro de Trimecio es un buen ejemplo de una polialfabético cifrar . La mayoría de los primeros cifrados eran monoalfabético , lo que significa que un alfabeto cifrado reemplazó al alfabeto de texto llano. Un cifrado polialfabético utiliza varios alfabetos para reemplazar el texto sin formato. Aunque se utilizan las mismas letras en cada fila, las letras de esa fila tienen un significado diferente. Un criptógrafo codifica un texto sin formato "A" en la fila tres como una "C, "pero una" A "en la fila 23 es una" W ". Por lo tanto, el sistema de Trimethius usa 26 alfabetos, uno para cada letra en el alfabeto normal.

En la siguiente sección, aprenderemos cómo un erudito llamado Vigenère creó un cifrado polialfabético complejo.

A finales del siglo XVI, Blaise de Vigenère propuso un sistema polialfabético particularmente difícil de descifrar. Su método utilizó una combinación del cuadro de Trimethius y un llave . La clave determinaba cuál de los alfabetos de la tabla debía utilizar el descifrador, pero no era necesariamente parte del mensaje real. Veamos nuevamente el cuadro de Trimethius:

Supongamos que está cifrando un mensaje con la palabra clave "CIPHER". Cifraría la primera letra utilizando la fila "C" como guía, utilizando la letra que se encuentra en la intersección de la fila "C" y la columna de la letra de texto plano correspondiente. Para la segunda carta, usarías la fila "I", etcétera. Una vez que use la fila "R" para cifrar una letra, empezarías de nuevo en "C". Usando esta palabra clave y método, podría cifrar "Cómo funcionan las cosas" de esta manera:

KeyCIPHERCIPHERCPlainHOWSTUFFWORKSCipherJWLZXLHNLVVBUTu mensaje cifrado leería, "JWL ZXLHN LVVBU". Si quisiera escribir un mensaje más largo, seguiría repitiendo la clave una y otra vez para cifrar su texto sin formato. El destinatario de su mensaje debería conocer la clave de antemano para poder descifrar el texto.

Vigenère sugirió un esquema aún más complejo que utilizaba un carta de cebado seguido del mensaje en sí como clave. La letra inicial designaba la fila que el criptógrafo usó por primera vez para comenzar el mensaje. Tanto el criptógrafo como el destinatario sabían de antemano qué letra de cebado utilizar. Este método hizo que descifrar cifrados fuera extremadamente difícil, pero también consumía mucho tiempo, y un error al principio del mensaje podría distorsionar todo lo que sigue. Si bien el sistema era seguro, la mayoría de la gente lo encontró demasiado complejo para usarlo de manera efectiva. A continuación se muestra un ejemplo del sistema de Vigenère; en este caso, la letra inicial es " D ":

KeyDHOWSTUFFWORKPlainHOWSTUFFWORKSCipherKVKOLNZKBKFBCDescifrar, el destinatario miraría primero la primera letra del mensaje cifrado, una "K" en este caso, y use la tabla de Trimecio para encontrar dónde cayó la "K" en la fila "D". Recuerde, tanto el criptógrafo como el destinatario saben de antemano que la primera letra de la clave siempre será "D, "sin importar lo que diga el resto del mensaje. La letra en la parte superior de esa columna es" H ". La" H "se convierte en la siguiente letra en la clave del cifrado, por lo que el destinatario miraría la fila "H" a continuación y buscaría la siguiente letra en el cifrado, una "V" en este caso. Eso le daría al destinatario una "O". Siguiendo este método, el destinatario puede descifrar todo el mensaje, aunque lleva algo de tiempo.

El sistema Vigenère más complejo no se puso de moda hasta el siglo XIX, pero todavía se usa en máquinas de cifrado modernas [fuente:Kahn].

En la siguiente sección, aprenderemos sobre el código ADFGX creado por Alemania durante la Primera Guerra Mundial.

Después de la invención del telégrafo, Ahora era posible que las personas se comunicaran instantáneamente en países enteros utilizando el código Morse. Desafortunadamente, También era posible que cualquier persona con el equipo adecuado pudiera intervenir una línea y escuchar los intercambios. Es más, la mayoría de la gente tenía que depender de los empleados para codificar y decodificar mensajes, haciendo imposible el envío clandestino de texto sin formato. Una vez más, los cifrados se volvieron importantes.

Alemania creó un nuevo cifrado basado en una combinación del tablero de ajedrez de Polybius y cifrados que utilizan palabras clave. Se conocía como el cifrado ADFGX, porque esas eran las únicas letras utilizadas en el cifrado. Los alemanes eligieron estas letras porque sus equivalentes en código Morse son difíciles de confundir, reduciendo la posibilidad de errores.

El primer paso fue crear una matriz que se pareciera mucho al tablero de ajedrez de Polybius:

ADFGXAABCDEDFGHI / JKFLMNOPGQRSTUXVWXYZLos criptógrafos usarían pares de letras cifradas para representar letras de texto sin formato. La fila de la letra se convierte en el primer cifrado del par, y la columna se convierte en el segundo cifrado. En este ejemplo, la letra cifrada "B" se convierte en "AD, "mientras que" O "se convierte en" FG ". No todas las matrices ADFGX tenían el alfabeto trazado en orden alfabético.

Próximo, el criptógrafo cifraría su mensaje. Sigamos con "Cómo funcionan las cosas". Usando esta matriz, obtendríamos "DFFGXD GFGGGXDADA XDFGGDDXGF".

El siguiente paso fue determinar una palabra clave, que puede tener cualquier longitud, pero no puede incluir letras repetidas. Para este ejemplo, usaremos la palabra ALEMÁN . El criptógrafo crearía una cuadrícula con la palabra clave escrita en la parte superior. El criptógrafo luego escribiría el mensaje cifrado en la cuadrícula, dividiendo los pares de cifrado en letras individuales y pasando de una fila a la siguiente.

DEUTSCHDFFGXDGFGGGXDADAXDFGGDDXGFPróximo, el criptógrafo reorganizaría la cuadrícula para que las letras de la palabra clave estuvieran en orden alfabético, cambiando las columnas correspondientes de las letras en consecuencia:

CDEHSTUDDFGXGFDFGAXGGGDAGFDXDDFGXLuego, escribía el mensaje siguiendo cada columna (sin tener en cuenta las letras de la palabra clave en la fila superior). Este mensaje saldría como "DDG DFDD FGAD GAG XXFF GGDG FGXX". Probablemente esté claro por qué este código fue tan desafiante:los criptógrafos cifraron y transpuesto cada carácter de texto plano. Para decodificar, necesitaría saber la palabra clave (DEUTSCH), entonces trabajarías hacia atrás desde allí. Comenzaría con una cuadrícula con las columnas ordenadas alfabéticamente. Una vez que lo llenó, podría reorganizar las columnas correctamente y usar su matriz para descifrar el mensaje.

En la siguiente sección, veremos algunos de los dispositivos que los criptógrafos han inventado para crear cifrados desconcertantes.

Uno de los primeros dispositivos de cifrado conocidos es el Disco Alberti, inventado por Leon Battista Alberti, en el siglo XV. El dispositivo constaba de dos discos, el interior contiene un alfabeto revuelto y el exterior un segundo, alfabeto truncado y los números del 1 al 4. El disco exterior giró para hacer coincidir diferentes letras con el círculo interior, qué letras utilizó el criptógrafo como texto sin formato. Las letras del disco exterior luego sirvieron como texto cifrado.

William West / AFP / Getty Images

La novela de Dan Brown "El código Da Vinci" sigue las aventuras

de un profesor de simbología mientras resuelve códigos y cifrados, algunos

de los cuales rompe usando un Cardano Grille.

Debido a que el alfabeto del disco interior estaba codificado, el destinatario necesitaría una copia idéntica del disco que utilizó el criptógrafo para descifrar el mensaje. Para hacer que el sistema sea más seguro, el criptógrafo podría cambiar la alineación del disco en medio de un mensaje, quizás después de tres o cuatro palabras. El criptógrafo y el destinatario sabrían cambiar la configuración del disco después de un número prescrito de palabras, tal vez primero configurar el disco de modo que el círculo interior "A" coincida con el círculo exterior "W" para las primeras cuatro palabras, luego con "N" para los siguientes cuatro, etcétera. Esto hizo que descifrar el cifrado fuera mucho más difícil.

En el siglo 19, Thomas Jefferson propuso una nueva máquina de cifrado. Era un cilindro de discos montado sobre un eje. En el borde de cada disco estaban las letras del alfabeto, dispuestos en secuencia aleatoria. Un criptógrafo podría alinear los discos para deletrear un mensaje corto a través del cilindro. Luego miraba otra fila a través del cilindro, que parecería ser un galimatías, y envíelo al destinatario. El destinatario usaría un cilindro idéntico para deletrear la serie de letras sin sentido, luego escanee el resto del cilindro, buscando un mensaje escrito en inglés. En 1922, el ejército de los Estados Unidos adoptó un dispositivo muy similar al de Jefferson; otras ramas del ejército pronto siguieron su ejemplo [fuente:Kahn].

Quizás el dispositivo de cifrado más famoso fue el de Alemania. Máquina Enigma desde principios del siglo XX. La máquina Enigma se parecía a una máquina de escribir, pero en lugar de teclas de letras tenía una serie de luces con una letra estampada en cada una. Al presionar una tecla, una corriente eléctrica corría a través de un complejo sistema de cables y engranajes, resultando en una letra cifrada que se ilumina. Por ejemplo, puede presionar la tecla de la letra "A" y ver "T" iluminarse.

Foto cortesía del Ejército de los EE. UU.

Soldados alemanes usando un

Enigma Machine en el campo.

Lo que hizo de la Máquina Enigma un dispositivo de cifrado tan formidable fue que una vez que presionabas una letra, un rotor en la máquina giraría, cambiar los puntos de contacto de los electrodos en el interior de la máquina. Esto significa que si presionó "A" por segunda vez, una letra diferente se iluminaría en lugar de "T". Cada vez que escribiste una letra, el rotor giró, y después de un cierto número de letras, un segundo rotor enganchado, luego un tercero. La máquina permitió al operador cambiar la forma en que las letras ingresaban a la máquina, para que al presionar una letra, la máquina lo interpretaría como si hubiera pulsado una letra diferente.

¿Cómo descifra un criptoanalista un código tan difícil? En la siguiente sección, aprenderemos cómo se rompen los códigos y cifrados.

Si bien hay cientos de códigos y sistemas de cifrado diferentes en el mundo, hay algunos rasgos y técnicas universales que los criptoanalistas utilizan para resolverlos. La paciencia y la perseverancia son dos de las cualidades más importantes de un criptoanalista. Resolver un cifrado puede llevar mucho tiempo, a veces requiriendo que vuelva sobre sus pasos o comience de nuevo. Es tentador darse por vencido cuando se enfrenta a un cifrado particularmente desafiante.

Otra habilidad importante que debe tener es una gran familiaridad con el idioma en el que está escrito el texto sin formato. Intentar resolver un mensaje codificado escrito en un idioma desconocido es casi imposible.

Una gran familiaridad con un idioma incluye una comprensión de los redundancia .

La redundancia significa que cada idioma contiene más caracteres o palabras de los que realmente se necesitan para transmitir información. Las reglas del idioma inglés crean redundancia, por ejemplo, ninguna palabra en inglés comenzará con las letras "ng". El inglés también se basa en gran medida en una pequeña cantidad de palabras. Palabras como "el, " "de, " "y, " "para, " "a, " "en, " "ese, " "eso, " "es, "y" I "representan más de una cuarta parte del texto de un mensaje promedio escrito en inglés [fuente:Kahn].

Conocer las cualidades redundantes de un idioma facilita mucho la tarea de un criptoanalista. No importa lo complicado que sea el cifrado, sigue las reglas de algunos idiomas para que el destinatario comprenda el mensaje. Los criptoanalistas buscan patrones dentro de los cifrados para encontrar palabras comunes y combinaciones de letras.

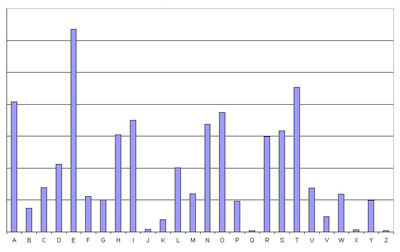

Una técnica básica en criptoanálisis es análisis de frecuencia . Cada idioma usa ciertas letras con más frecuencia que otras. En inglés, la letra "e" es la letra más común. Contando los caracteres de un texto, un criptoanalista puede ver muy rápidamente qué tipo de cifrado tiene. Si la distribución de la frecuencia de cifrado es similar a la distribución de la frecuencia de un alfabeto normal, el criptoanalista puede concluir que se trata de un cifrado monoalfabético.

© HowStuffWorks 2007

Este gráfico muestra la frecuencia con la que

se utiliza cada letra en el idioma inglés.

En la siguiente sección, veremos un criptoanálisis más complejo y el papel que juega la suerte en descifrar un cifrado.

Los cifrados más complicados requieren una combinación de experiencia, experimentación y conjeturas ocasionales disparadas en la oscuridad. Los cifrados más difíciles son cortos, bloques continuos de caracteres. Si el mensaje del criptógrafo incluye palabra rompe , espacios entre cada palabra cifrada, hace que descifrar sea mucho más fácil. El criptoanalista busca grupos de cifrados repetidos, Analice dónde se encuentran esos grupos de letras dentro del contexto de las palabras y adivine lo que esas letras podrían significar. Si el criptoanalista tiene una pista sobre el contenido del mensaje, podría buscar ciertas palabras. Un criptoanalista que intercepte un mensaje de un capitán de la Armada al mando podría buscar términos que se refieran a patrones meteorológicos o condiciones del mar. Si adivina que "hyuwna" significa "tormentoso, "él podría ser capaz de descifrar el resto del cifrado.

Christopher Furlong / Getty Images

Romper el código grabado en el techo de la Capilla Rosslyn en Escocia revela una serie de pasajes musicales.

Muchos cifrados polialfabéticos se basan en palabras clave, lo que hace que el mensaje sea vulnerable. Si el criptoanalista adivina correctamente la palabra clave correcta, puede descifrar rápidamente todo el mensaje. Es importante que los criptógrafos cambien las palabras clave con frecuencia y utilicen palabras clave poco comunes o sin sentido. Recordar una palabra clave sin sentido puede ser un desafío, y si hace que su sistema de cifrado sea tan difícil que su destinatario no pueda descifrar el mensaje rápidamente, su sistema de comunicación falla.

Los criptoanalistas aprovechan cualquier oportunidad para resolver un cifrado. Si el criptógrafo usó un dispositivo de cifrado, un criptoanalista inteligente intentará obtener el mismo dispositivo o crear uno basado en sus teorías sobre la metodología del criptógrafo. Durante la Segunda Guerra Mundial, Los criptoanalistas polacos obtuvieron una máquina Enigma y estaban cerca de descubrir el sistema de cifrado de Alemania cuando se volvió demasiado peligroso para continuar. Los polacos intercambiaron su información y tecnología con los aliados, que crearon sus propias Máquinas Enigma y descifraron muchos de los mensajes codificados de Alemania.

Los métodos modernos de cifrado de alto nivel se basan en procesos matemáticos que son relativamente simples de crear, pero extremadamente difícil de descifrar. Cifrado de clave pública es un buen ejemplo. Utiliza dos claves:una para codificar un mensaje y otra para decodificar. La clave de codificación es la clave pública, disponible para quien quiera comunicarse con el poseedor de la clave secreta. La clave secreta decodifica los mensajes cifrados por la clave pública y viceversa. Para obtener más información sobre el cifrado de clave pública, consulte Cómo funciona el cifrado.

Los complejos algoritmos que utilizan los criptógrafos garantizan el secreto por ahora. Eso cambiará si la computación cuántica se convierte en realidad. Las computadoras cuánticas podrían encontrar los factores de un gran número mucho más rápido que una computadora clásica. Si los ingenieros construyen una computadora cuántica confiable, prácticamente todos los mensajes cifrados en Internet serán vulnerables. Para obtener más información sobre cómo los criptógrafos planean lidiar con el problema, lea Cómo funciona el cifrado cuántico.

En la siguiente sección, veremos algunos códigos y cifrados que quedan sin resolver, para disgusto de los criptoanalistas.

Si bien la mayoría de los criptoanalistas le dirán eso, teóricamente, no existe un código irrompible, algunos criptógrafos han creado códigos y cifrados que nadie ha logrado descifrar. En la mayoría de los casos, simplemente no hay suficiente texto en el mensaje para que lo analicen los criptoanalistas. Algunas veces, el sistema del criptógrafo es demasiado complejo, o puede que no haya ningún mensaje:los códigos y las cifras pueden ser engaños.

En el siglo XIX, un panfleto con tres mensajes encriptados comenzó a aparecer en una pequeña comunidad de Virginia. El panfleto describía las aventuras de un hombre llamado Beale que se había hecho rico buscando oro. Según se informa, Beale había escondido la mayor parte de su riqueza en un lugar secreto y había dejado un mensaje codificado que conducía a la ubicación del tesoro con un posadero. Pasaron veinte años sin noticias de Beale, y el posadero buscó ayuda para resolver los mensajes codificados. Finalmente, alguien determinó que uno de los mensajes usaba la Declaración de Independencia como un libro de códigos, pero el mensaje descifrado solo dio vagas pistas sobre la ubicación del tesoro y afirmó que los otros mensajes conducirían directamente a él. Nadie ha resuelto ninguno de los otros mensajes, y muchos creen que todo es un engaño.

El asesino del Zodíaco envió mensajes cifrados como este a

Periódicos de San Francisco

en los años 1960.

A mediados de la década de 1960, los residentes de San Francisco y los condados circundantes estaban aterrorizados por un asesino despiadado que se burlaba de la policía con mensajes codificados. El asesino se llamó a sí mismo el Zodíaco y envió la mayoría de sus cartas a los periódicos de San Francisco, ocasionalmente dividiendo un mensaje cifrado largo entre tres papeles. Presuntamente, los cifrados dejaron perplejos a las fuerzas del orden y las agencias de inteligencia, aunque los criptoanalistas aficionados lograron descifrar la mayoría de ellos. Hay algunos mensajes que nunca se han resuelto, algunos supuestamente una pista sobre la identidad del asesino.

Richard Feynman, físico y pionero en el campo de la nanotecnología, recibió tres mensajes codificados de un científico de Los Alamos y los compartió con sus estudiantes graduados cuando no pudo descifrarlos él mismo. En la actualidad, se publican en un sitio de rompecabezas. Los criptoanalistas solo han logrado descifrar el primer mensaje, que resultaron ser las primeras líneas de los "Cuentos de Canterbury" de Chaucer escritos en inglés medio.

En 1990, Jim Sanborn creó una escultura llamada Kryptos para la sede de la CIA en Langley, Va. Kryptos contiene cuatro mensajes cifrados, pero los criptoanalistas solo han resuelto tres. El mensaje final tiene muy pocos caracteres (97 o 98, dependiendo de si un personaje realmente pertenece al cuarto mensaje), lo que lo hace muy difícil de analizar. Varias personas y organizaciones se han jactado de haber resuelto los otros tres mensajes, incluyendo la CIA y la NSA.

Si bien estos mensajes, junto con muchos otros, no se han resuelto en la actualidad, no hay razón para creer que permanecerán sin resolver para siempre. Durante más de 100 años, un mensaje cifrado escrito por Edgar Allen Poe quedó sin resolver, desconcertantes criptoanalistas profesionales y aficionados. Pero en 2000, un hombre llamado Gil Broza descifró el cifrado. Descubrió que el cifrado usaba múltiples sustituciones homofónicas (Poe había usado 14 cifrados para representar la letra "e"), así como varios errores. El trabajo de Broza demuestra que el hecho de que un código no se haya resuelto no significa que no se pueda resolver [fuente:Elonka.com].

Resalte a continuación con el mouse para ver la respuesta:

Ha descifrado un código basado en el cifrado ADFGX utilizado por Alemania en la Primera Guerra Mundial. La palabra clave fue Descubrimiento.

Para obtener más información sobre criptología, siga los enlaces de la página siguiente.

Artículos relacionados de HowStuffWorks

Más enlaces geniales

Fuentes