Crédito:Universidad RUDN

Los expertos en matemáticas aplicadas de la Universidad RUDN han demostrado experimentalmente que es posible identificar con precisión los dispositivos electrónicos por defectos en las celdas de memoria flash. Resulta que la distribución y la naturaleza de estos defectos son únicas, y pueden desempeñar el papel de "huellas dactilares" para los chips de memoria. El nuevo método mejorará la protección contra ataques de piratas informáticos, ya que crearía llaves flash electrónicas que no se pueden falsificar. Los resultados del estudio se publican en la revista Acceso IEEE .

Como dispositivos de información y comunicación:teléfonos inteligentes, pulseras de fitness, Equipo de Wi-Fi, dispositivos de memoria:se están extendiendo por todo el mundo, la cuestión de protegerlos del robo y la manipulación se vuelve cada vez más relevante. Se necesita una forma de identificar con precisión cada dispositivo. Los métodos de identificación existentes se pueden dividir en dos tipos:virtuales y físicos. Los métodos virtuales se aplican al software (firmware) de un dispositivo. Podría ser, por ejemplo, un número único que está "escrito" en el dispositivo. El problema es que se puede piratear cualquier software y modificar los datos. Los métodos físicos se ocupan del hardware. Estos incluyen la identificación de un dispositivo por fluctuaciones únicas de su radiofrecuencia. Sin embargo, las señales de radio están sujetas a interferencias.

Uno de los nuevos métodos de identificación física se basa en células de memoria flash dañadas. Debido a defectos microscópicos de fabricación, las células dañadas aparecen aleatoriamente en los bloques de memoria de un dispositivo. El patrón de estos microdefectos es único, y eso significa que un dispositivo puede distinguirse de otro. Previamente, sin embargo, no ha sido posible demostrar numéricamente la eficacia de este método, por lo que los expertos de la Universidad RUDN se comprometieron a verificar la efectividad de esta tecnología.

Para eso, utilizaron chips de memoria flash de configuración NOR, que se utilizan en microcontroladores y microchips para ordenadores. La memoria flash NOR es una matriz bidimensional de celdas de memoria de bajo nivel ubicadas en la matriz del conductor. Cada una de las celdas almacena de uno a cuatro bits de información. Para registrar o borrar información en una celda, necesita cambiar su carga. Durante el proceso de grabación, la celda cambia el estado inicial del bit (generalmente "1") al opuesto ("0"). Pero después de cada ciclo de escritura, Los cambios irreversibles se acumulan en la celda, y en algún momento deja de funcionar, es decir, ya no cambia su estado si se intenta escribir. Tal celda se considera corrupta, y el proceso de aparición de células corruptas se denomina degradación del chip de memoria.

El proceso de "muerte" de las células de memoria es completamente aleatorio, por lo que la imagen de la distribución de celdas no funcionales dentro de un sector de memoria particular será única para cada dispositivo. Si, antes de que se venda el gadget, este patrón se agrega a una base de datos, p.ej. mantenido por el fabricante, sería posible identificar el dispositivo sin ambigüedades por este patrón de células corruptas. El fabricante podría verificar un sector específico de memoria, compárelo con la base de datos y bloquee un teléfono inteligente robado o tome otras medidas.

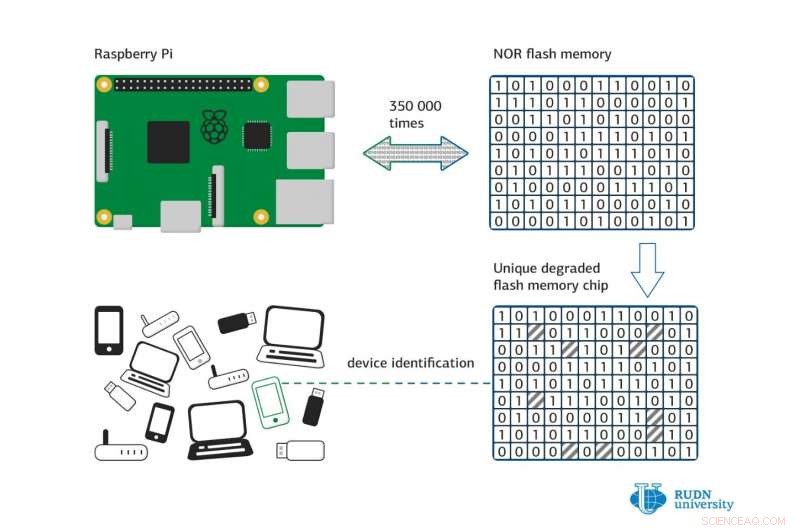

Los investigadores de la Universidad RUDN decidieron probar en la práctica que el patrón de células dañadas es único para cada chip de memoria. Conectaron 120 chips de memoria flash NOR a un banco de pruebas personalizado utilizando una computadora Raspberry Pi. Uno de los 512 sectores de cada chip se corrompió a la fuerza al reescribirlo 350, 000 veces. Como resultado, Se obtuvo un mapa de celdas dañadas del primer sector de memoria de cada chip. El número de células no funcionales en el sector para la mayoría de los chips probados osciló entre 30 y 100.

Después, los investigadores compararon todos los mapas de las células "malas" y ninguno de ellos coincidió con ningún otro. También extrapolaron los datos a una gran cantidad de dispositivos (cuadrillones). Los cálculos estadísticos mostraron que la probabilidad de dos mapas idénticos de células dañadas es infinitamente pequeña.

Por supuesto, Es posible que aparezcan nuevas células dañadas no planificadas mientras se utiliza un chip. Pero un experimento mostró que el mapa casi no cambia durante la vida útil del dispositivo:el número promedio de ciclos de escritura antes de la aparición de una nueva celda "mala" es 3940. Esto corresponde a más de 10 años de uso diario. Sin embargo, Existe la posibilidad de que una nueva celda dañada haga que el dispositivo sea idéntico a otro que se diferencia en esa misma celda. Matemáticas de la Universidad RUDN también calculó esta probabilidad, usando una fórmula especial. Resultó que, aunque tal posibilidad no se puede excluir por completo, también es infinitamente pequeño:unas cinco millonésimas.

Usando todos estos datos, los expertos llevaron a cabo con éxito el procedimiento de identificación mutua entre dos dispositivos:se "reconocieron" mutuamente.

Por lo tanto, Los investigadores demostraron tanto en la práctica como en las matemáticas que los sectores dañados de la memoria flash se pueden utilizar como un identificador único para billones de microprocesadores. teléfonos inteligentes, y otros dispositivos. Esta cifra es significativamente más alta que la cantidad actual de dispositivos en el mundo.