¿Son los drones militares una amenaza para la seguridad de sus propios operadores? Crédito:Gorodenkoff / Shutterstock

Vehículos aéreos no tripulados, más comúnmente llamados drones, son ahora una parte fundamental de la capacidad de las fuerzas de defensa, desde la recopilación de inteligencia hasta la participación no tripulada en operaciones militares. Pero, ¿qué pasa si nuestra propia tecnología se vuelve en nuestra contra?

Entre 2015 y 2022, Se espera que el mercado mundial de drones comerciales crezca de 5,95 mil millones de dólares australianos a 7,47 mil millones de dólares australianos.

Los drones ahora se utilizan en una gran cantidad de aplicaciones, incluida la agricultura, medios de comunicación, entrega de paquetes, y defensa.

Sin embargo, como con toda la tecnología de TI, los fabricantes y usuarios pueden dejar las puertas digitales abiertas. Esto potencialmente deja oportunidades para los ciberdelincuentes y quizás incluso la guerra cibernética.

Imagine una operación de defensa en la que se envía un dron para espiar territorio enemigo. El enemigo identifica el dron pero en lugar de desactivarlo, compromete los sensores (visión, sonar, y así sucesivamente) para inyectar datos falsos. Actuar sobre la base de dichos datos podría resultar en tácticas inapropiadas y, en el peor de los casos, incluso puede conducir a víctimas evitables.

El consultor de ciberseguridad del Reino Unido, James Dale, advirtió a principios de este año que "ahora hay equipos disponibles para piratear drones para que puedan eludir los controles tecnológicos".

Los drones son tecnologías relativamente baratas para uso militar, ciertamente más baratas que el uso de satélites para vigilancia. Los drones estándar se pueden utilizar para recopilar inteligencia, sin ningún esfuerzo de desarrollo significativo.

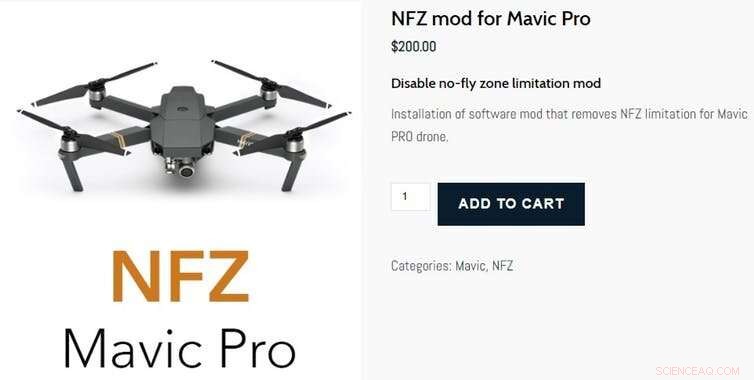

Mientras tanto, los gobiernos han tomado medidas enérgicas contra el uso ilegal de drones civiles, e impuso zonas de exclusión aérea en torno a infraestructuras seguras como los aeropuertos. Los fabricantes de drones se han visto obligados a proporcionar software de "geovalla" para evitar situaciones como el reciente ataque con drones en un campo petrolero saudí. Sin embargo, Los ciberdelincuentes son lo suficientemente inteligentes como para eludir dichos controles y brindar abiertamente servicios para ayudar a los consumidores a superar las zonas de exclusión aérea impuestas por el gobierno y las fuerzas armadas.

La empresa de software rusa Coptersafe vende este tipo de modificaciones por unos pocos cientos de dólares. Cualquiera puede comprar un dron en una tienda minorista, comprar las modificaciones, y luego enviar su dron a zonas de exclusión aérea, como bases militares y aeropuertos. Irónicamente, La base militar de Rusia en Siria fue atacada por drones el año pasado.

No cuesta mucho eludir las reglas de prohibición de vuelos. Autor proporcionado

Australia en primera línea

Australia está en la frontera de la revolución de los drones militares, equipándose con una flota de cientos de nuevos drones. Teniente coronel Keirin Joyce, discutir el programa en un podcast de defensa reciente, declaró que Australia pronto será "el ejército [de vehículos aéreos] más no tripulado del mundo per cápita".

Será esencial proteger cada componente de esta sofisticada flota aérea no tripulada de los ataques cibernéticos.

Cuando se desarrollaron los drones, La seguridad cibernética no era una prioridad. Exploremos algunas amenazas potenciales para la tecnología de drones:

Al igual que con el ciberdelito tradicional, Es probable que en 2019 se produzca un fuerte aumento en los incidentes relacionados con drones. Sin embargo, Estas brechas de seguridad no deben desalentar el uso de drones para uso personal, aplicaciones industriales o militares. Los drones son excelentes herramientas en la era de las ciudades inteligentes, por ejemplo.

Pero no debemos olvidar el potencial de los delitos cibernéticos, y en ningún otro lugar hay tanto en juego como en el uso de drones militares. Claramente, El uso de drones debe regularse cuidadosamente. Y el primer paso es que el gobierno y las Fuerzas de Defensa de Australia sean plenamente conscientes de los riesgos.

Este artículo se ha vuelto a publicar de The Conversation con una licencia de Creative Commons. Lea el artículo original.