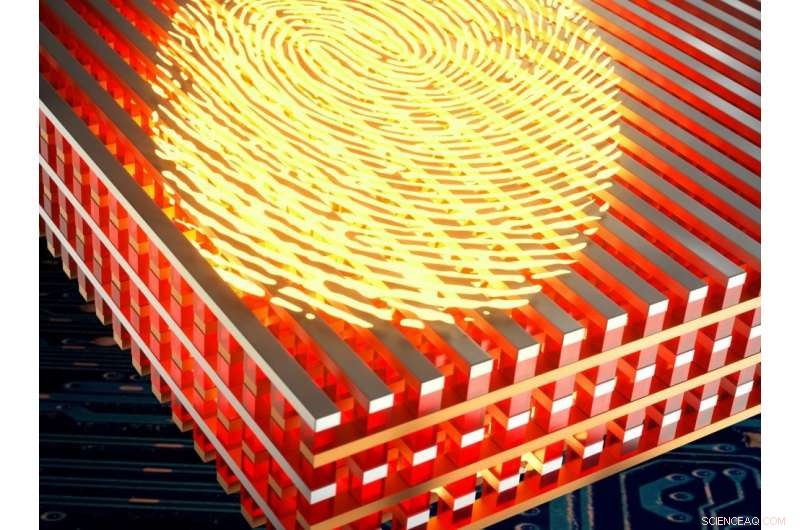

Una ilustración de un memristor como dispositivo de ciberseguridad que apareció en la portada de Electrónica de la naturaleza . Crédito:Brian Long

Si bien adoptamos la forma en que Internet de las cosas ya está haciendo que nuestras vidas sean más ágiles y convenientes, el riesgo de ciberseguridad que representan millones de dispositivos conectados de forma inalámbrica, dispositivos y electrodomésticos sigue siendo una gran preocupación. Incluso soltero los ataques dirigidos pueden provocar daños importantes; cuando los ciberdelincuentes controlan y manipulan varios nodos en una red, aumenta el potencial de destrucción.

El profesor de informática de la UC Santa Bárbara, Dmitri Strukov, está trabajando para abordar este último. Él y su equipo buscan poner una capa adicional de seguridad en el creciente número de dispositivos habilitados para Internet y Bluetooth con tecnología que tiene como objetivo evitar la clonación. la práctica mediante la cual los nodos de una red se replican y luego se utilizan para lanzar ataques desde dentro de la red. Un chip que despliega tecnología de memristor iónico, es una solución de hardware de memoria analógica para un problema digital.

"Puedes pensar en ello como una caja negra, "dijo Strukov, cuyo nuevo papel, "Primitivas de seguridad intrínseca del hardware habilitadas por el estado analógico y las variaciones de conductancia no lineal en los memristores integrados, "aparece en la portada de Electrónica de la naturaleza . Por su naturaleza, el chip no es físicamente clonable y, por lo tanto, puede hacer que el dispositivo sea invulnerable al secuestro, falsificación o reproducción por parte de ciberdelincuentes.

La clave de esta tecnología es el memristor, o resistencia de memoria:un interruptor de resistencia eléctrica que puede "recordar" su estado de resistencia basándose en su historial de voltaje y corriente aplicados. Los memristores no solo pueden cambiar sus salidas en respuesta a sus historias, pero cada memristor, debido a la estructura física de su material, también es único en su respuesta al voltaje y la corriente aplicados. Por lo tanto, un circuito hecho de memristores da como resultado una especie de caja negra, como lo llamó Strukov, con salidas extremadamente difíciles de predecir en función de las entradas.

"La idea es que es difícil de predecir, y porque es difícil de predecir, es difícil de reproducir, ", Dijo Strukov. La multitud de posibles entradas puede resultar en al menos la misma cantidad de salidas:cuantos más memristores, más posibilidades. Ejecutar cada uno de ellos llevaría más tiempo del que un atacante podría razonablemente tener para clonar un dispositivo, y mucho menos una red de ellos.

El uso de memristores en la ciberseguridad actual es especialmente significativo a la luz de la piratería habilitada por el aprendizaje automático, en el que la tecnología de inteligencia artificial está capacitada para "aprender" y modelar entradas y salidas, luego predice la siguiente secuencia basándose en su modelo. Con el aprendizaje automático, un atacante ni siquiera necesita saber qué está ocurriendo exactamente ya que la computadora está entrenada en una serie de entradas y salidas de un sistema.

"Por ejemplo, si tiene 2 millones de salidas y el atacante ve 10, 000 o 20, 000 de estas salidas, él puede, basado en eso, entrenar un modelo que pueda copiar el sistema posteriormente, "dijo Hussein Nili, el autor principal del artículo. La caja negra memristiva puede eludir este método de ataque porque hace que la relación entre entradas y salidas parezca lo suficientemente aleatoria para el mundo exterior, incluso cuando los mecanismos internos de los circuitos son lo suficientemente repetibles como para ser confiables.

"Tiene que verse al azar, pero también debe ser determinista, " él dijo.

Además de la variabilidad incorporada en estos circuitos de memristor, otras características incluyen alto rendimiento, velocidad y economía del uso de energía, convirtiéndolos en un componente ideal en el ajustado presupuesto energético del Internet de las cosas. Luego está el hecho de que esta ya es una tecnología semi-práctica que se puede utilizar tanto para proteger la identidad del dispositivo como para cifrar la información.

"Si lo ampliamos un poco más, será hardware que podría ser, en muchas métricas, el estado de la técnica, "Dijo Strukov.

A medida que continúan perfeccionando esta tecnología, Strukov y su equipo están investigando si habrá variaciones en las características a lo largo del tiempo. También están desarrollando rutas de seguridad "sólidas" que requieren circuitos memristivos más grandes y técnicas adicionales (adecuadas para equipos militares sensibles o información altamente clasificada). y caminos "débiles" orientados más hacia la electrónica de consumo y los dispositivos cotidianos, situaciones en las que probablemente no valdría la pena que un atacante dedicara horas o días a piratear un dispositivo.