El subvoltaje puede traer problemas a Intel no le gustaría soportarlo en absoluto. Afortunadamente, las señales de advertencia de las últimas investigaciones han atraído la atención de Intel y están abordando la situación.

Ir al grano:Plundervolt. "Se está presionando a los procesadores modernos para que funcionen más rápido que nunca, y esto conlleva aumentos en el consumo de energía y calor, "dijo un equipo de investigadores en su propia página web Plundervolt, con el subtítulo "Cómo un poco de subvoltaje puede causar muchos problemas".

Plundervolt es el nombre de un tipo de ataque que exploraron.

Muchos fabricantes de chips permiten que la frecuencia y el voltaje se ajusten cuando sea necesario, continuaron, pero más que eso "ofrecen al usuario la oportunidad de modificar la frecuencia y el voltaje a través de interfaces de software privilegiadas. Con Plundervolt demostramos que estas interfaces de software pueden explotarse para socavar la seguridad del sistema".

En la sección de conclusiones de su trabajo de investigación, el grupo declaró que "nuestro trabajo proporciona más evidencia de que la promesa de ejecución enclavada de subcontratar cálculos sensibles a plataformas remotas que no son de confianza crea superficies de ataque nuevas e inesperadas que continúan siendo relevantes y necesitan ser estudiadas más a fondo".

Dijeron que "Con Plundervolt demostramos que estas interfaces de software pueden explotarse para socavar la seguridad del sistema". Plundervolt se dirige específicamente a Intel Software Guard eXtensions (SGX).

"Pudimos corromper la integridad de Intel SGX en los procesadores Intel Core controlando el voltaje al ejecutar cálculos enclave". (Intel SGX es un conjunto de códigos de instrucciones relacionados con la seguridad integrados en las CPU de Intel).

¿Quién es este equipo? La respuesta no es solo una empresa de seguridad, sino un equipo de investigación transfronterizo:Kit Murdock, David Oswald, Flavio D García (Universidad de Birmingham); Jo Van Bulck, Frank Piessens (imec-DistriNet, KU Leuven); y Daniel Gruss (Universidad Tecnológica de Graz).

Antes de que, Navjivan Pal, en su proyecto de último año en la Universidad de Birmingham bajo la supervisión de Oswald, había analizado el potencial de utilizar subvoltaje para cálculos de fallas (no SGX).

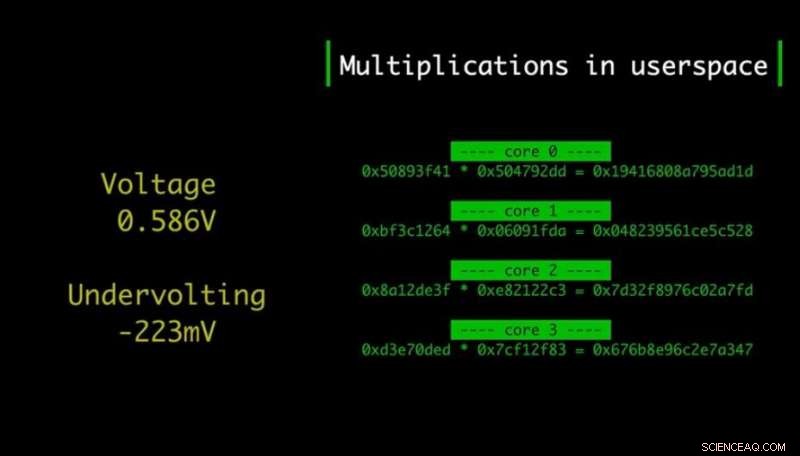

Catalin Cimpanu en ZDNet informó lo que Oswald en la Universidad de Birmingham había dicho ZDNet . "El subvoltaje induce cambios de bits en las instrucciones de la CPU, como multiplicaciones o rondas AES (AES-NI) ".

No, incluso la tecnología de autenticación / cifrado de memoria de Intel SGX no puede proteger contra Plundervolt, dijeron los investigadores.

Además de la extracción de claves criptográficas, Plundervolt, ellos encontraron, puede causar "mal comportamiento de seguridad de la memoria en ciertos escenarios". Los accesos fuera de límites pueden surgir cuando un atacante falla en las multiplicaciones emitidas por el compilador para índices de elementos de matriz o aritmética de punteros, ellos dijeron. "Plundervolt puede romper las garantías de integridad del procesador, incluso para código escrito de forma segura ".

El sitio de Plundervolt tenía una lista de preguntas y respuestas, y una de las preguntas fue, "¿Debería tirar mi CPU o dejar de usar SGX por completo?" Su respuesta fue, "No, definitivamente no. Si no está utilizando SGX, no se requieren acciones. Si está utilizando SGX, basta con aplicar la actualización de microcódigo proporcionada por Intel para mitigar Plundervolt ".

Plundervolt se informó por primera vez el 7 de junio. El equipo descubrió que "Intel respondió rápidamente después de que comenzamos el proceso de divulgación responsable". Desde entonces, Intel discutió el problema con ellos y los mantuvo informados sobre su cronograma.

El CVE es CVE-2019-11157.

Intel lanzó su aviso de seguridad, primero el 10 de diciembre y luego, en el momento de escribir este artículo, con una actualización el 11 de diciembre, "Aviso de modificación de la configuración de voltaje de los procesadores Intel, "INTEL-SA-00289.

Con respecto al 10 de diciembre, en otros lugares de Intel, Jerry Bryant, director de comunicaciones de seguridad en el grupo Intel Platform Assurance and Security, tenía esto que decir en un blog de "Tecnología en Intel" del 10 de diciembre:

"Cuando SGX está habilitado en un sistema, un usuario privilegiado puede montar un ataque a través del control de la configuración de voltaje de la CPU con el potencial de afectar la confidencialidad e integridad de los activos de software. Intel ha trabajado con los proveedores de sistemas para desarrollar una actualización de microcódigo que mitiga el problema al bloquear el voltaje en la configuración predeterminada ".

¿Daño hasta ahora? Bryant informó que "no tenemos conocimiento de que ninguno de estos problemas se utilice en la naturaleza".

Paul Lilly en Hardware caliente :"Afortunadamente, esto no se puede aprovechar de forma remota, lo que significa que un atacante no podría atraer a un usuario a un sitio web comprometido y luego llevar a cabo el ataque. Plundervolt se ejecuta desde una aplicación en una PC infectada con privilegios de administrador o root, y ni siquiera funciona en entornos virtualizados. Por lo tanto, aunque se trata de una falla de seguridad de alto nivel, las posibilidades de que esto afecte a un usuario son bastante pequeñas ".

Bryant reiteró el consejo de que "recomendamos instalar actualizaciones de seguridad lo antes posible". Dijo:"El fabricante de su computadora es la mejor fuente para obtener la mayoría de las actualizaciones". Ofreció un enlace para la lista de sitios de soporte de fabricantes de computadoras.

Puedes leer los detalles de su trabajo en su artículo, "Plundervolt:ataques de inyección de fallos basados en software contra Intel SGX".

"Presentamos Plundervolt, ", dijeron los autores y lo describieron como un ataque de fallas basado en software en los procesadores Intel Core x86.

Esto es lo que Intel declaró como recomendaciones en su aviso de seguridad:Intel recomienda que los usuarios de los procesadores que enumeraron en su página de avisos actualicen a la última versión del BIOS proporcionada por el fabricante del sistema que resuelve estos problemas. También, "La recuperación de la clave SGX TCB está prevista para más adelante en el primer trimestre de 2020, este documento se actualizará con los detalles técnicos a su debido tiempo ".

© 2019 Science X Network