Muchos de los servicios de la ciudad de Baltimore están paralizados por un ciberataque. Crédito:La conversación de la ciudad de Baltimore y Love Silhouette / Shutterstock.com, CC BY-SA

La gente de Baltimore está comenzando su quinta semana bajo un asedio electrónico que ha impedido a los residentes obtener permisos de construcción y licencias comerciales, e incluso comprar o vender casas. Un año después de que los piratas informáticos interrumpieran el sistema de despacho de servicios de emergencia de la ciudad, los trabajadores de la ciudad en toda la ciudad no pueden, entre otras cosas, utilizar sus cuentas de correo electrónico del gobierno o realizar negocios de rutina en la ciudad.

En este ataque, un tipo de software malicioso llamado ransomware tiene archivos clave encriptados, dejándolos inutilizables hasta que la ciudad pague a los atacantes desconocidos 13 bitcoins, o alrededor de US $ 76, 280. Pero incluso si la ciudad pagara, no hay garantía de que se recuperen todos sus archivos; muchos ataques de ransomware terminan con la pérdida de datos, si el rescate se paga o no.

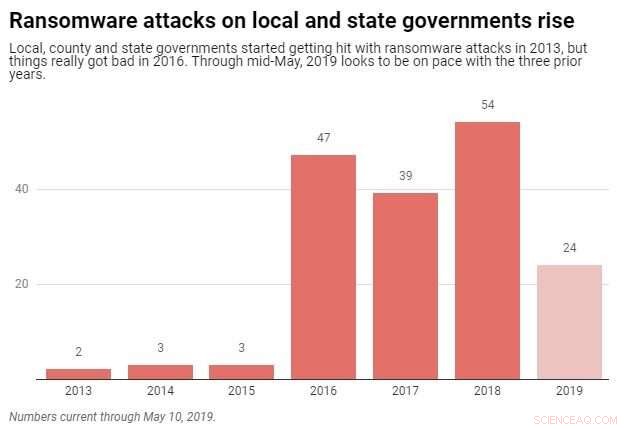

Ataques similares en los últimos años han paralizado el Servicio Nacional de Salud del Reino Unido, envío gigante Maersk y local, los gobiernos de los condados y los estados en los EE. UU. y Canadá.

Este tipo de ataques son cada vez más frecuentes y reciben más atención de los medios. Hablando como un profesional de carrera en ciberseguridad, los aspectos técnicos de incidentes como este son solo una parte de un panorama mucho más amplio. Cada usuario de tecnología debe considerar no solo las amenazas y vulnerabilidades, sino también procesos operativos, puntos potenciales de falla y cómo usan la tecnología a diario. Pensando por adelantado, y tomando medidas de protección, puede ayudar a reducir los efectos de los incidentes de ciberseguridad tanto en las personas como en las organizaciones.

Comprender las herramientas de ciberataque

El software diseñado para atacar otras computadoras no es nada nuevo. Naciones compañías privadas, investigadores individuales y delincuentes continúan desarrollando este tipo de programas, para una amplia gama de propósitos, incluida la guerra digital y la recopilación de inteligencia, así como extorsión por ransomware.

Muchos esfuerzos de malware comienzan como una función normal y crucial de la ciberseguridad:identificar las vulnerabilidades de software y hardware que un atacante podría aprovechar. Luego, los investigadores de seguridad trabajan para cerrar esa vulnerabilidad. Por el contrario, desarrolladores de malware, criminal o de otro tipo, Descubrirá cómo atravesar esa abertura sin ser detectado, para explorar y potencialmente causar estragos en los sistemas de un objetivo.

A veces, una sola debilidad es suficiente para darle a un intruso el acceso que desea. Pero otras veces, los atacantes usarán múltiples vulnerabilidades en combinación para infiltrarse en un sistema, tomar el control, robar datos y modificar o eliminar información, mientras intenta ocultar cualquier evidencia de su actividad a los programas de seguridad y al personal. El desafío es tan grande que ahora también se están incorporando sistemas de inteligencia artificial y aprendizaje automático para ayudar con las actividades de ciberseguridad.

Crédito:La conversación

Hay algunas dudas sobre el papel que pudo haber desempeñado el gobierno federal en esta situación, porque una de las herramientas de piratería que los atacantes supuestamente utilizaron en Baltimore fue desarrollada por la Agencia de Seguridad Nacional de EE. UU. que la NSA ha negado. Sin embargo, Las herramientas de piratería robadas a la NSA en 2017 por el grupo de hackers Shadow Brokers se utilizaron para lanzar ataques similares pocos meses después de que esas herramientas se publicaran en Internet. Ciertamente, esas herramientas nunca deberían haber sido robadas de la NSA, y deberían haber estado mejor protegidas.

Pero mis puntos de vista son más complicados que eso:como ciudadano, Reconozco el mandato de la NSA de investigar y desarrollar herramientas avanzadas para proteger al país y cumplir con su misión de seguridad nacional. Sin embargo, como muchos profesionales de la ciberseguridad, Sigo en conflicto:cuando el gobierno descubre una nueva vulnerabilidad tecnológica pero no le dice al fabricante del hardware o software afectado hasta después de que se usa para causar estragos o se revela a través de una fuga, todo el mundo está en riesgo.

La situación de Baltimore

El costo estimado de $ 18 millones de recuperación en Baltimore es dinero que la ciudad probablemente no tenga disponible. Investigaciones recientes de algunos de mis colegas de la Universidad de Maryland, Condado de Baltimore, muestra que muchos gobiernos estatales y locales siguen lamentablemente mal preparados y con fondos insuficientes para, y mucho menos de forma proactiva, hacer frente a los numerosos desafíos de la ciberseguridad.

Es preocupante que el ataque de ransomware en Baltimore explotara una vulnerabilidad de la que se conocía públicamente, con una solución disponible, durante más de dos años. La NSA había desarrollado un exploit (llamado EternalBlue) para esta debilidad de seguridad descubierta, pero no alertó a Microsoft sobre esta vulnerabilidad de seguridad crítica hasta principios de 2017, y solo después de que los Shadow Brokers robaron la herramienta de la NSA para atacarla. Poco después Microsoft emitió una actualización de seguridad de software para corregir esta falla clave en su sistema operativo Windows.

Cierto es que, Puede resultar muy complejo administrar las actualizaciones de software para una gran organización. Pero dada la cobertura de los medios en ese momento sobre la divulgación no autorizada de muchas herramientas de piratería de la NSA y las vulnerabilidades a las que se dirigían, No está claro por qué el personal de tecnología de la información de Baltimore no se aseguró de que las computadoras de la ciudad recibieran esa actualización de seguridad en particular de inmediato. Y aunque no es necesariamente justo culpar a la NSA por el incidente de Baltimore, es completamente justo decir que el conocimiento y las técnicas detrás de las herramientas de la guerra digital están en el mundo; debemos aprender a vivir con ellos y adaptarnos en consecuencia.

Problemas agravantes

En una sociedad global donde la gente, las empresas y los gobiernos dependen cada vez más de las computadoras, Las debilidades digitales tienen el poder de interrumpir o destruir seriamente las acciones y funciones cotidianas.

Crédito:La conversación

Incluso tratar de desarrollar soluciones alternativas cuando golpea una crisis puede ser un desafío. Los empleados de la ciudad de Baltimore a quienes se les impidió usar el sistema de correo electrónico de la ciudad intentaron configurar cuentas gratuitas de Gmail para al menos hacer algo de trabajo. Pero inicialmente fueron bloqueados por los sistemas de seguridad automatizados de Google, que los identificó como potencialmente fraudulentos.

Para empeorar las cosas cuando fallaron los servicios en línea de Baltimore, partes del sistema telefónico municipal de la ciudad no pudieron manejar el aumento resultante de llamadas que intentaban compensar. Esto subraya la necesidad de centrarse no solo en los productos tecnológicos en sí, sino también en las políticas, procedimientos y capacidades necesarios para garantizar que los individuos y / u organizaciones puedan permanecer al menos mínimamente funcionales cuando se encuentran bajo presión, ya sea por ciberataque, fallas tecnológicas o actos de la naturaleza.

Protegerte a ti mismo y tu sustento

El primer paso para combatir un ataque de ransomware es realizar copias de seguridad de sus datos con regularidad, lo que también brinda protección contra fallas de hardware. robo y otros problemas. Para hacer frente al ransomware, aunque, Es particularmente importante conservar algunas versiones de sus copias de seguridad a lo largo del tiempo; no se limite a reescribir los mismos archivos en una unidad de copia de seguridad una y otra vez.

Eso es porque cuando te golpean, querrá determinar cuándo se infectó y restaurar archivos a partir de una copia de seguridad realizada antes de ese momento. De lo contrario, solo estarás recuperando datos infectados, y no solucionar realmente su problema. Sí, puede perder algunos datos, pero no todo, y presumiblemente solo tu trabajo más reciente, que probablemente recordará y recreará con bastante facilidad.

Y por supuesto, Seguir algunas de las mejores prácticas de ciberseguridad, incluso solo las básicas, puede ayudar a prevenir, o al menos minimizar, la posibilidad de que el ransomware lo incapacite a usted oa su organización. Haciendo cosas como ejecutar software antivirus actual, mantener todo el software actualizado, utilizando contraseñas seguras y autenticación multifactor, y no confiar ciegamente en dispositivos aleatorios o archivos adjuntos de correo electrónico que encuentre son solo algunos de los pasos que todos deben tomar para ser un buen ciudadano digital.

También vale la pena hacer planes para evitar posibles fallas que puedan afectar a su proveedor de correo electrónico. proveedor de servicios de internet y compañía eléctrica, sin mencionar el software en el que confiamos. Si son atacados o simplemente fallan, su ausencia puede trastornar tu vida.

De este modo, Los incidentes de ransomware sirven como un recordatorio importante de que la ciberseguridad no se limita a proteger los bits y bytes digitales en el ciberespacio. Bastante, debería obligar a todos a pensar de manera amplia y holística sobre su relación con la tecnología y los procesos que gobiernan su función y uso en nuestras vidas. Y, it should make people consider how they might function without parts of it at both work and home, because it's a matter of when, not if, problems will occur.

Este artículo se vuelve a publicar de The Conversation bajo una licencia Creative Commons. Lea el artículo original.