Los científicos de ARL pueden haber identificado una forma de mejorar la ciberseguridad de la detección de intrusiones en redes distribuidas. Crédito:Ejército de EE. UU.

Dado que la ciberseguridad es una de las principales preocupaciones de seguridad del país y miles de millones de personas afectadas por violaciones el año pasado, el gobierno y las empresas dedican más tiempo y dinero a defenderse. Investigadores del Laboratorio de Investigación del Ejército del Comando de Desarrollo de Capacidades de Combate del Ejército de EE. UU., el laboratorio de investigación corporativa del Ejército, también conocido como ARL, y Towson University pueden haber identificado una nueva forma de mejorar la seguridad de la red.

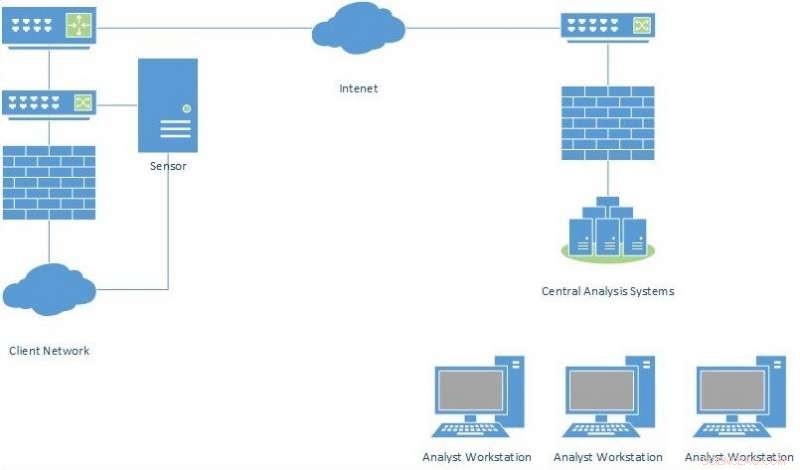

Muchos sistemas de ciberseguridad utilizan la detección de intrusiones en la red distribuida que permite a un pequeño número de analistas altamente capacitados monitorear varias redes al mismo tiempo. reducir costos a través de economías de escala y aprovechar de manera más eficiente la experiencia limitada en ciberseguridad; sin embargo, este enfoque requiere que los datos se transmitan desde los sensores de detección de intrusiones en la red en la red defendida a los servidores de análisis centrales. La transmisión de todos los datos capturados por los sensores requiere demasiado ancho de banda, dijeron los investigadores.

Debido a esto, La mayoría de los sistemas distribuidos de detección de intrusiones en la red solo envían alertas o resúmenes de actividades al analista de seguridad. Con solo resúmenes, Los ciberataques pueden pasar desapercibidos porque el analista no tenía suficiente información para comprender la actividad de la red, o, alternativamente, se puede perder el tiempo persiguiendo falsos positivos.

En una investigación presentada en la X Conferencia Internacional Multiconferencia sobre Complejidad, Informática y Cibernética 12-15 de marzo, 2019, Los científicos querían identificar cómo comprimir el tráfico de la red tanto como fuera posible sin perder la capacidad de detectar e investigar la actividad maliciosa.

Trabajando sobre la teoría de que la actividad maliciosa de la red manifestaría su malicia temprano, los investigadores desarrollaron una herramienta que dejaría de transmitir tráfico después de que se transmitiera una determinada cantidad de mensajes. El tráfico de red comprimido resultante se analizó y se comparó con el análisis realizado en el tráfico de red original.

Como se sospechaba, Los investigadores encontraron que los ataques cibernéticos a menudo manifiestan malicia al principio del proceso de transmisión. Cuando el equipo identificó una actividad maliciosa más adelante en el proceso de transmisión, Por lo general, no era la primera aparición de actividad maliciosa en ese flujo de red.

"Esta estrategia debería ser eficaz para reducir la cantidad de tráfico de red enviado desde el sensor al sistema de analista central, "dijo Sidney Smith, un investigador de ARL y autor principal del estudio. "Por último, esta estrategia podría usarse para aumentar la confiabilidad y seguridad de las redes del Ejército ".

Para la siguiente fase, Los investigadores quieren integrar esta técnica con la clasificación de redes y las técnicas de compresión sin pérdidas para reducir la cantidad de tráfico que debe transmitirse a los sistemas de análisis central a menos del 10% del volumen de tráfico original sin perder más del 1% de las alertas de seguridad cibernética. .

"El futuro de la detección de intrusiones está en el aprendizaje automático y otras técnicas de inteligencia artificial, "Dijo Smith." Sin embargo, muchas de estas técnicas requieren demasiados recursos para ejecutarse en los sensores remotos, y todos requieren grandes cantidades de datos. Un sistema de ciberseguridad que incorpore nuestra técnica de investigación permitirá que los datos con mayor probabilidad de ser maliciosos se recopilen para un análisis más detallado ".