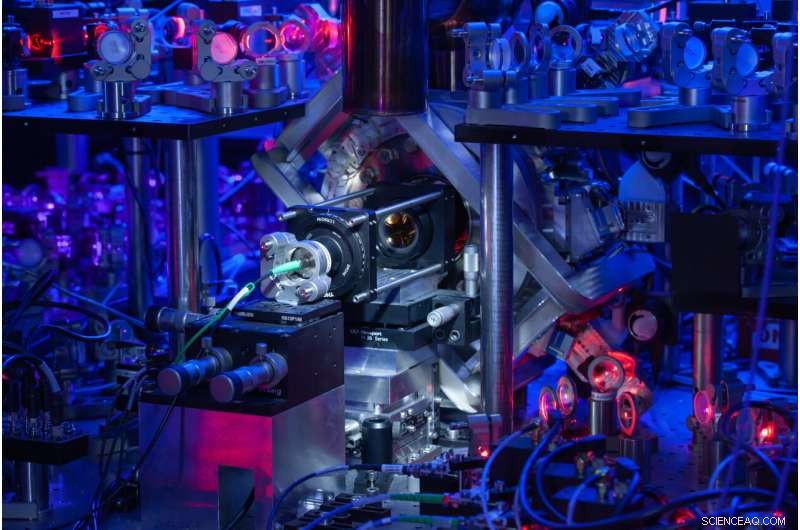

Una de las dos trampas de iones utilizadas, vista en el centro de la imagen. Alrededor de la trampa corre una serie de líneas de rayos láser para la preparación y manipulación de los iones. En la parte delantera de la trampa, se ve el final del enlace de la red cuántica a la otra trampa, una fibra óptica. Crédito:David Nadlinger/ Universidad de Oxford

Un método conocido como distribución de clave cuántica ha mantenido durante mucho tiempo la promesa de una seguridad de comunicación inalcanzable en la criptografía convencional. Un equipo internacional de científicos ahora ha demostrado experimentalmente, por primera vez, un enfoque para la distribución de claves cuánticas que se basa en el entrelazamiento cuántico de alta calidad, que ofrece garantías de seguridad mucho más amplias que los esquemas anteriores.

El arte de la criptografía consiste en transformar hábilmente los mensajes para que pierdan sentido para todos excepto para los destinatarios previstos. Los esquemas criptográficos modernos, como los que sustentan el comercio digital, evitan que los adversarios descifren mensajes de manera ilegítima, por ejemplo, información de tarjetas de crédito, al exigirles que realicen operaciones matemáticas que consumen una cantidad prohibitivamente grande de poder computacional. Sin embargo, a partir de la década de 1980, se han introducido conceptos teóricos ingeniosos en los que la seguridad no depende de las capacidades de procesamiento de números finitos del intruso. En cambio, las leyes básicas de la física cuántica limitan la cantidad de información, si la hay, que un adversario puede interceptar en última instancia. En uno de esos conceptos, la seguridad se puede garantizar con solo unas pocas suposiciones generales sobre el aparato físico utilizado. Las implementaciones de tales esquemas "independientes del dispositivo" se han buscado durante mucho tiempo, pero permanecieron fuera del alcance. Hasta ahora, eso es. Escribir en Naturaleza , un equipo internacional de investigadores de la Universidad de Oxford, EPFL, ETH Zurich, la Universidad de Ginebra y CEA informan la primera demostración de este tipo de protocolo, dando un paso decisivo hacia dispositivos prácticos que ofrecen una seguridad tan exquisita.

La clave es un secreto

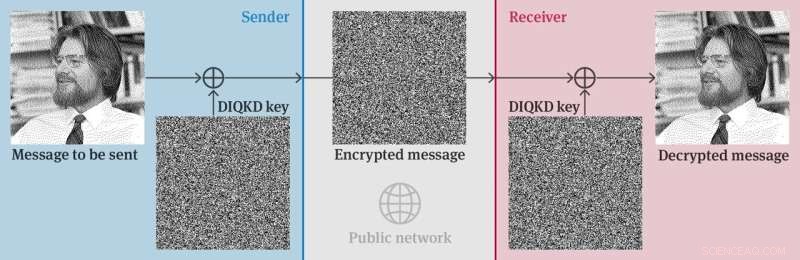

La comunicación segura tiene que ver con mantener la información privada. Por lo tanto, podría sorprender que en las aplicaciones del mundo real gran parte de las transacciones entre usuarios legítimos se realicen en público. La clave es que el emisor y el receptor no tienen que mantener oculta toda su comunicación. En esencia, solo tienen que compartir un "secreto"; en la práctica, este secreto es una cadena de bits, conocida como clave criptográfica, que permite a todos en su posesión convertir mensajes codificados en información significativa. Una vez que las partes legítimas se han asegurado para una determinada ronda de comunicación que ellos, y solo ellos, comparten dicha clave, casi todas las demás comunicaciones pueden ocurrir a simple vista, para que todos las vean. La pregunta, entonces, es cómo garantizar que solo las partes legítimas compartan una clave secreta. El proceso para lograr esto se conoce como "distribución de claves".

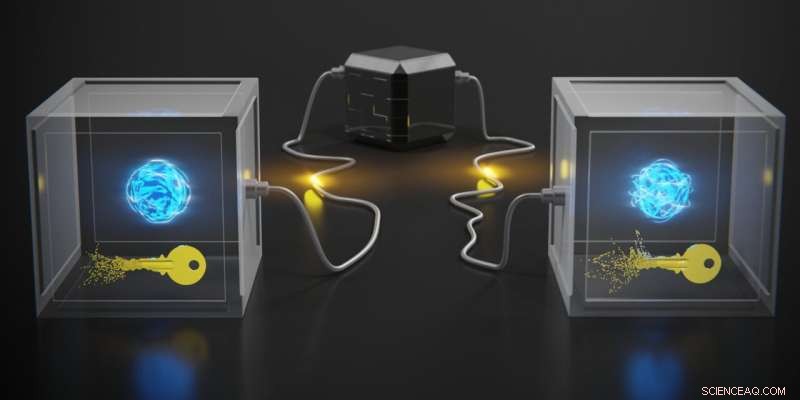

Representación artística de la distribución de clave cuántica independiente del dispositivo (DIQKD). Crédito:Scixel/Enrique Sahagú

En los algoritmos criptográficos subyacentes, por ejemplo, RSA, uno de los sistemas criptográficos más utilizados, la distribución de claves se basa en la conjetura (no comprobada) de que ciertas funciones matemáticas son fáciles de calcular pero difíciles de revertir. Más específicamente, RSA se basa en el hecho de que para las computadoras de hoy en día es difícil encontrar los factores primos de un gran número, mientras que les resulta fácil multiplicar los factores primos conocidos para obtener ese número. Por lo tanto, el secreto está asegurado por la dificultad matemática. Pero lo que es imposiblemente difícil hoy puede ser fácil mañana. Es famoso que las computadoras cuánticas pueden encontrar factores primos de manera significativamente más eficiente que las computadoras clásicas. Una vez que las computadoras cuánticas con una cantidad suficientemente grande de qubits estén disponibles, la codificación RSA está destinada a ser penetrable.

Pero la teoría cuántica proporciona la base no solo para descifrar los criptosistemas en el corazón del comercio digital, sino también para una posible solución al problema:una forma completamente diferente de RSA para distribuir claves criptográficas, una que no tiene nada que ver con la dureza de realizando operaciones matemáticas, pero con leyes físicas fundamentales. Introduzca la distribución de clave cuántica, o QKD para abreviar.

Seguridad certificada por Quantum

En 1991, el físico polaco-británico Artur Ekert demostró en un artículo seminal que la seguridad del proceso de distribución de claves puede garantizarse explotando directamente una propiedad que es exclusiva de los sistemas cuánticos, sin equivalente en la física clásica:el entrelazamiento cuántico. El entrelazamiento cuántico se refiere a ciertos tipos de correlaciones en los resultados de las mediciones realizadas en sistemas cuánticos separados. Es importante destacar que el entrelazamiento cuántico entre dos sistemas es exclusivo, ya que nada más puede correlacionarse con estos sistemas. En el contexto de la criptografía, esto significa que el remitente y el receptor pueden producir resultados compartidos entre ellos a través de sistemas cuánticos enredados, sin que un tercero pueda obtener conocimiento secreto sobre estos resultados. Cualquier escucha deja rastros que marcan claramente la intrusión. En resumen:las partes legítimas pueden interactuar entre sí de maneras que, gracias a la teoría cuántica, están fundamentalmente fuera del control de cualquier adversario. En la criptografía clásica, una garantía de seguridad equivalente es probablemente imposible.

A lo largo de los años, se dio cuenta de que los esquemas QKD basados en las ideas presentadas por Ekert pueden tener un beneficio adicional notable:los usuarios solo tienen que hacer suposiciones muy generales con respecto a los dispositivos empleados en el proceso. Por el contrario, las formas anteriores de QKD basadas en otros principios básicos requieren un conocimiento detallado sobre el funcionamiento interno de los dispositivos utilizados. La nueva forma de QKD ahora se conoce generalmente como QKD independiente del dispositivo (DIQKD), y una implementación experimental de la misma se convirtió en un objetivo importante en el campo. Por lo tanto, finalmente se ha logrado la emoción de un experimento tan innovador.

Una vez que dos partes han obtenido una clave secreta mediante la distribución de clave cuántica independiente del dispositivo (DIQKD), pueden usarla para una comunicación comprobablemente segura. Ilustrando esto en el experimento, el remitente transmite al receptor una imagen encriptada de John Stewart Bell, cuyos argumentos teóricos sobre los límites de las correlaciones en la naturaleza se encuentran en el corazón de la seguridad independiente del dispositivo. Crédito:David Nadlinger/ Universidad de Oxford, foto original de J. S. Bell:CERN

Culminación de años de trabajo

La escala del desafío se refleja en la amplitud del equipo, que combina expertos líderes en teoría y experimentación. El experimento involucró dos iones individuales, uno para el emisor y otro para el receptor, confinados en trampas separadas que estaban conectadas con un enlace de fibra óptica. En esta red cuántica básica, el entrelazamiento entre los iones se generó con una fidelidad récord durante millones de ejecuciones. Sin una fuente tan sostenida de enredos de alta calidad, el protocolo no podría haberse ejecutado de manera significativa en la práctica. Igualmente importante fue certificar que el entrelazamiento se explota adecuadamente, lo que se hace demostrando que se violan las condiciones conocidas como desigualdades de Bell. Además, para el análisis de los datos y una extracción eficiente de la clave criptográfica, fueron necesarios importantes avances en la teoría.

En el experimento, las "partes legítimas" —los iones— se ubicaron en un mismo laboratorio. Pero hay una ruta clara para extender la distancia entre ellos a kilómetros y más allá. Con esa perspectiva, junto con otros avances recientes realizados en experimentos relacionados en Alemania y China, existe ahora una posibilidad real de convertir el concepto teórico de Ekert en tecnología práctica. Un principio de equivalencia 'más allá de lo cuántico' para la superposición y el entrelazamiento