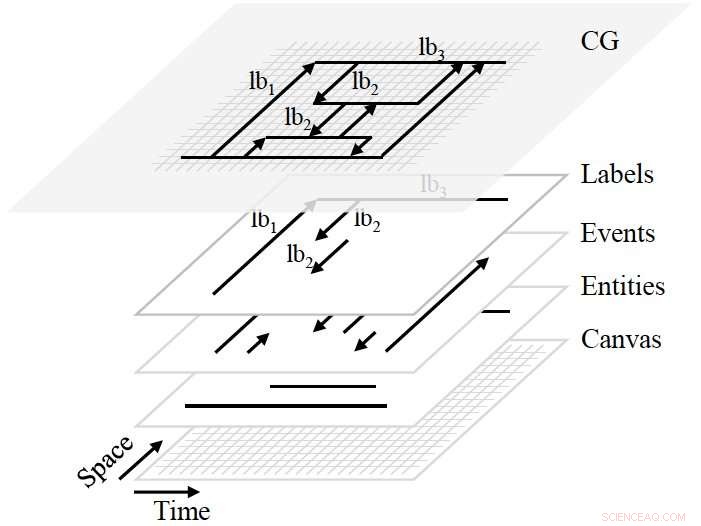

Figura 1. Composición del gráfico de cálculo (CG). Consta de una pila de cuatro capas. Canvas determina el alcance y la granularidad de la analítica. Las entidades y eventos se crean a partir de registros y seguimientos. Las etiquetas expresan conocimiento sobre las entidades / eventos, así como conocimiento del dominio de seguridad, como alertas y resultados analíticos. Crédito:IBM

El descubrimiento de amenazas en ciberseguridad es como un descubrimiento científico:ambos parten de observaciones, como una actividad cibernética anómala o un hecho interesante; ambos requieren la concepción de hipótesis, como qué intención maliciosa está detrás de la actividad o qué causa el hecho; ambos desarrollan hipótesis sobre observaciones adicionales y finalmente las validan. Nuestro equipo en IBM Thomas J. Watson Research Center desarrolló recientemente un paradigma de razonamiento cibernético llamado computación de inteligencia de amenazas (TIC) para formalizar y facilitar el proceso de descubrimiento de amenazas. El paradigma hace que sea fácil e intuitivo para los analistas de seguridad observar hechos cibernéticos y digerir datos, crear y utilizar inteligencia sobre amenazas, y realizar el co-desarrollo humano-máquina.

Nuestro artículo "Threat Intelligence Computing" presenta una realización concreta de TIC a través del diseño e implementación de un lenguaje τ-cálculo específico de dominio con una base de datos de gráficos especializados y sistemas periféricos. Lo presentaremos en la 25th ACM Conference on Computer and Communications Security (ACM CCS 2018). El paradigma aprovecha el concepto de cálculo gráfico y proporciona a los analistas de seguridad una interfaz bien definida para la observación y la validación de hipótesis en el mundo cibernético. TIC encapsula el conocimiento del dominio cibernético en una representación de inteligencia de amenazas denominada patrón de gráfico componible. Usando una consola de cálculo τ, los analistas de seguridad pueden crear, carga, y emparejar patrones para llevar a cabo pasos en el procedimiento de descubrimiento de amenazas.

La necesidad de informática de inteligencia de amenazas

Los atacantes se mueven rápido y los defensores tenemos que movernos más rápido. Una hora después de descubrir un servicio vulnerable en una empresa, un atacante podría usar ese servicio como un canal de movimiento lateral entre los hosts. Peor aún, el atacante puede aprovechar los canales legítimos con fines maliciosos, como filtrar un secreto comercial a través de un servidor de intercambio de archivos FTP.

Los propios sistemas de seguridad actuales no pueden moverse tan rápido como los atacantes. Son capaces de detectar pasos parciales de ataques o estrategias de ataque conocidas, pero cuando los atacantes van más allá del conocimiento del dominio integrado en los algoritmos o conjuntos de datos de entrenamiento, Los sistemas de aprendizaje automático y basados en reglas existentes no se adaptan a los atacantes. Lo que potencialmente puede moverse rápido son los analistas de seguridad, o cazadores de amenazas, ¿Quién puede concebir hipótesis de amenazas creativas? recopilar datos para verificar hipótesis, y observar datos adicionales para desarrollar hipótesis.

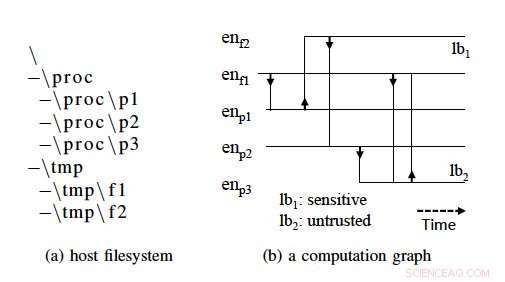

Figura 2. Un ejemplo concreto de un gráfico de cálculo a nivel de host. Las actividades del sistema se registran mediante el monitoreo de llamadas al sistema y la instrumentación del programa. Las entidades en este gráfico de cálculo constan de sujetos (p. Ej., procesos e hilos) y objetos (por ejemplo, archivos, tubería, y enchufes de red). Los datos de seguridad están incrustados en las etiquetas:lb 1 :sensible indica que en f2 contiene información sensible, y lb2:untrusted indica que en p3 no está certificado por la empresa. Crédito:IBM

Desafortunadamente, su potencial se ve obstaculizado por la metodología de seguridad y los sistemas de soporte actuales. La empresa promedio utiliza más de una docena de productos de seguridad para proteger su red. Un analista tarda un tiempo en comprender una alerta particular de cualquiera de los productos. Le toma algún tiempo correlacionar la alerta con los registros relacionados en otros productos para obtener una imagen más amplia. Se necesita aún más tiempo para retroceder o avanzar en el tiempo con múltiples fuentes de datos para comprender cómo ocurrió el ataque. en que fase se encuentra, y qué impacto ha tenido o tendrá la actividad sospechosa. Que es peor, en caso de una campaña personalizada, un atacante puede aprovechar un servicio poco común en una empresa, que puede ser ignorado por un sistema de seguimiento estándar utilizado por un analista de seguridad. Si el analista quiere verificar una hipótesis retrocediendo en el servicio poco común, tiene que pedirle al proveedor de seguridad que agregue una función temporalmente, que difícilmente puede ser rápido.

El estudio del costo de una violación de datos de 2017 del Ponemon Institute muestra que se tarda un promedio de 206 días en detectar una violación de datos, y espera que las organizaciones completen la tarea en 100 días. Apuntamos aún más alto. Nos gustaría facilitar los pasos en el procedimiento de descubrimiento de amenazas o búsqueda de amenazas de días a horas, para que los defensores puedan moverse rápido y actuar incluso antes de que los atacantes completen por completo sus campañas. Se podría asegurar un secreto comercial dentro de la empresa, o se podría bloquear una cuenta bancaria maliciosa, si un analista termina de razonar incluso un minuto antes del compromiso de una acción crítica en una campaña de ataque.

Para liberar el potencial de los defensores, Necesitamos que sea fácil e intuitivo para ellos observar hechos cibernéticos y digerir datos, cumplir con los pasos en el descubrimiento de amenazas, crear y utilizar inteligencia sobre amenazas, y realizar el co-desarrollo humano-máquina. Por eso creamos TIC, un paradigma de razonamiento cibernético bien diseñado con todas estas características para ayudar a los analistas a competir contra los atacantes.

La magia de la informática de inteligencia de amenazas

TIC permite el desarrollo ágil del razonamiento cibernético para los pasos en el descubrimiento de amenazas:

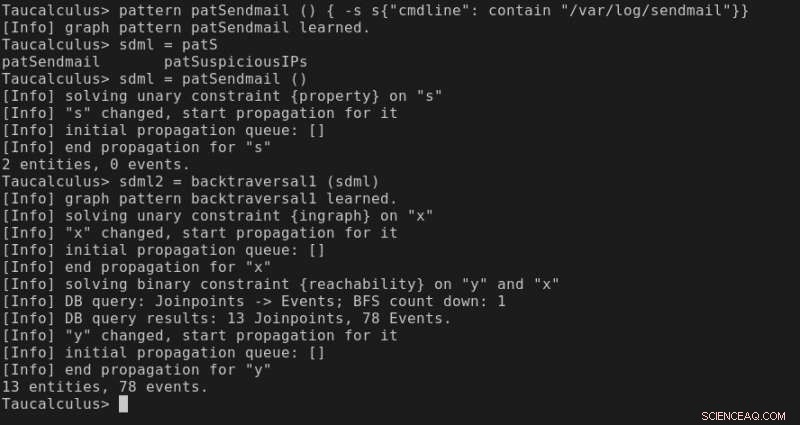

Figura 3. Captura de pantalla de la consola τ-calculus. Los usuarios o cazadores de amenazas crean / cargan / ejecutan patrones de gráficos en la consola para realizar la observación y la verificación de hipótesis de amenazas. Crédito:IBM

Hacemos esto transformando un problema de descubrimiento de amenazas en un problema de cálculo gráfico y resolviéndolo dentro del nuevo paradigma TIC. En TIC, todos los registros de seguridad, rastros, y las alertas se almacenan en un gráfico temporal o gráfico de cálculo (CG). El CG registra el historial de los sistemas monitoreados, incluyendo actividades benignas y maliciosas, como entidades y eventos interconectados. El descubrimiento de amenazas en TIC se convierte en un problema de cálculo de gráficos para identificar un subgráfico de CG que describe una amenaza o un ataque. con la ayuda de alertas y conocimiento del dominio de seguridad almacenados como etiquetas de elementos.

La forma simple pero poderosa en que TIC cumple los pasos en el descubrimiento de amenazas es mediante la coincidencia de patrones de gráficos componibles. Primero, un analista puede componer patrones de gráficos que describen comportamientos sospechosos como inyección de DLL o escaneo de puertos. Hacer coincidir estos patrones no es diferente de ejecutar sistemas tradicionales de detección de intrusos. Segundo, un analista puede componer patrones de gráficos para explorar CG y hacer observaciones antes de crear o ajustar hipótesis de amenazas. Un patrón de gráfico con dos entidades conectadas por un evento más algunos atributos especificados puede responder fácilmente a la pregunta de qué actividad de red tuvo un proceso específico. Tercera, se puede crear un patrón de gráfico con otros patrones de gráfico como LEGO. Un analista puede escribir un patrón de retroceso con una restricción transversal como patrón separado, que se comporta como una función de devolución de llamada y se especifica en tiempo de ejecución como un argumento del patrón de retroceso. El diseño de patrones componibles permite codificar el conocimiento abstracto en patrones y realizar un razonamiento de orden superior.

Prueba de la informática de inteligencia de amenazas

Un paradigma describe un mundo de computación con reglas básicas. Solo brilla cuando se realiza con un entorno de programación concreto. Logramos esto en una nueva plataforma de cálculo de gráficos llamada τ-calculus. La plataforma proporciona un nivel similar de experiencia de programación interactiva en comparación con Metasploit, la plataforma más popular para realizar piratería ética con estrategias de ataque en movimiento. Si bien los probadores de penetración pueden componer y probar procedimientos de explotación uniendo diferentes componentes en la consola de Metasploit, Los analistas de seguridad ahora pueden crear, carga, y haga coincidir los patrones de gráficos en la consola τ-calculus para realizar un descubrimiento creativo de amenazas. Para apoyar la observación intuitiva, desarrollamos τ-browser, una herramienta de visualización para τ-calculus para examinar interactivamente subgráficos y resultados de patrones coincidentes.

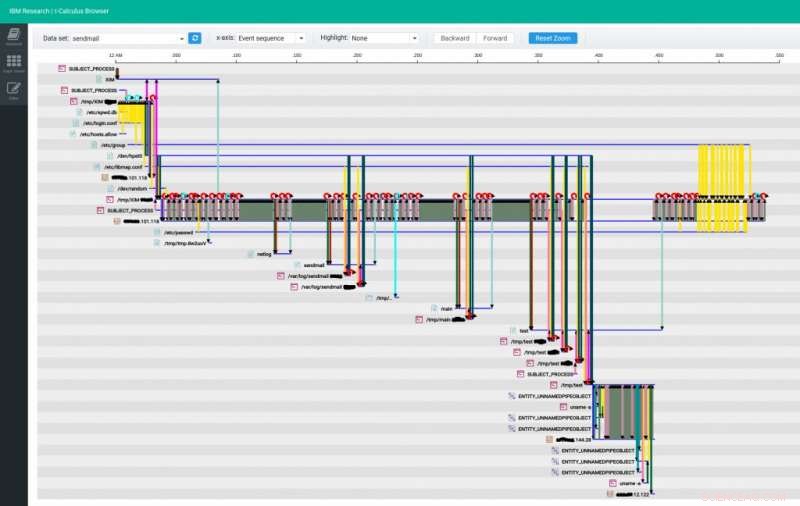

Figura 4. Una campaña de ataque del equipo rojo descubierta y visualizada en el navegador τ. Los usuarios o los cazadores de amenazas aprovechan la visualización interactiva para inspeccionar los subgráficos que coinciden con los patrones de gráficos y planificar nuevos patrones. Crédito:IBM

Probamos la practicidad y la utilidad del paradigma en un evento de equipo rojo de dos semanas que cubría campañas de ataques sigilosos en múltiples sistemas que van desde servidores hasta dispositivos móviles. Las campañas se planificaron deliberadamente con el desarrollo de malware interno para eludir los sistemas de detección tradicionales, como la protección antivirus. Se emplearon tácticas sigilosas como ataques en memoria con vulnerabilidades DoublePulsar / EternalBlue recién lanzadas para probar el descubrimiento de amenazas contra ataques de día 0. Durante la detección en línea de dos semanas, se produjeron alrededor de mil millones de registros, transmitido y analizados a través de nuestro sistema.

Decenas de tareas de búsqueda de amenazas se planificaron y programaron dinámicamente, y se descubrieron de manera oportuna campañas de ataque con diversas intenciones maliciosas, incluido el ataque con DoublePulsar.

Más allá de los conceptos básicos de la informática de inteligencia de amenazas

Además del ágil razonamiento cibernético que demostramos en el evento del equipo rojo, el paradigma TIC abre la puerta a un nuevo mundo para resolver complicados problemas de ciberseguridad. Aborda fundamentalmente el dolor de cabeza de los datos heterogéneos y codifica todo tipo de registros, rastros, información de procedencia, e incluso alertas de seguridad y conocimiento en el gráfico temporal CG. Se puede construir un CG a nivel de red a partir de datos de NetFlow, construir un CG a nivel de host a partir de registros y seguimientos del sistema, y pliegue el segundo en el primero con soporte para acercar / alejar. TIC eleva la inteligencia de amenazas a un nuevo nivel:un patrón en TIC proporciona conocimiento procesable sobre amenazas con contexto y posibles contramedidas. Generando, intercambio, y consumir inteligencia sobre amenazas se convierte en algo natural en TIC. Es más, TIC interpreta el razonamiento cibernético en pasos explícitos de cálculo de gráficos. El conocimiento humano opaco tradicionalmente difícil de modelar ahora se puede registrar para capacitar a analistas o sistemas de inteligencia artificial.

Big data, caza de amenazas, desarrollo ágil, extracción de conocimiento, y potencial de IA:TIC reúne todos estos componentes en un paradigma de descubrimiento de amenazas eficiente contra ataques furtivos y amenazas persistentes. Ofrece granos finos, datos de seguridad bien organizados; protección de activos cibernéticos más allá de los productos de seguridad con conocimiento estático en sus algoritmos y conjuntos de datos de entrenamiento; y formado dinámicamente, estrategias de detección que evolucionan rápidamente como contramedidas efectivas contra ataques personalizados. Para obtener más inspiración y orientación sobre la realización de las TIC, busque nuestro documento ACM CCS 2018, "Computación de inteligencia de amenazas, "en la Biblioteca Digital ACM poco después de la conferencia.