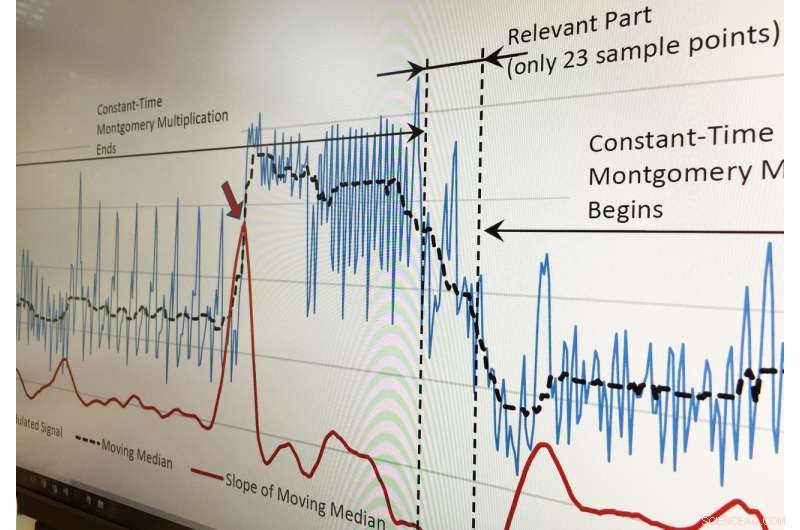

Análisis de la señal modulada en AM que muestra la parte relevante para la seguridad del software de cifrado. Crédito:Georgia Tech

Los investigadores de ciberseguridad del Instituto de Tecnología de Georgia han ayudado a cerrar una vulnerabilidad de seguridad que podría haber permitido a los piratas informáticos robar claves de cifrado de un paquete de seguridad popular al escuchar brevemente las señales de "canal lateral" no intencionales de los teléfonos inteligentes.

El ataque, que se informó a los desarrolladores de software antes de que se publicitara, aprovechó la programación que fue, irónicamente, diseñado para brindar una mayor seguridad. El ataque utilizó señales electromagnéticas interceptadas de los teléfonos que podrían haber sido analizadas con un pequeño dispositivo portátil que cuesta menos de mil dólares. A diferencia de los intentos de intercepción anteriores que requerían analizar muchos inicios de sesión, el ataque "One &Done" se llevó a cabo escuchando a escondidas en un solo ciclo de descifrado.

"Esto es algo que se podría hacer en un aeropuerto para robar información a las personas sin despertar sospechas y hace que el llamado 'ataque a una cafetería' sea mucho más realista, "dijo Milos Prvulovic, presidente asociado de la Escuela de Ciencias de la Computación de Georgia Tech. "Los diseñadores de software de encriptación tienen ahora otro problema que deben tener en cuenta porque ya no sería necesario espiar continuamente durante largos períodos de tiempo para robar esta información".

Se cree que el ataque de canal lateral es el primero en recuperar el exponente secreto de una clave de cifrado en una versión moderna de OpenSSL sin depender de la organización y / o el tiempo de la caché. OpenSSL es un programa de cifrado popular que se utiliza para interacciones seguras en sitios web y para la autenticación de firmas. El ataque mostró que una sola grabación de un rastro de clave criptográfica era suficiente para romper 2048 bits de una clave RSA privada.

Resultados de la investigación, que fue apoyado en parte por la National Science Foundation, la Agencia de Proyectos de Investigación Avanzada de Defensa (DARPA), y el Laboratorio de Investigación de la Fuerza Aérea (AFRL) se presentarán en el 27º Simposio de Seguridad de USENIX el 16 de agosto en Baltimore.

Después de atacar con éxito los teléfonos y una placa de sistema integrada, que usaban procesadores ARM, los investigadores propusieron una solución para la vulnerabilidad, que fue adoptado en versiones del software disponibles en mayo.

Los ataques de canal lateral extraen información sensible de las señales creadas por la actividad electrónica dentro de los dispositivos informáticos durante el funcionamiento normal. Las señales incluyen emanaciones electromagnéticas creadas por los flujos de corriente dentro de los circuitos computacionales y de suministro de energía de los dispositivos, variación en el consumo de energía, y también sonido, variación de temperatura y potencial del chasis. Estas emanaciones son muy diferentes de las señales de comunicación que los dispositivos están diseñados para producir.

Milos Prvulovic y Alenka Zajic usan una pequeña sonda cerca del teléfono para capturar la señal que es digitalizada por un receptor de radio para lograr el ataque del canal lateral. Crédito:Allison Carter, Georgia Tech

En su demostración, Prvulovic y su colaboradora Alenka Zajic escucharon en dos teléfonos Android diferentes usando sondas ubicadas cerca, pero sin tocar los dispositivos. En un ataque real Las señales pueden recibirse de teléfonos u otros dispositivos móviles a través de antenas ubicadas debajo de las mesas o escondidas en muebles cercanos.

El ataque "One &Done" analizó señales en una banda relativamente estrecha (40 MHz de ancho) alrededor de las frecuencias de reloj del procesador de los teléfonos. que están cerca de 1 GHz (1, 000 MHz). Los investigadores aprovecharon una uniformidad en la programación que había sido diseñada para superar vulnerabilidades anteriores que implicaban variaciones en el funcionamiento de los programas.

"Cualquier variación consiste esencialmente en filtrar información sobre lo que está haciendo el programa, pero la constancia nos permitió señalar dónde teníamos que mirar, "dijo Prvulovic." Una vez que logremos que el ataque funcione, pudimos sugerir una solución con bastante rapidez. Los programadores deben comprender que las partes del código que funcionan en bits secretos deben escribirse de una manera muy particular para evitar que se filtren ".

Los investigadores ahora están buscando otro software que pueda tener vulnerabilidades similares, y espera desarrollar un programa que permita el análisis automatizado de las vulnerabilidades de seguridad.

"Nuestro objetivo es automatizar este proceso para que se pueda utilizar en cualquier código, "dijo Zajic, profesor asociado en la Escuela de Ingeniería Eléctrica e Informática de Georgia Tech. "Nos gustaría poder identificar partes del código que podrían tener fugas y requerir una reparación. En este momento, encontrar estas porciones requiere una experiencia considerable y un examen manual ".

Los ataques de canal lateral todavía son relativamente raros, pero Prvulovic dice que el éxito de "One &Done" demuestra una vulnerabilidad inesperada. La disponibilidad de dispositivos de procesamiento de señales de bajo costo lo suficientemente pequeños para usar en cafeterías o aeropuertos podría hacer que los ataques sean más prácticos.

"Ahora tenemos dispositivos compactos y relativamente baratos, más pequeños que una unidad USB, que son capaces de analizar estas señales, ", dijo Prvulovic." Hace diez años, el análisis de esta señal habría llevado días. Ahora solo toma unos segundos y se puede realizar en cualquier lugar, no solo en un laboratorio ".

Los productores de dispositivos móviles son cada vez más conscientes de la necesidad de proteger las señales electromagnéticas de los teléfonos, tabletas y computadoras portátiles de la interceptación protegiendo sus emisiones de canal lateral. También es importante mejorar el software que se ejecuta en los dispositivos, pero Prvulovic sugiere que los usuarios de dispositivos móviles también deben desempeñar un papel de seguridad.

"Esto es algo que debe abordarse en todos los niveles, ", dijo." Una combinación de factores:mejor hardware, un mejor software y una higiene de la computadora más cuidadosa:lo hacen más seguro. No debe ser paranoico acerca del uso de sus dispositivos en lugares públicos, pero debe tener cuidado al acceder a los sistemas bancarios o conectar su dispositivo a cargadores USB desprotegidos ".

Además de los ya mencionados, la investigación involucró a Monjur M. Alam, Haider A. Khan, Moutmita Dey, Nishith Sinha y Robert Callen, todo Georgia Tech.