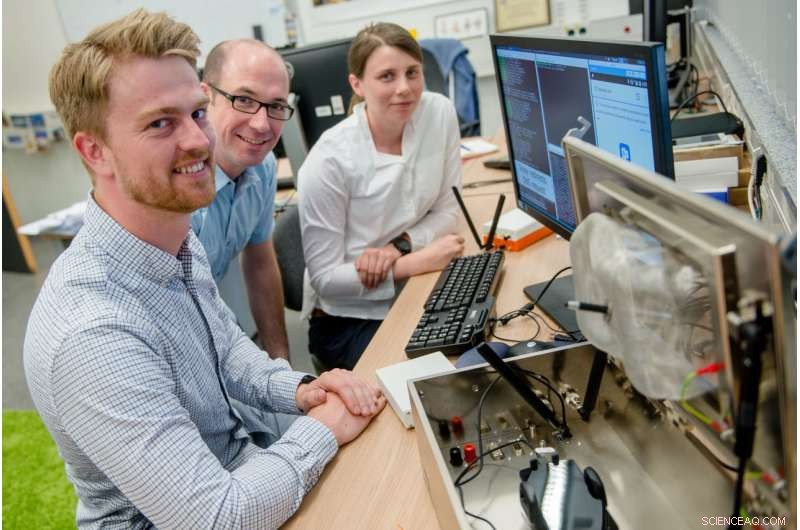

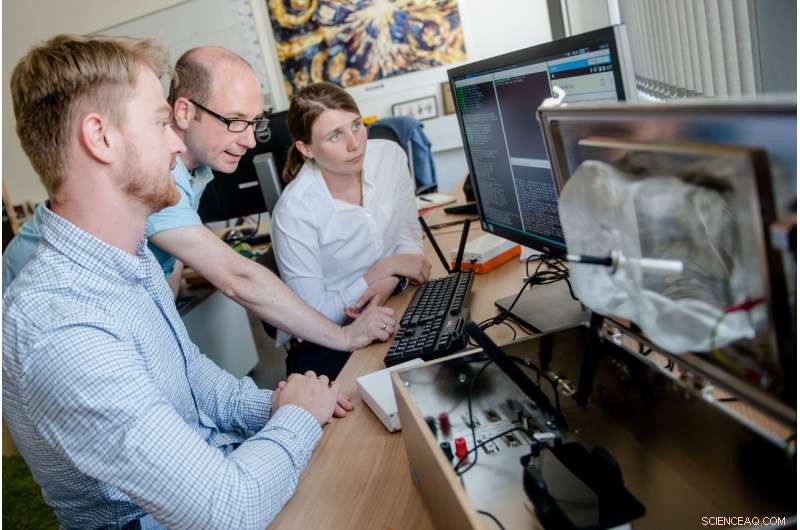

David Rupprecht, Thorsten Holz y Katharina Kohls (desde la izquierda) utilizan radios definidas por software para probar los ataques a la red LTE en condiciones de laboratorio. Crédito:RUB, Marquard

Al abusar de las debilidades de seguridad en el estándar de telefonía móvil LTE, los atacantes pueden identificar qué páginas web visita un usuario y redirigirlo a un sitio web fraudulento. Este es el resultado de un estudio realizado por expertos en seguridad del Instituto Horst Görtz en Ruhr-Universität Bochum. Todos los dispositivos que usan LTE, también conocido como 4G, se ven afectados, es decir. casi todos los teléfonos móviles y tabletas, así como ciertos dispositivos domésticos conectados a la red. Las debilidades son imposibles de cerrar; y también siguen presentes en el próximo estándar de telefonía móvil 5G, cuya normalización está pendiente actualmente. Todavía, el problema se puede solucionar con la ayuda de otros mecanismos de seguridad en navegadores o aplicaciones.

Los hallazgos han sido publicados por David Rupprecht, Katharina Kohls, Prof Dr. Thorsten Holz y Prof Dr. Christina Pöpper en el sitio web https://aLTEr-Attack.net.

Redirigir a los usuarios a sitios web incorrectos

La carga útil transmitida a través de LTE está encriptada, pero su integridad no está verificada. "Un atacante puede alterar el flujo de datos cifrados y redirigir los mensajes a su propio servidor sin alertar al usuario, "explica David Rupprecht. Para ello, el atacante debe estar cerca del teléfono móvil al que apunta. Usando equipo especial, intercepta la comunicación entre el teléfono y la estación base y redirige al usuario a un sitio web falso alterando los mensajes. En ese sitio web, el atacante puede realizar las acciones que elija, incluida la supervisión de las contraseñas a medida que se ingresan.

"Los sitios web y las aplicaciones que implementan el protocolo de seguridad HTTPS en la configuración correcta brindan una protección adecuada contra el redireccionamiento, ", dice Rupprecht. Alertan al usuario cuando está a punto de ser redirigido a una página falsa. Sin embargo, no es posible evitar que un atacante controle determinada información y actividades realizadas en el teléfono móvil, por ejemplo, la identidad del usuario y los sitios web que visita.

Los investigadores de Bochum han demostrado que el patrón de tráfico por sí solo, es decir. el volumen de carga útil enviado por un teléfono dentro de un período de tiempo específico:da una indicación de los sitios web que visita el usuario. Para acceder a esta información, el atacante no tiene que interceptar activamente la comunicación entre el teléfono móvil y la estación base; bastante, La simple grabación pasiva de los metadatos transmitidos es suficiente.

David Rupprecht, Thorsten Holz y Katharina Kohls (desde la izquierda) utilizan radios definidas por software para probar los ataques a la red LTE en condiciones de laboratorio. Crédito:RUB, Marquard

Equipo estándar suficiente para llevar a cabo ataques.

Los ataques descritos anteriormente se pueden llevar a cabo utilizando equipos disponibles comercialmente que se pueden comprar a un precio de aproximadamente 4, 000 euros. En sus experimentos, los investigadores utilizaron una PC y dos llamados radios definidos por software que permiten el envío y la recepción de señales LTE. Uno de los dispositivos simula que el teléfono es una red de telefonía móvil; el otro pretende que la red de telefonía móvil real sea el teléfono. Por lo tanto, el sistema es capaz de alterar datos específicos, mientras se transmite la mayor parte de los datos sin cambios. Dependiendo del equipo, el atacante puede mantener una distancia de varios cientos de metros del teléfono objetivo durante el ataque.

"Las documentaciones de LTE han demostrado que se omitió deliberadamente una protección de integridad que evitaría ataques, ", dice Thorsten Holz. La razón:para implementar la medida de seguridad, tendrían que adjuntarse cuatro bytes adicionales a cada carga útil. "La transmisión de datos se habría vuelto costosa para los operadores de red, por lo que la protección de la integridad se consideró prescindible, "continúa Holz.

En el próximo estándar de telefonía móvil 5G, En la actualidad, no se ha previsto la protección de la integridad general. Los desarrolladores tendrían que configurar los dispositivos correctamente para que la protección sea efectiva. Los investigadores abogan por cerrar la brecha de seguridad en el nuevo estándar de telefonía móvil de forma predeterminada.

El equipo presentará la brecha de seguridad en el Simposio IEEE sobre Seguridad y Privacidad que tendrá lugar en San Francisco en mayo de 2019. El estudio se realizó bajo el paraguas del proyecto Bercom, abreviatura de "Proyecto para una plataforma de sistema paneuropea para infraestructuras críticas resilientes".